javascript

权限

机器人

labview

DBSCAN

博通蓝牙vendor

tokenizer

网络编程

g2o优化

校园二手交易系统

filter

水仙花

acquireQueued

中医

模板方法模式

表面检测

50ETF多头策略

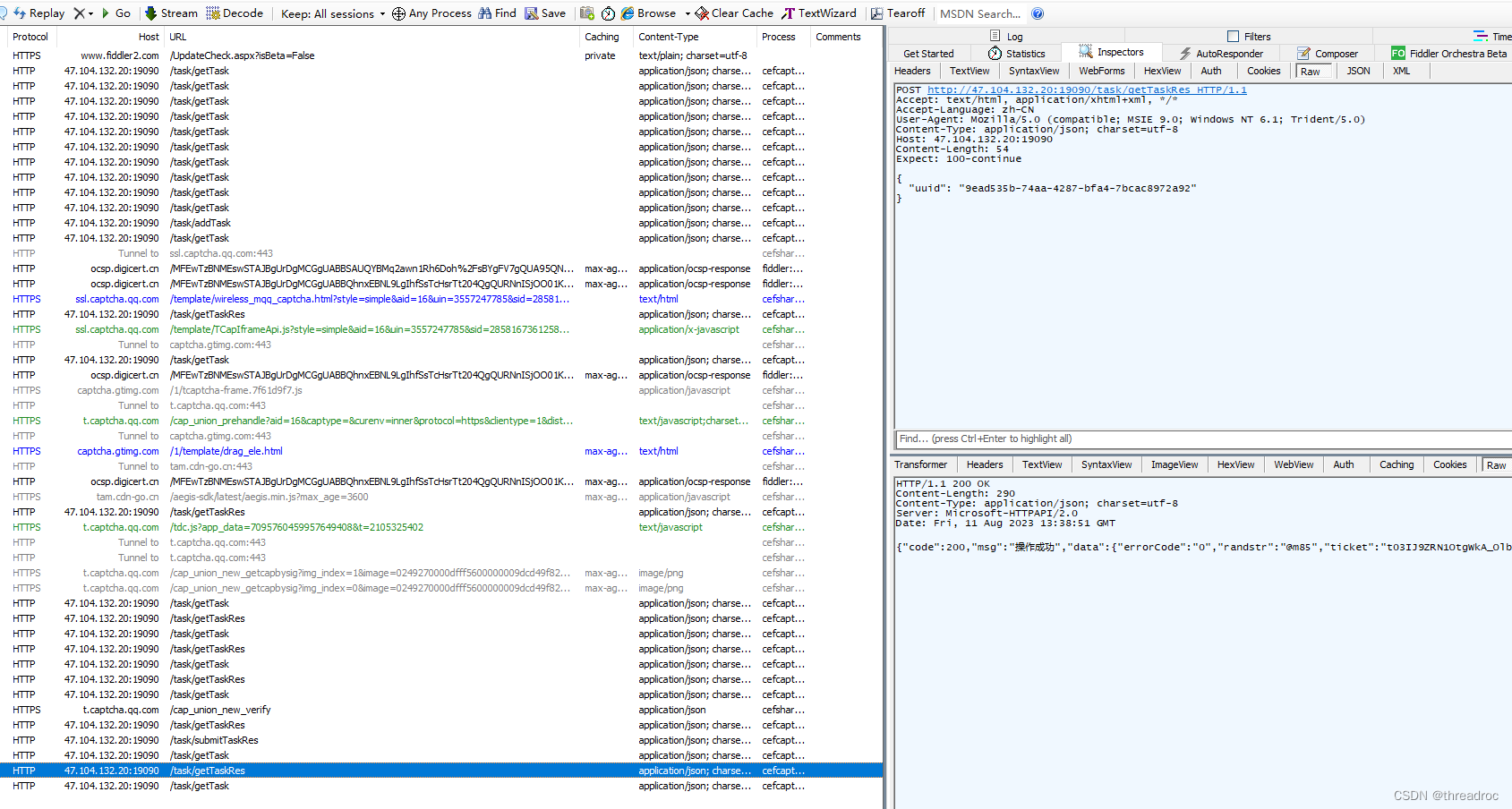

验证码

认证杯

字节输出流

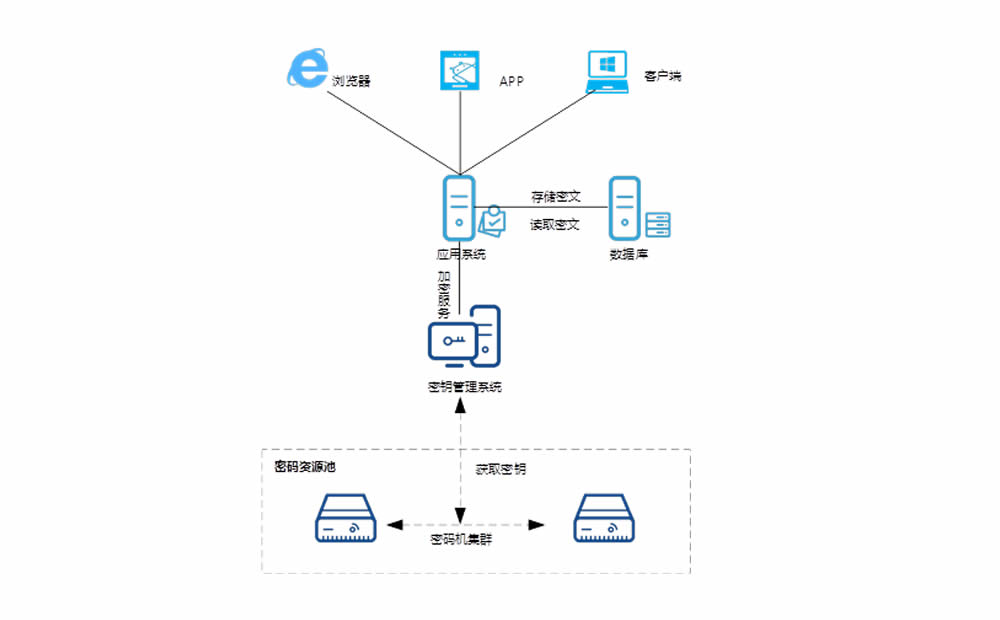

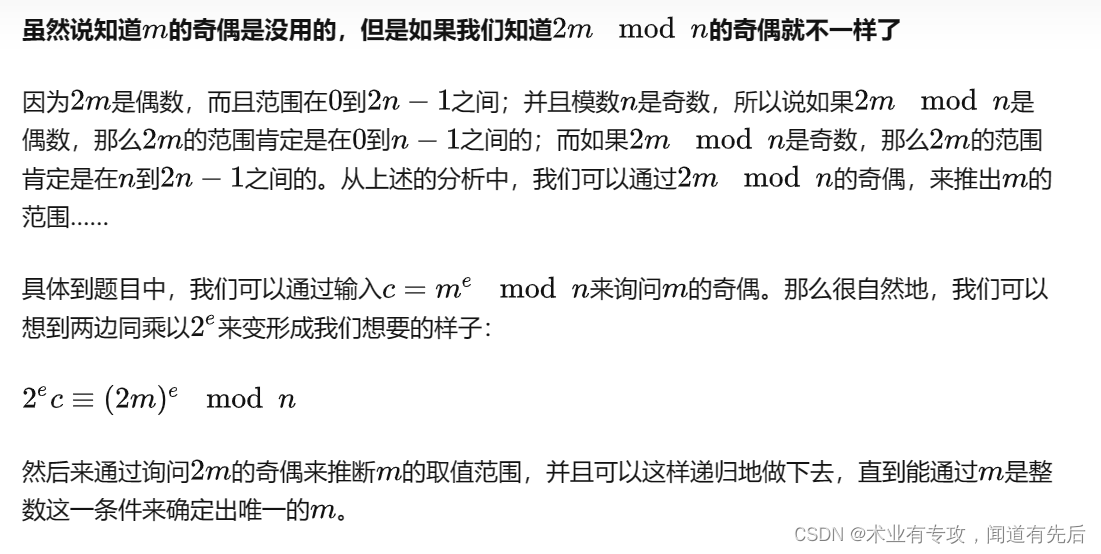

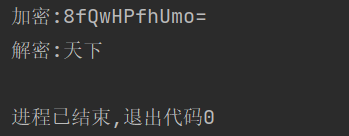

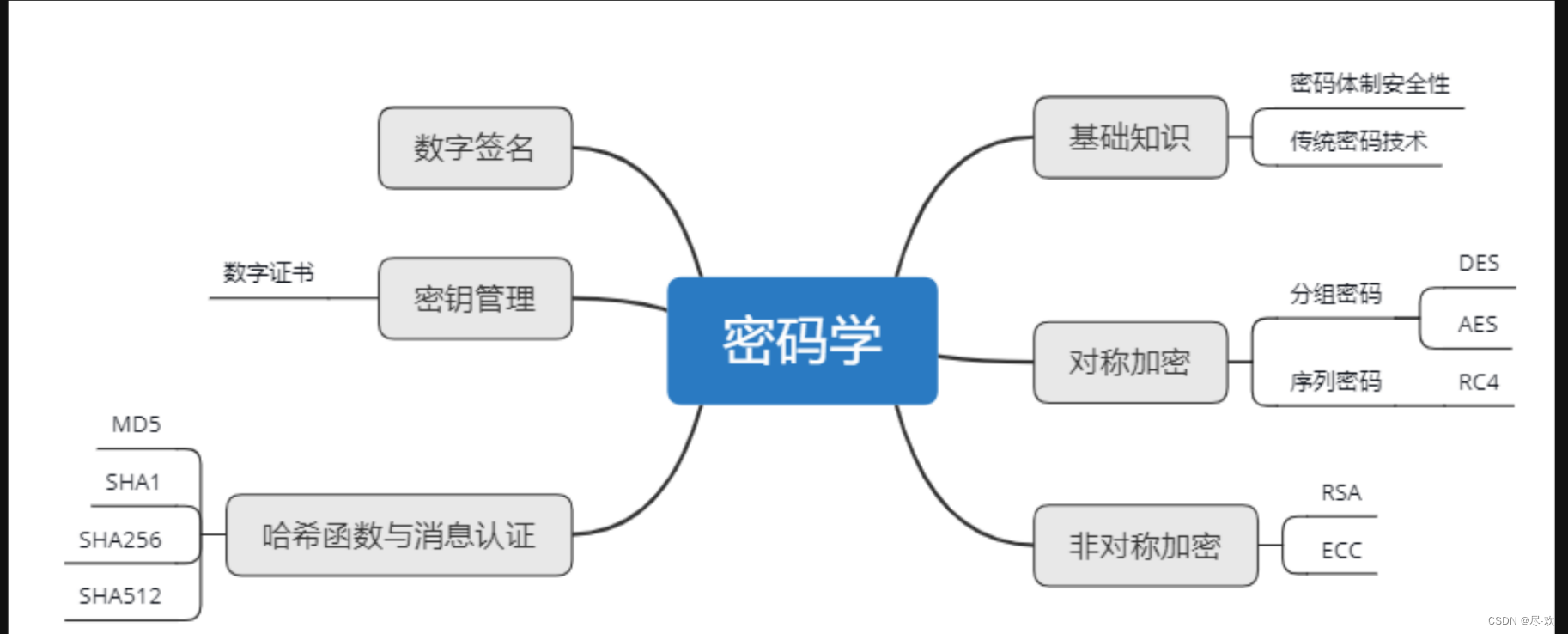

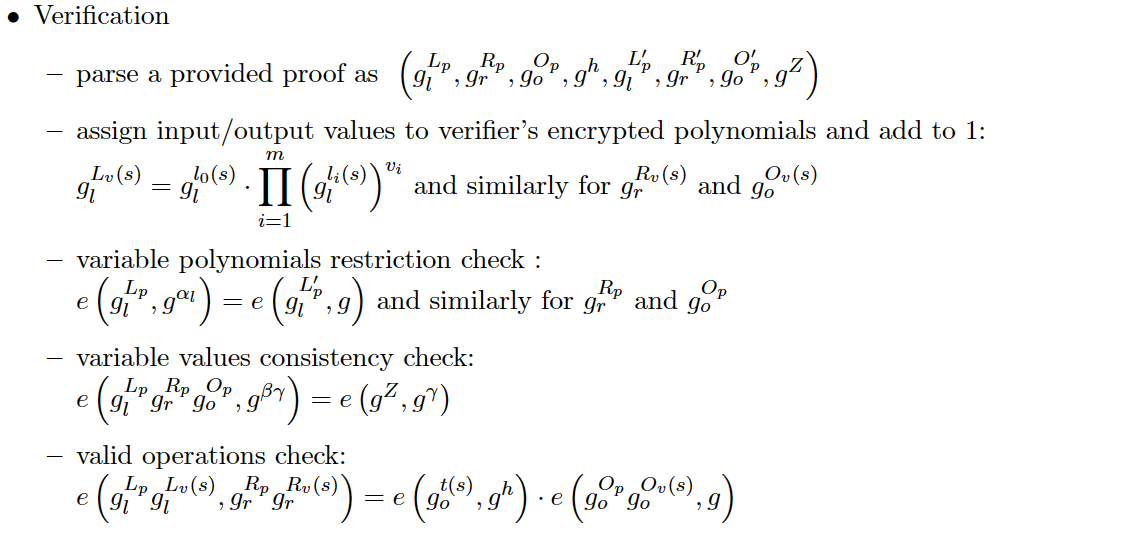

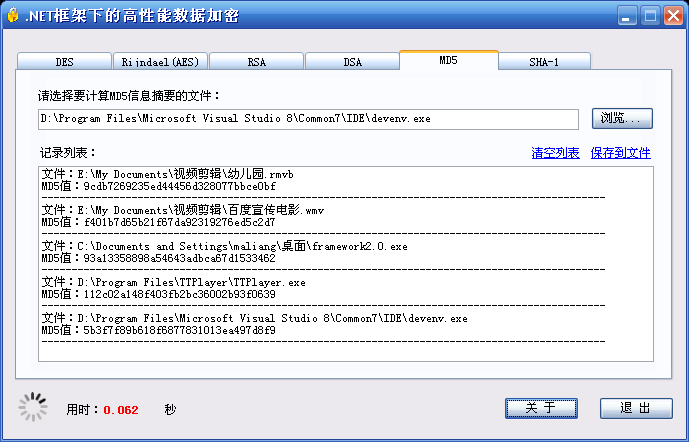

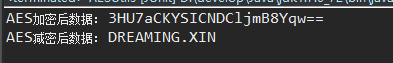

密码学

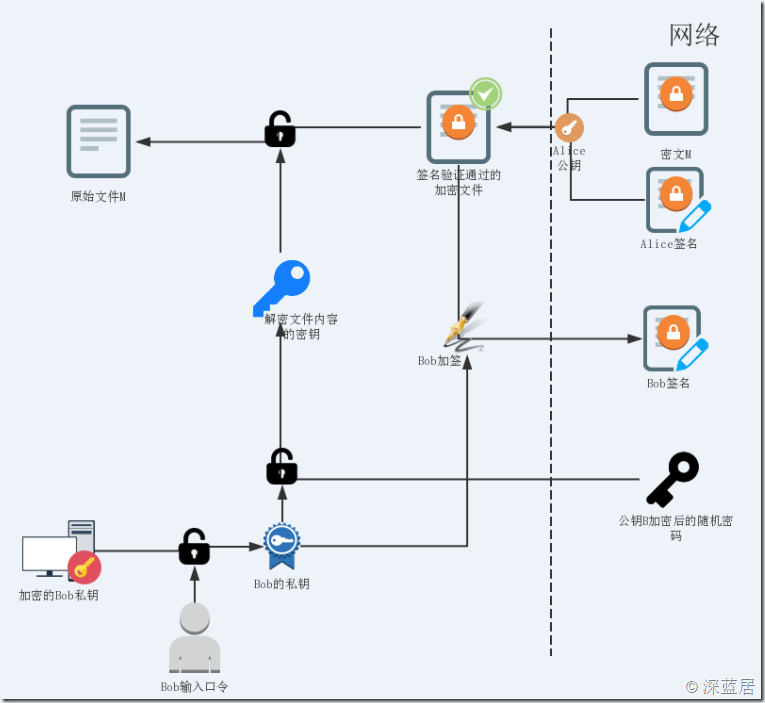

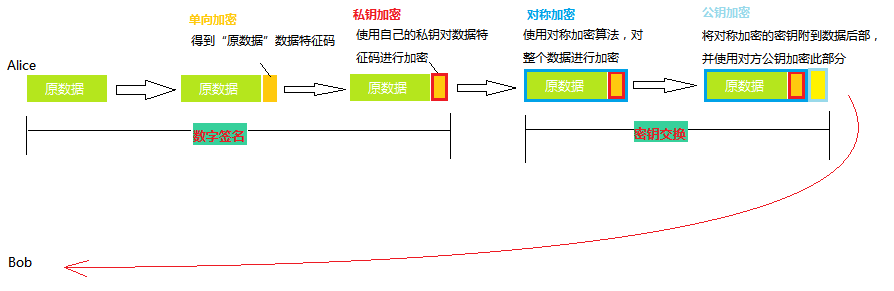

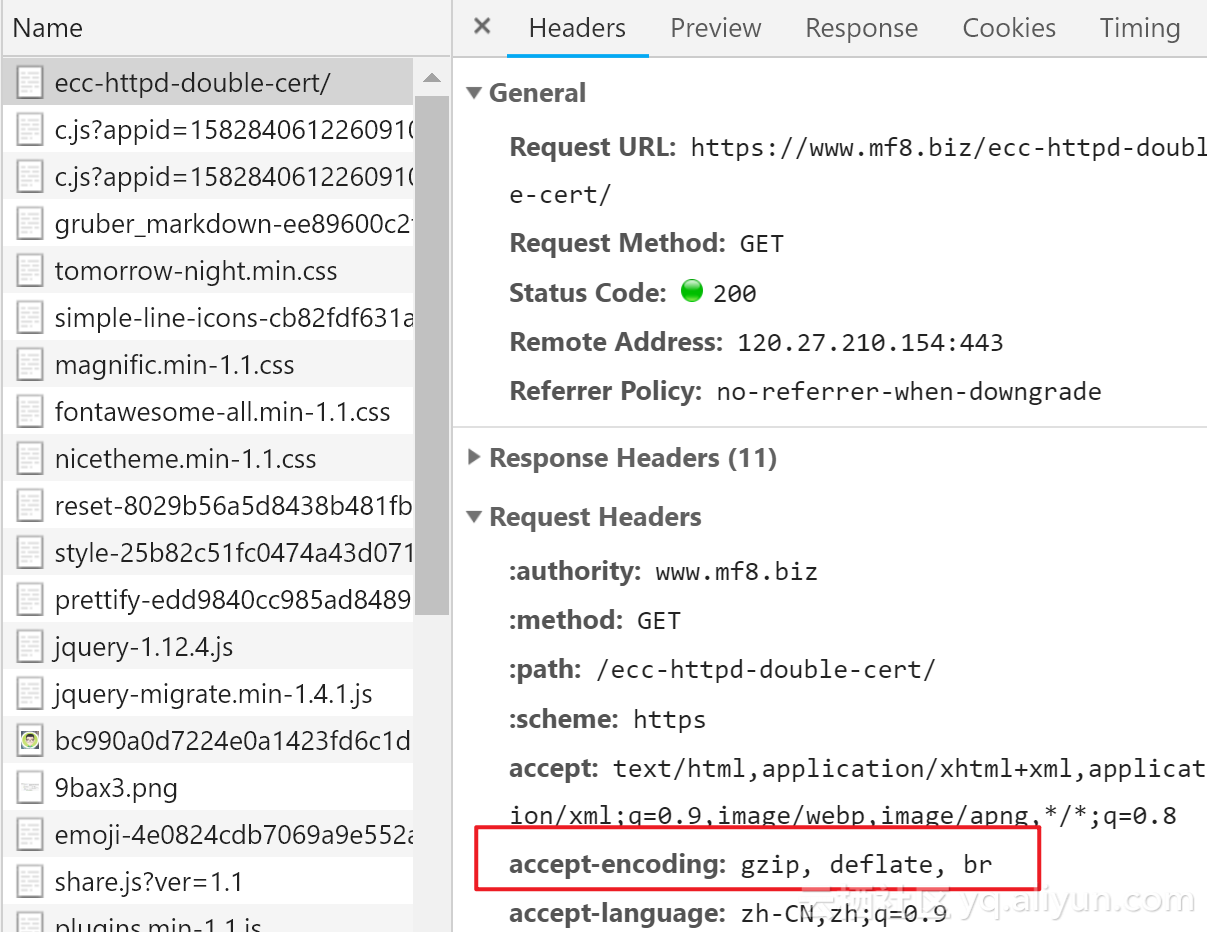

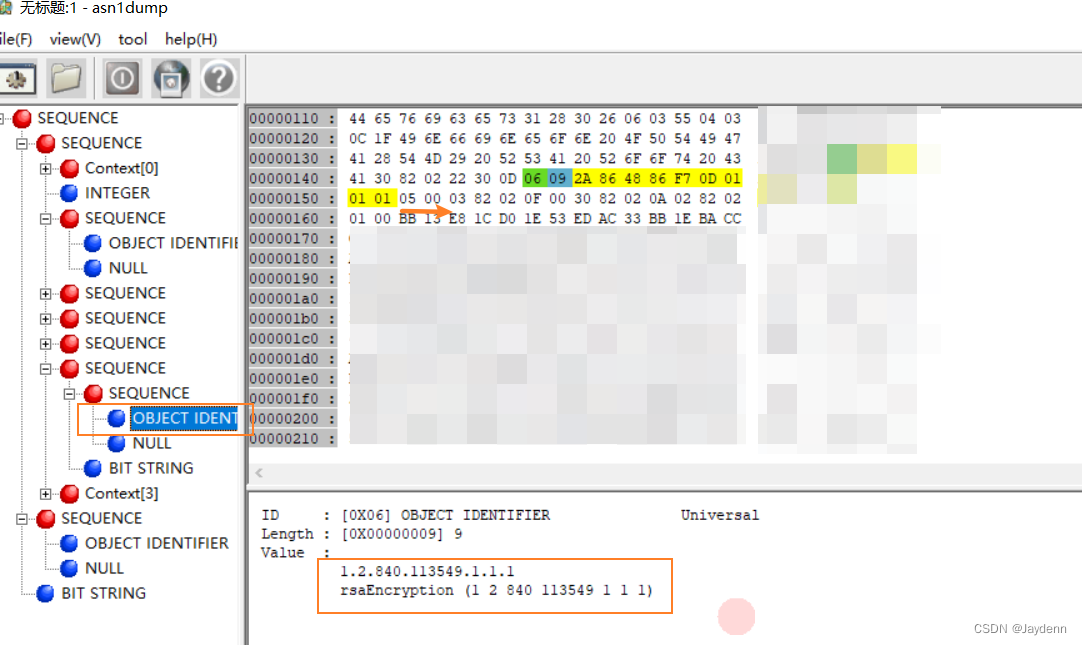

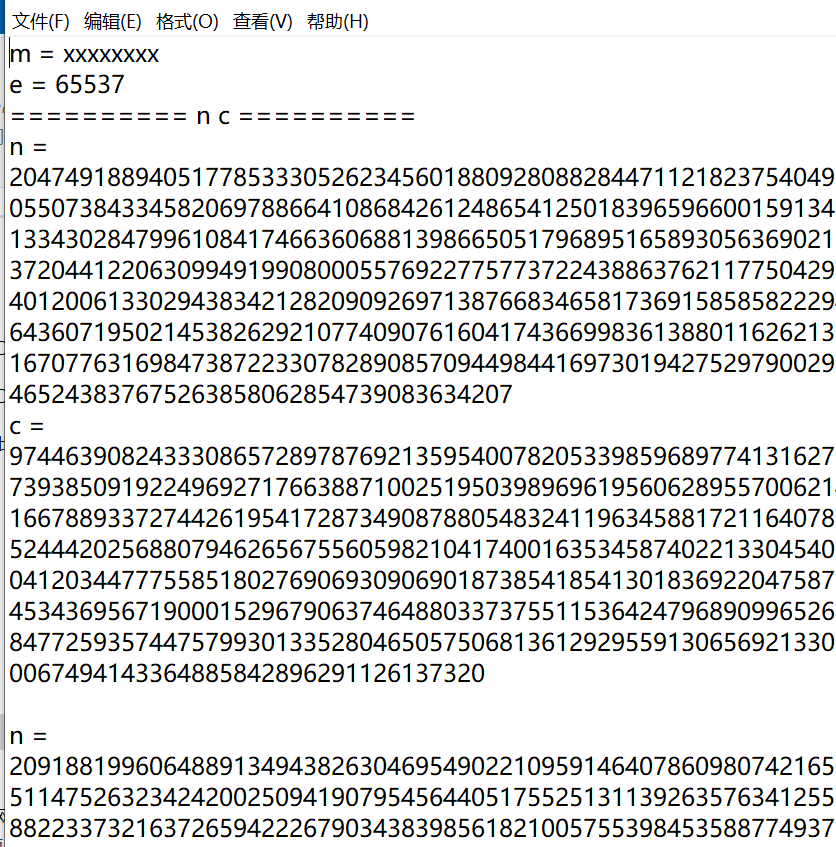

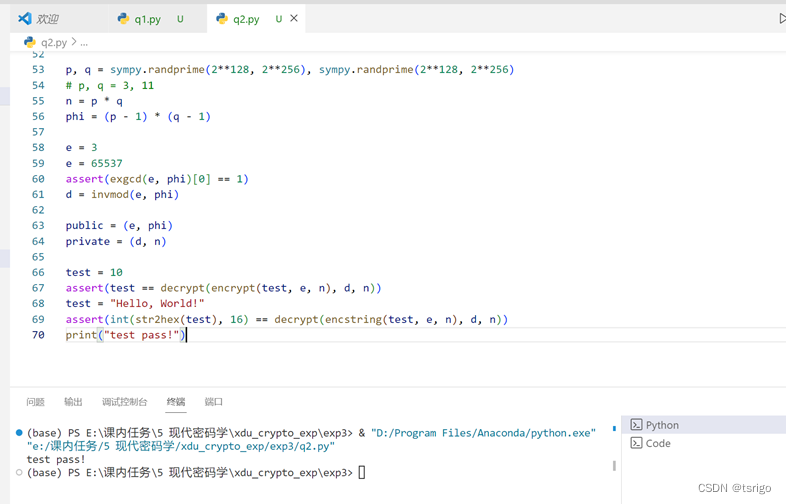

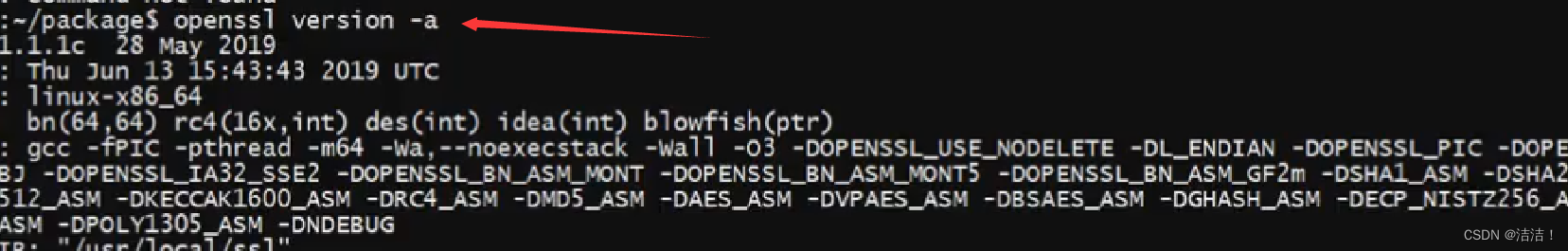

2024/4/11 14:22:47非对称加密与OpenSSL

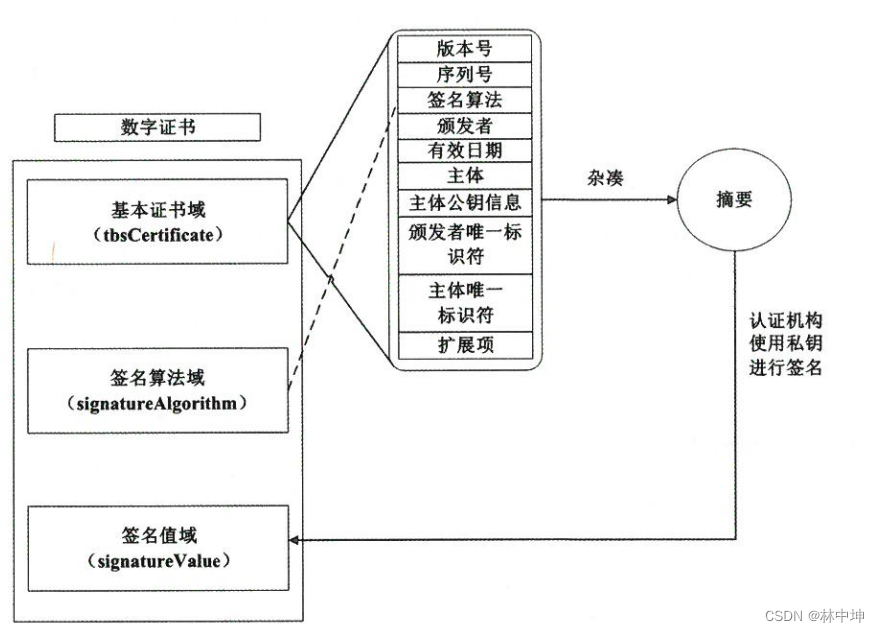

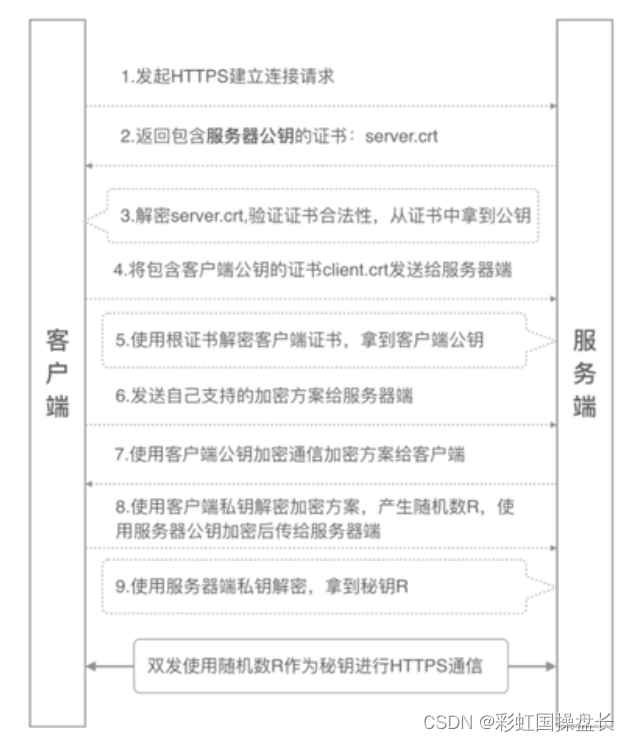

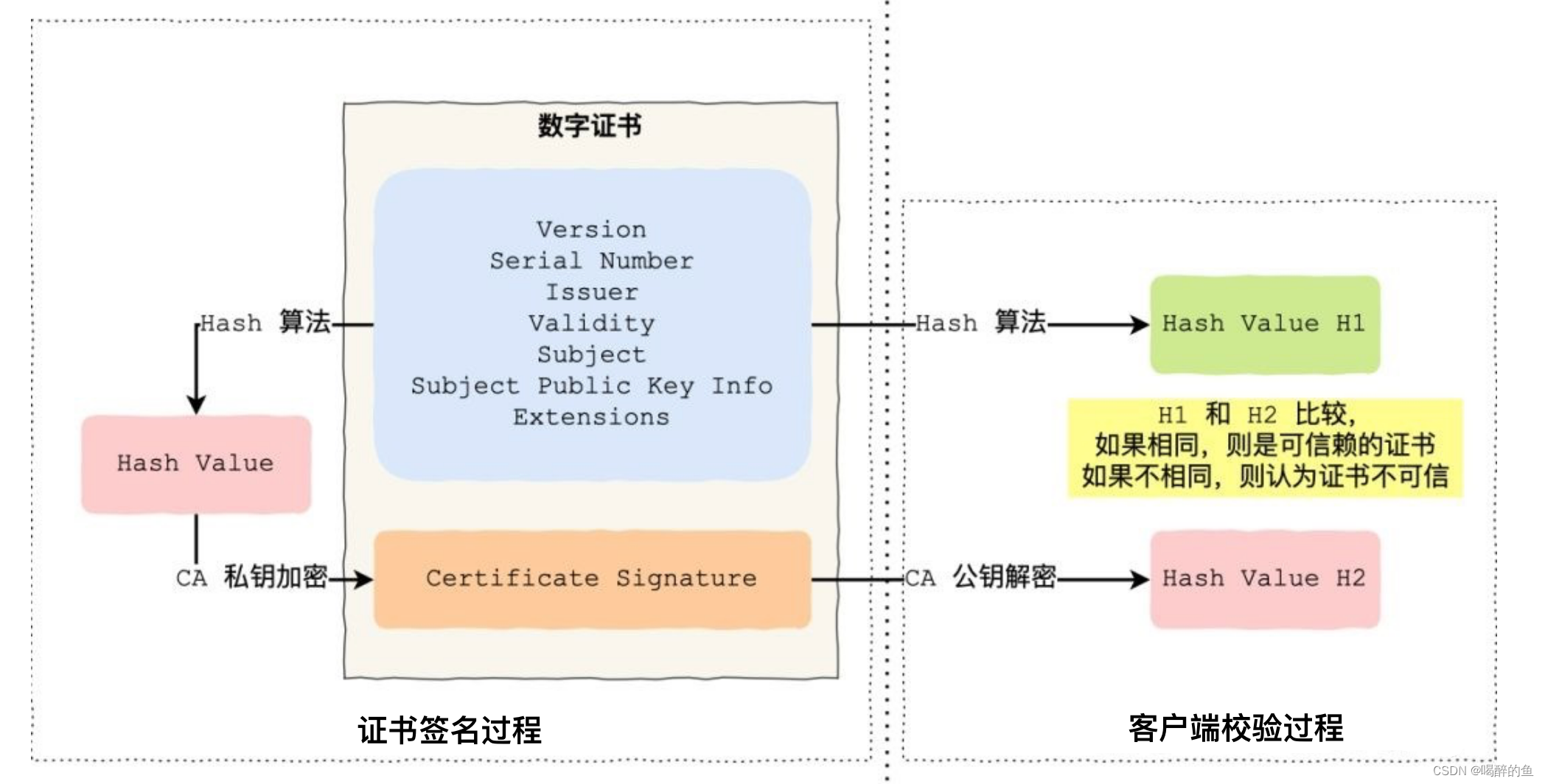

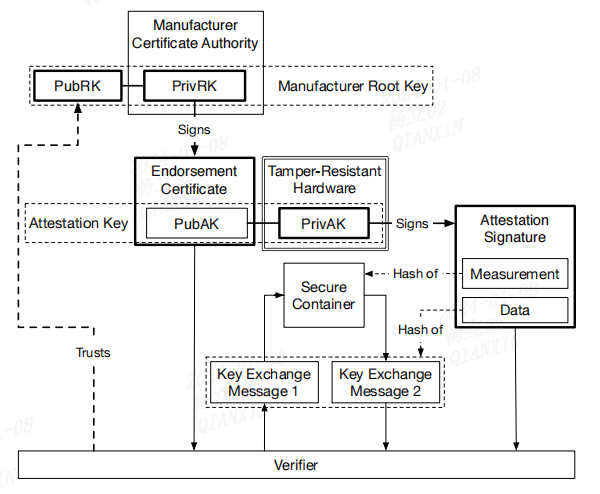

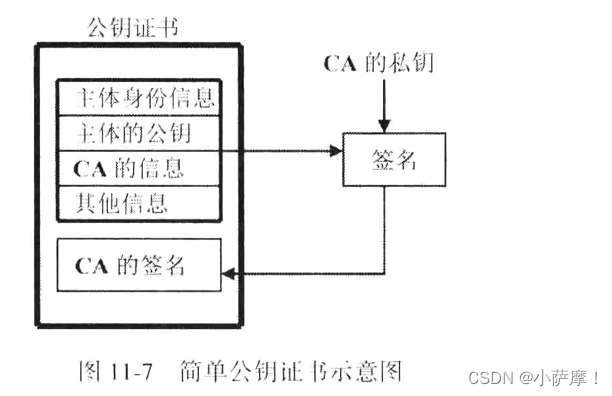

随着个人隐私越来越受重视, HTTPS也渐渐的流行起来, 甚至有许多网站都做到了全站HTTPS, 然而这种加密和信任机制也不断遭遇挑战,比如戴尔根证书携带私钥,Xboxlive证书私钥泻露, 还有前一段时间的沃通错误颁发Github根域名SSL证书事件. 因此本文从非对称加密说起, 介绍了证书的签…

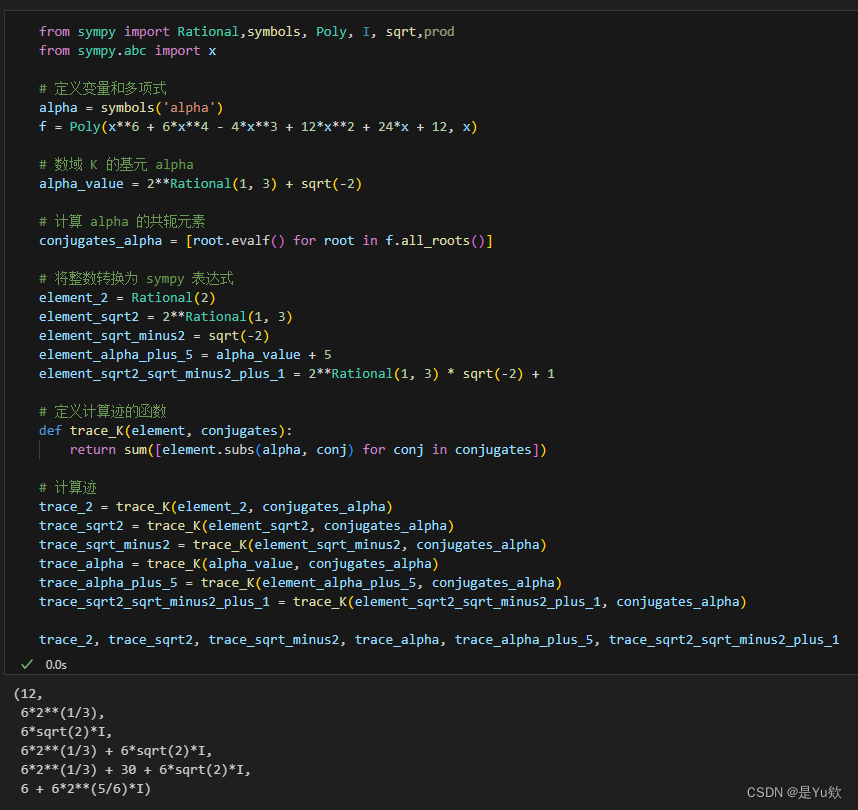

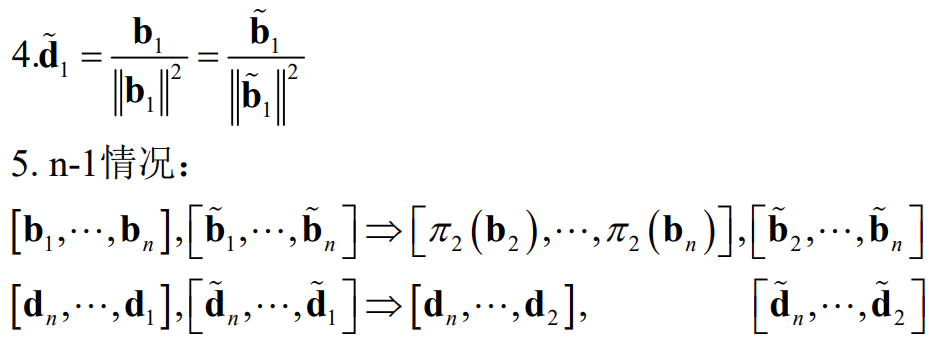

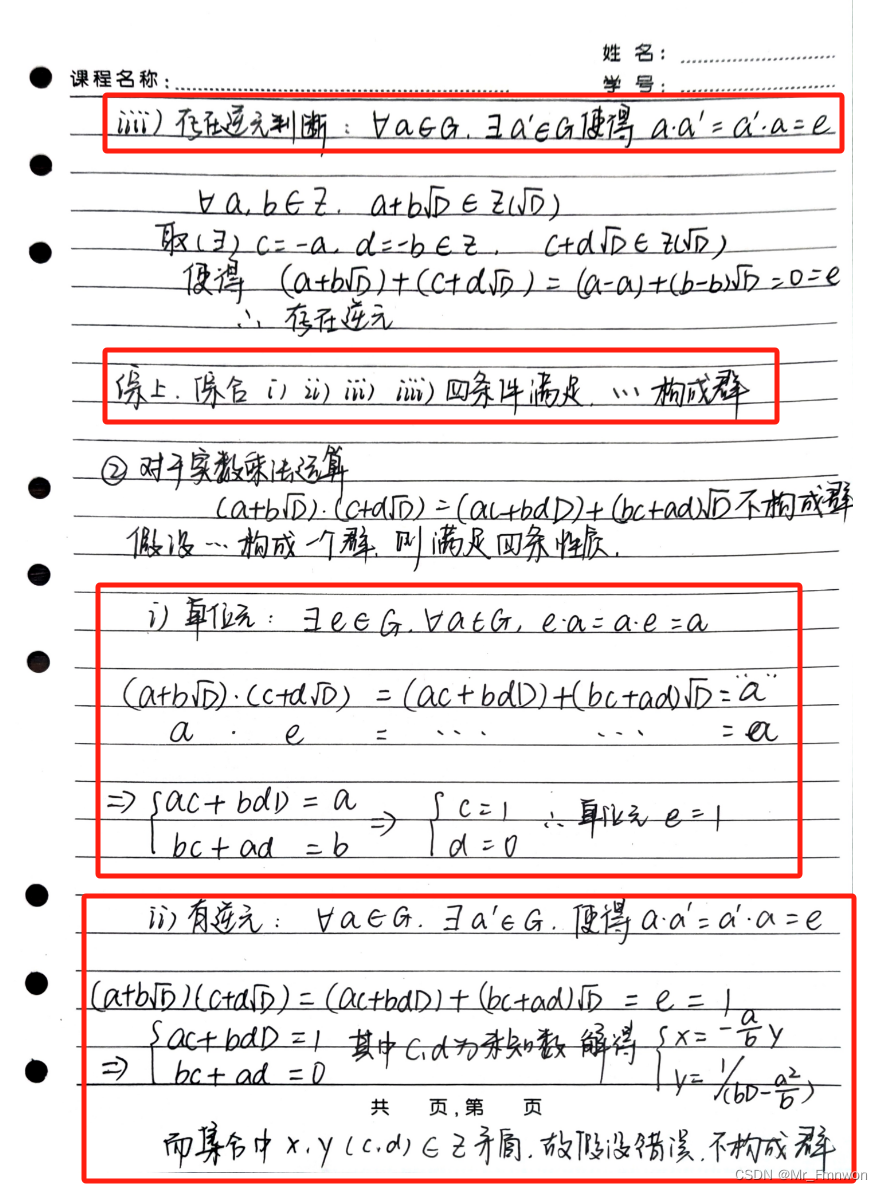

【代数学习题4.2】从零理解范数与迹 —— 求数域元素的范数与迹

从零理解范数与迹 —— 求数域元素的范数与迹 写在最前面题目解答 2. 范数 N N N思路求解过程python求解 3. 数域 K K K 的范数 N K N_K NK思路求解过程Python求解分析解题步骤 4. 迹 T T T求解过程共轭元素计算迹 python求解分析解题步骤 5. 数域 K K K 的迹 T K T_K …

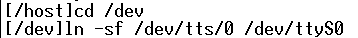

linux服务器内服务访问域名Name or service not know

目录 linux服务器内服务访问域名Name or service not know 1.前言2.排查是不是这个域名无法访问2.1服务内ping 这个域名2.2在浏览器打开这个域名2.3服务内ping 这个域名所对应的ip2.4在服务器内配置host 总结参考 文章所属专区 项目问题解决 1.前言

linux服务器内服务访问域名…

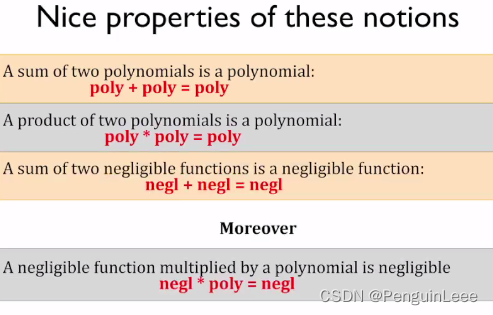

密码学学习笔记(二十三):哈希函数的安全性质:抗碰撞性,抗第一原象性和抗第二原象性

在密码学中,哈希函数是一种将任意长度的数据映射到固定长度输出的函数,这个输出通常称为哈希值。理想的哈希函数需要具备几个重要的安全性质,以确保数据的完整性和验证数据的来源。这些性质包括抗碰撞性、抗第一原象性和抗第二原象性。

抗碰…

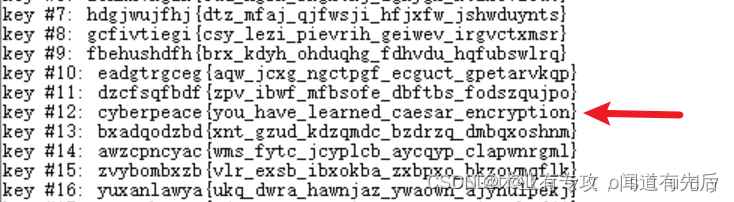

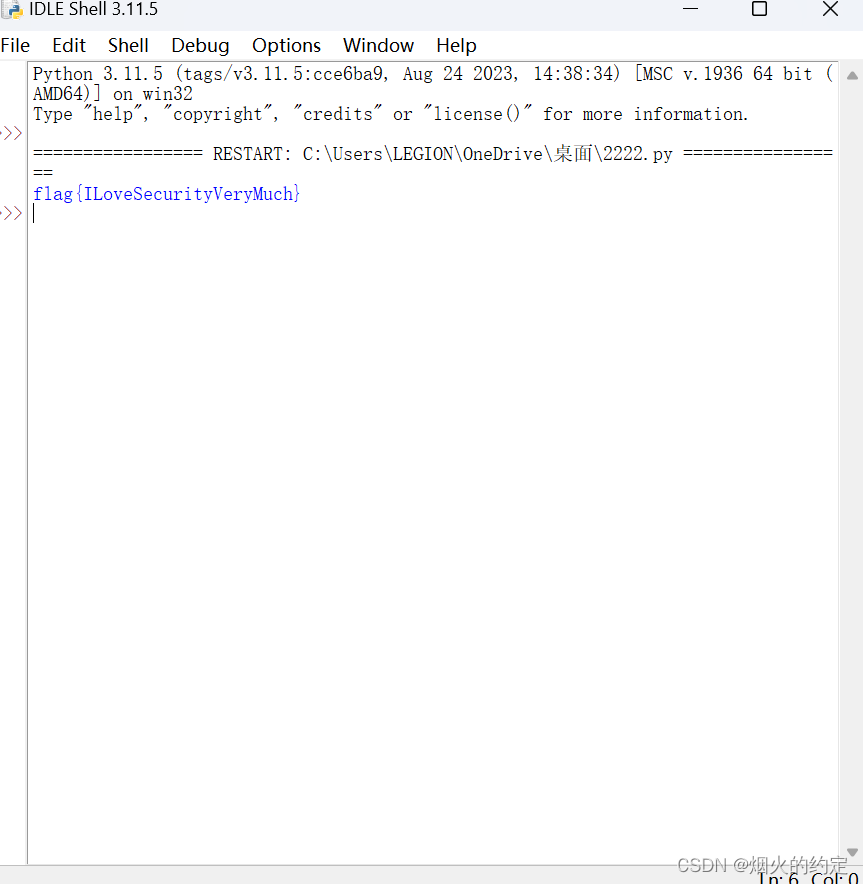

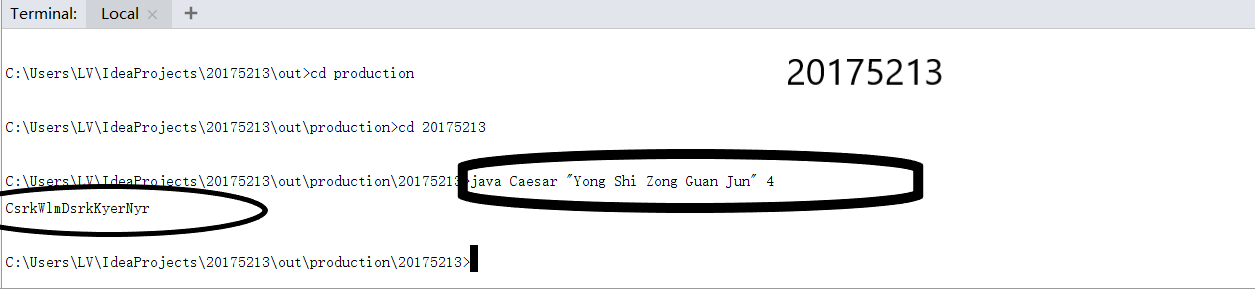

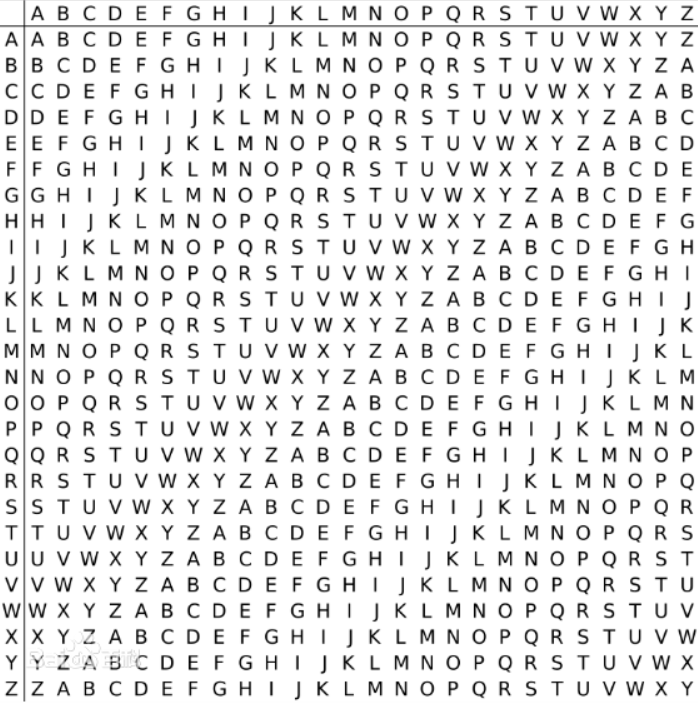

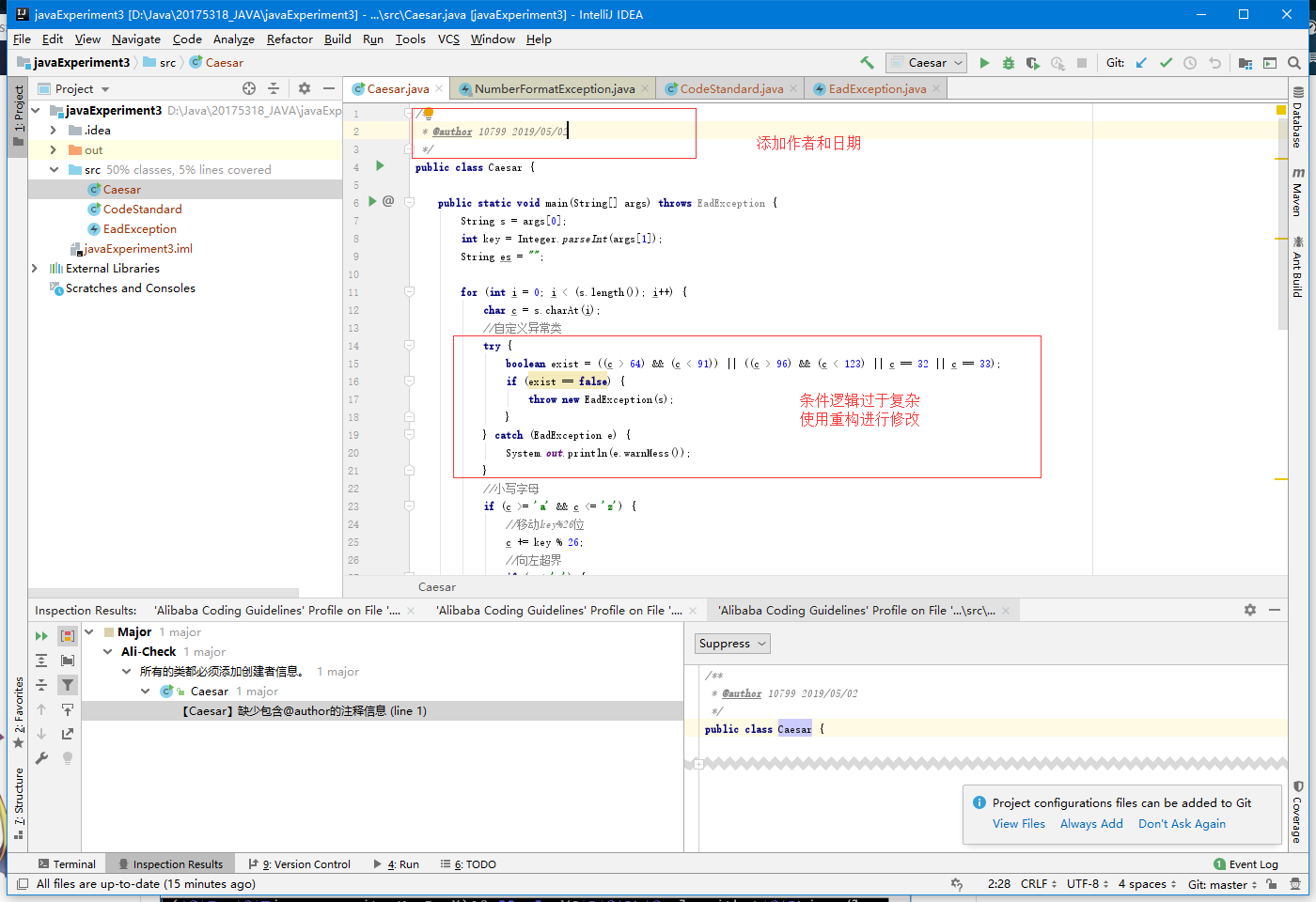

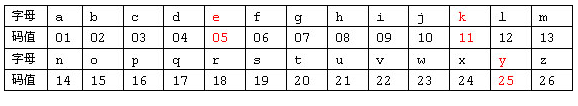

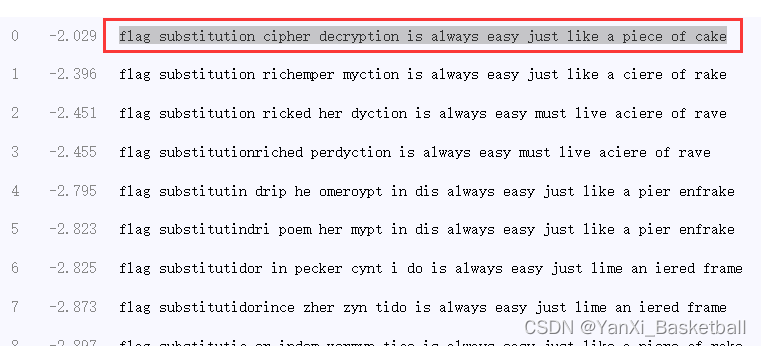

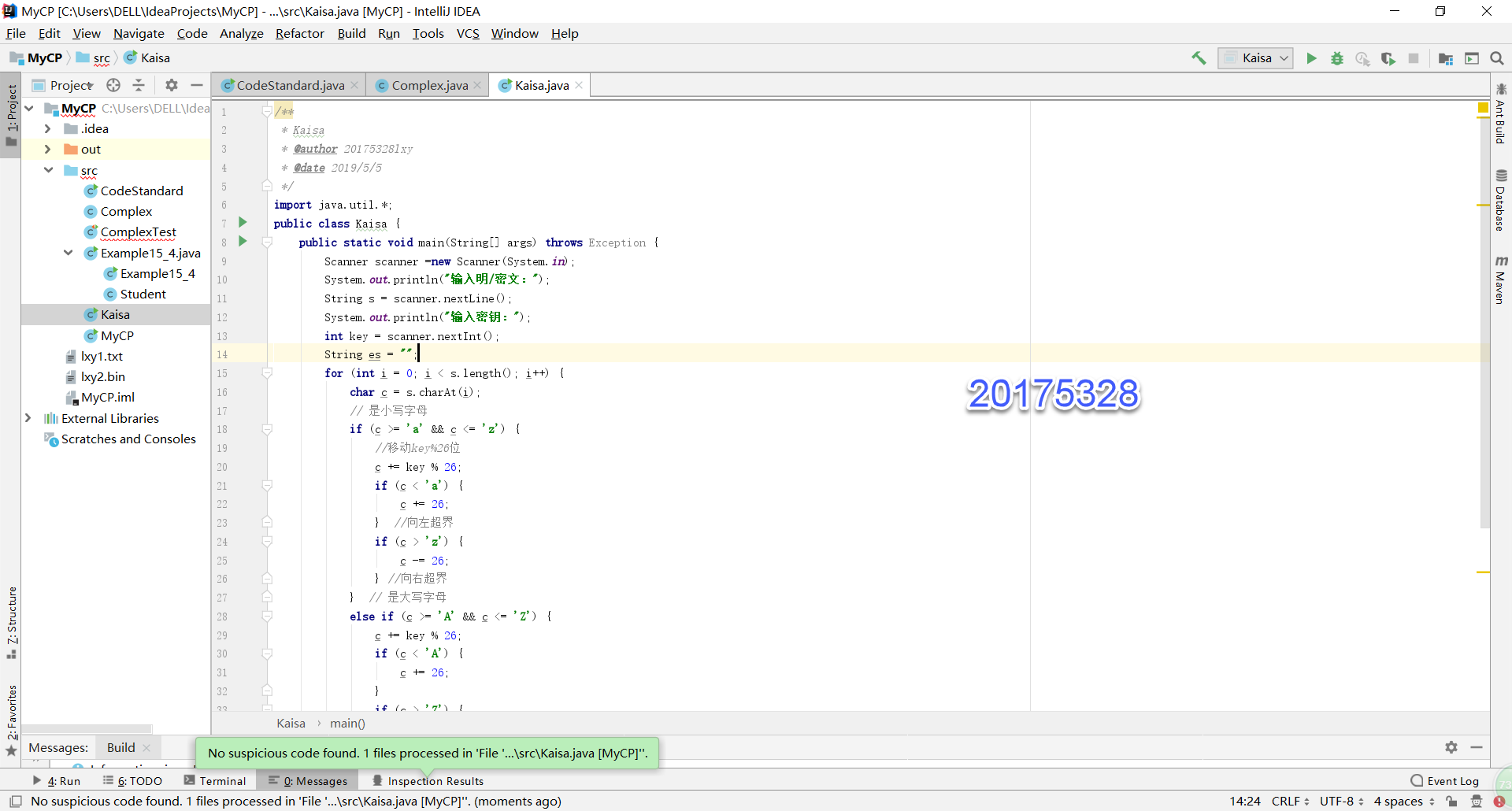

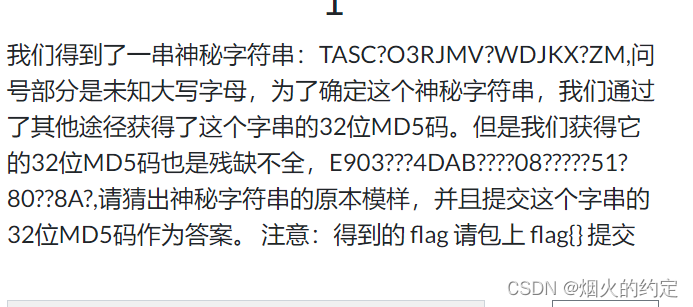

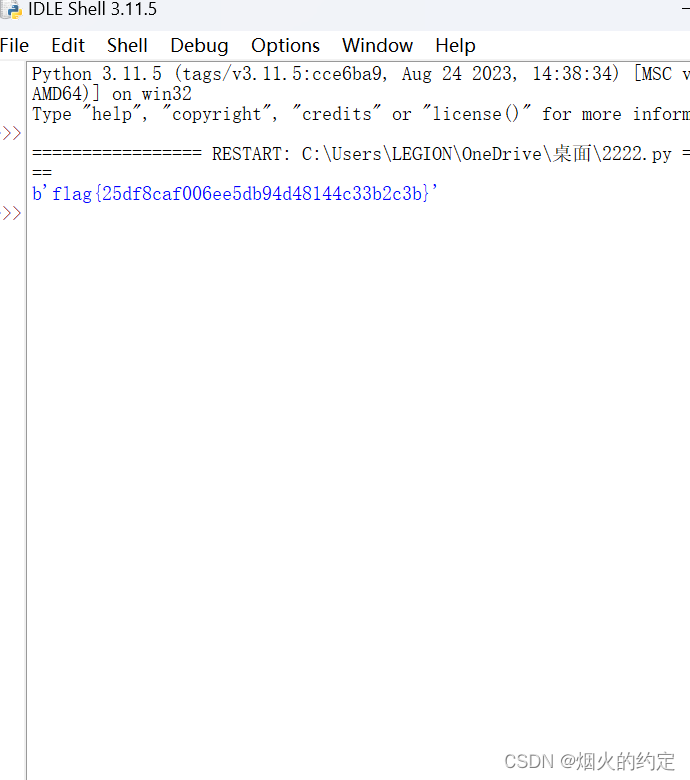

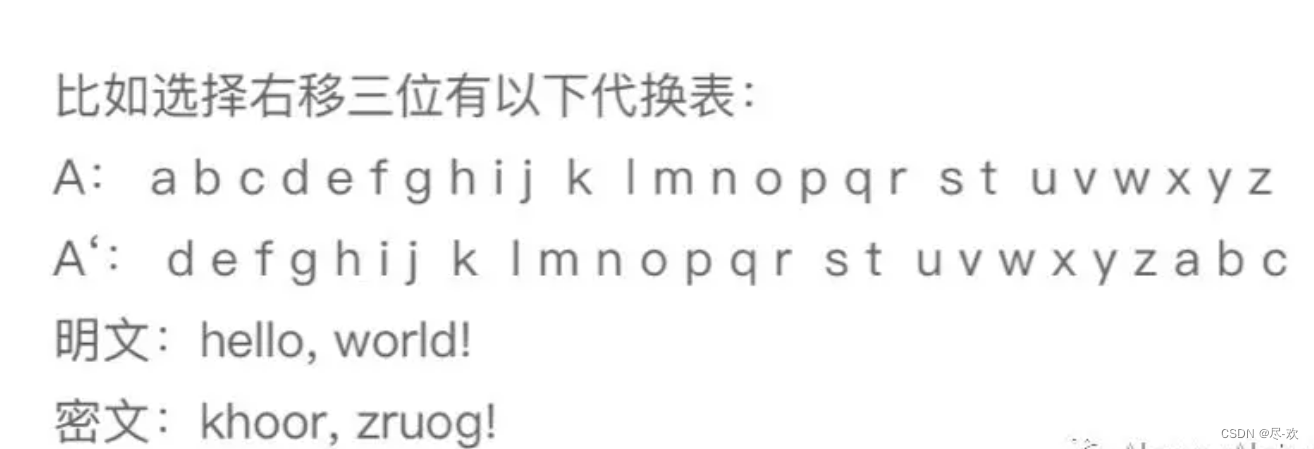

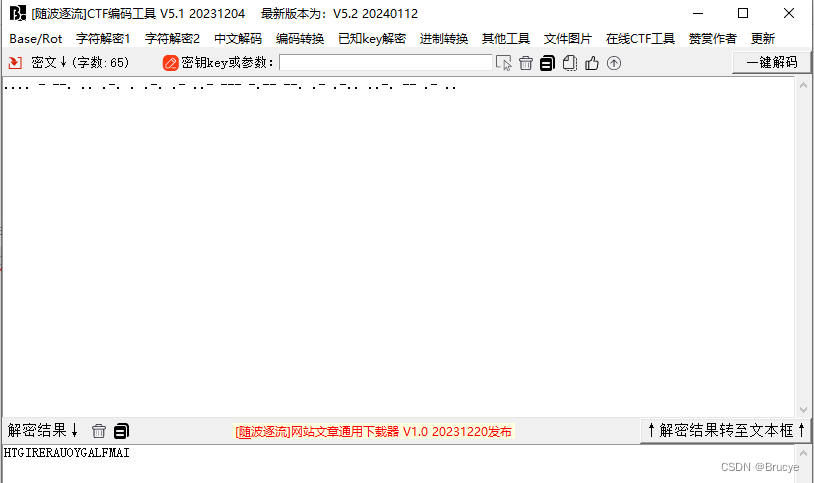

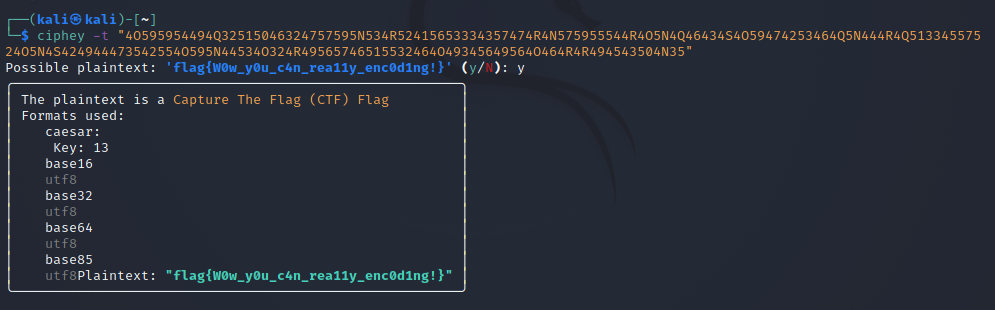

Crypto(1) 攻防世界Caesar

根据题目可以知道是个凯撒加密,准确的说是一个单表代替密码,因为后面可以知道偏移量不是3

一个接着一个试验: 注意加密时偏移量是向后移动,解密时偏移量是向前面移动的 !!!

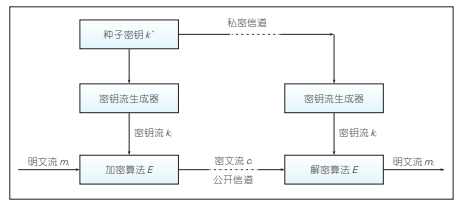

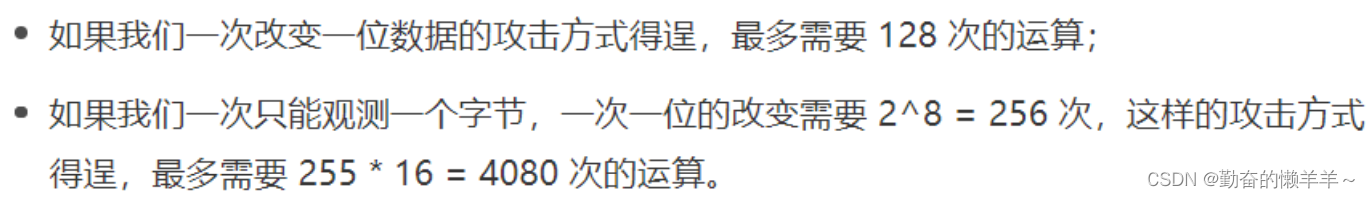

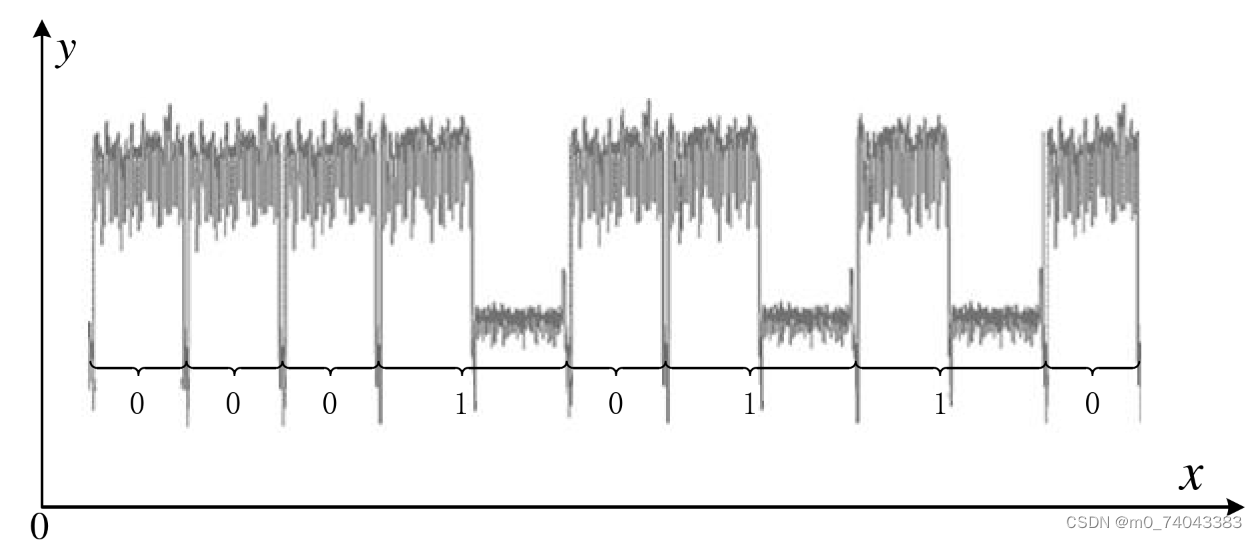

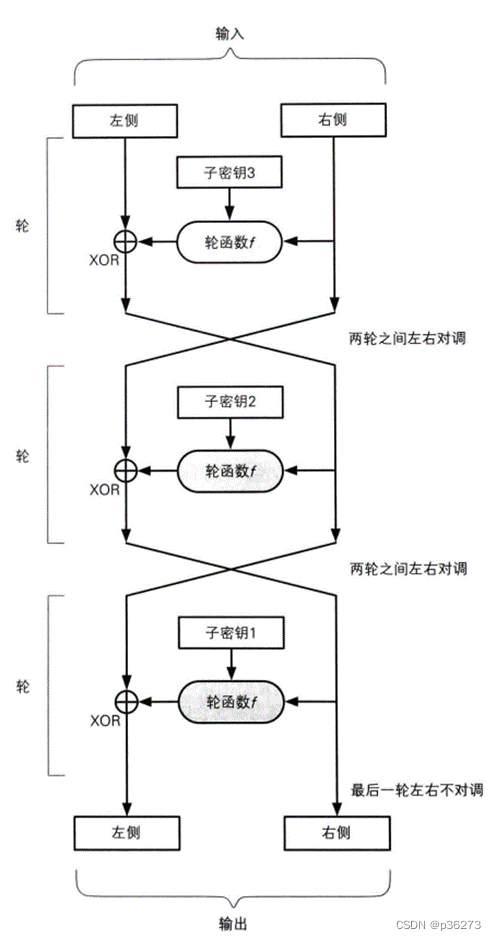

【密码学引论】序列密码

第五章 序列密码

1、序列密码 定义:

加密过程:把明文与密钥序列进行异或运算得到密文解密过程:把密文与密钥序列进行异或运算得到明文以字/字节为单位加解密密钥:采用一个比特流发生器随机产生二进制比特流

2、序列密码和分组密…

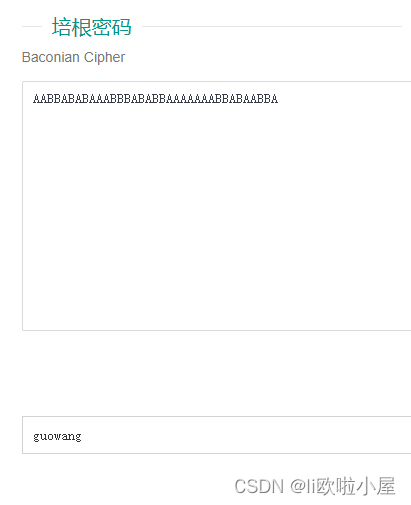

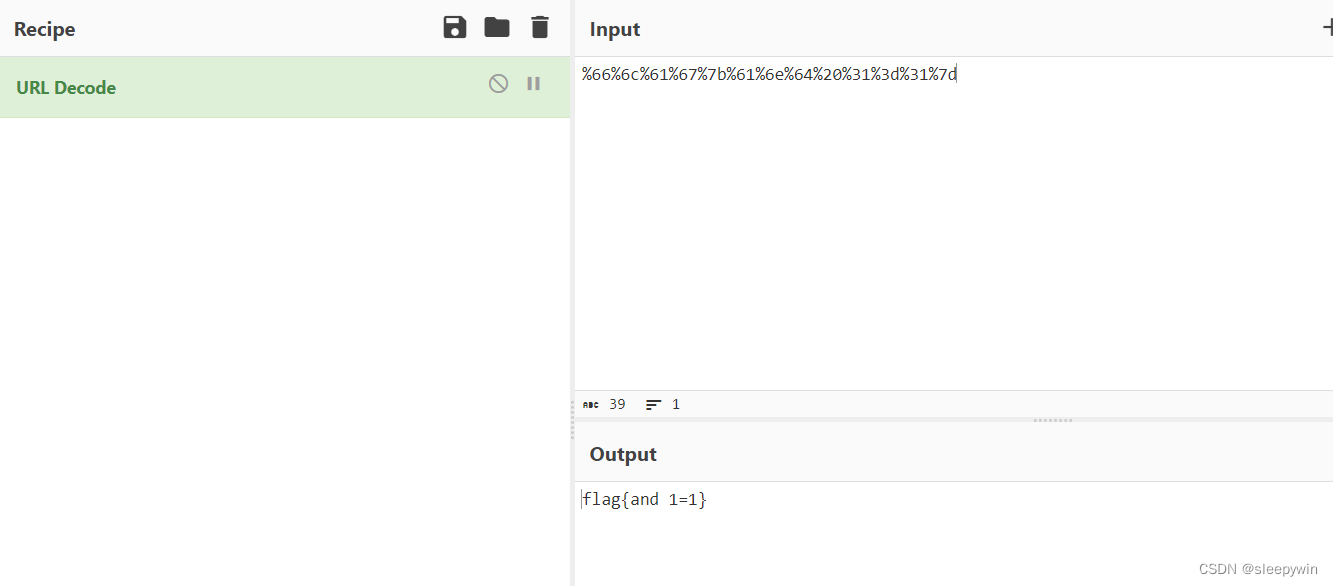

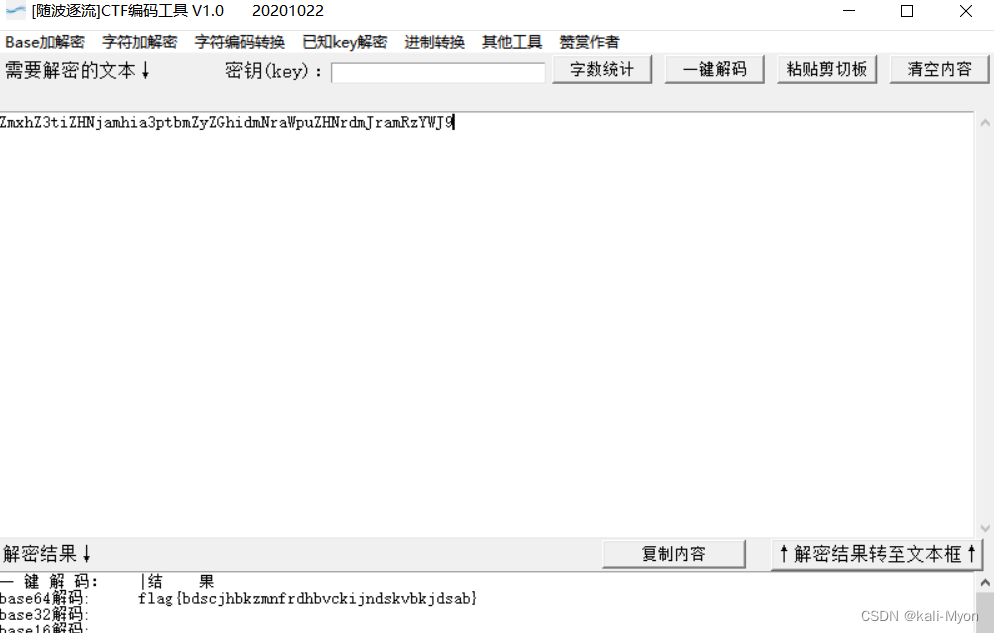

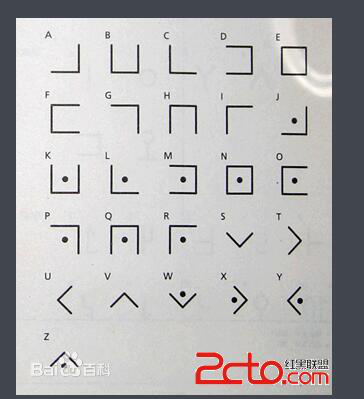

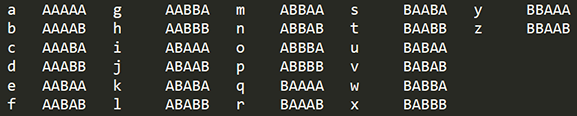

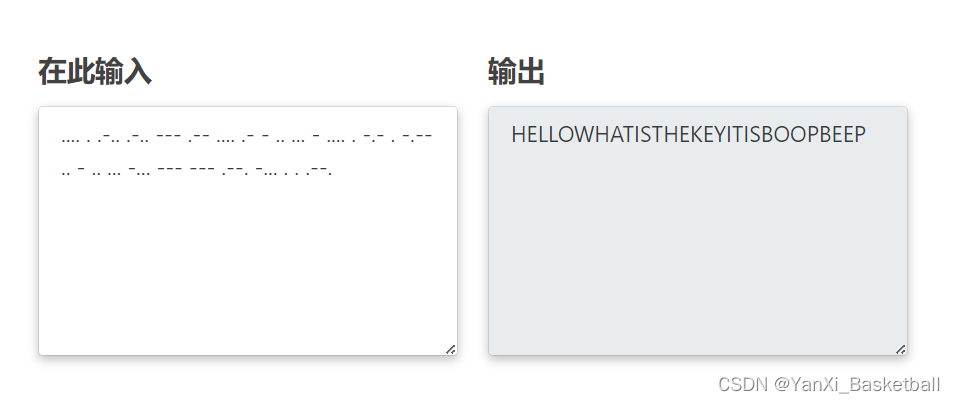

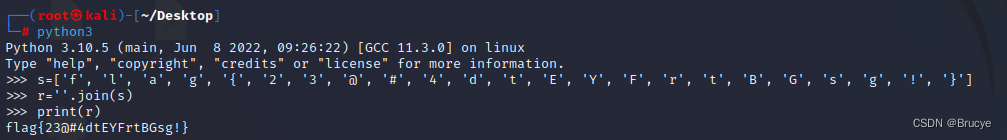

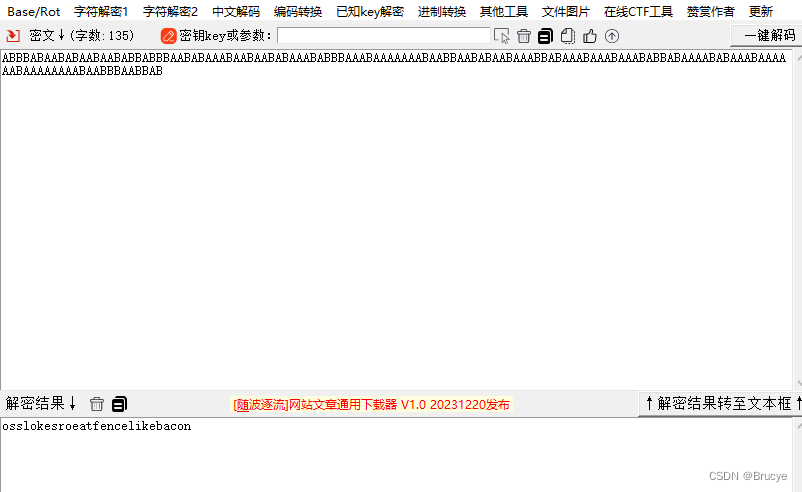

CTF-Show密码学【摩斯码、培根密码】

萌新 密码33 一、题目信息

题目名称:我想吃培根题目描述:-- — .-. … . …–.- … … …–.- -.-. — — .-… …–.- -… …- - …–.- -… .- -.-. — -. …–.- … … …–.- -.-. — — .-… . .-. …–.- – – -… -… – -… – -… – – – -…

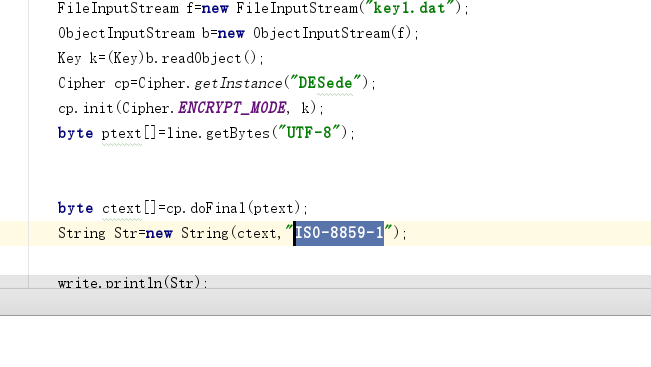

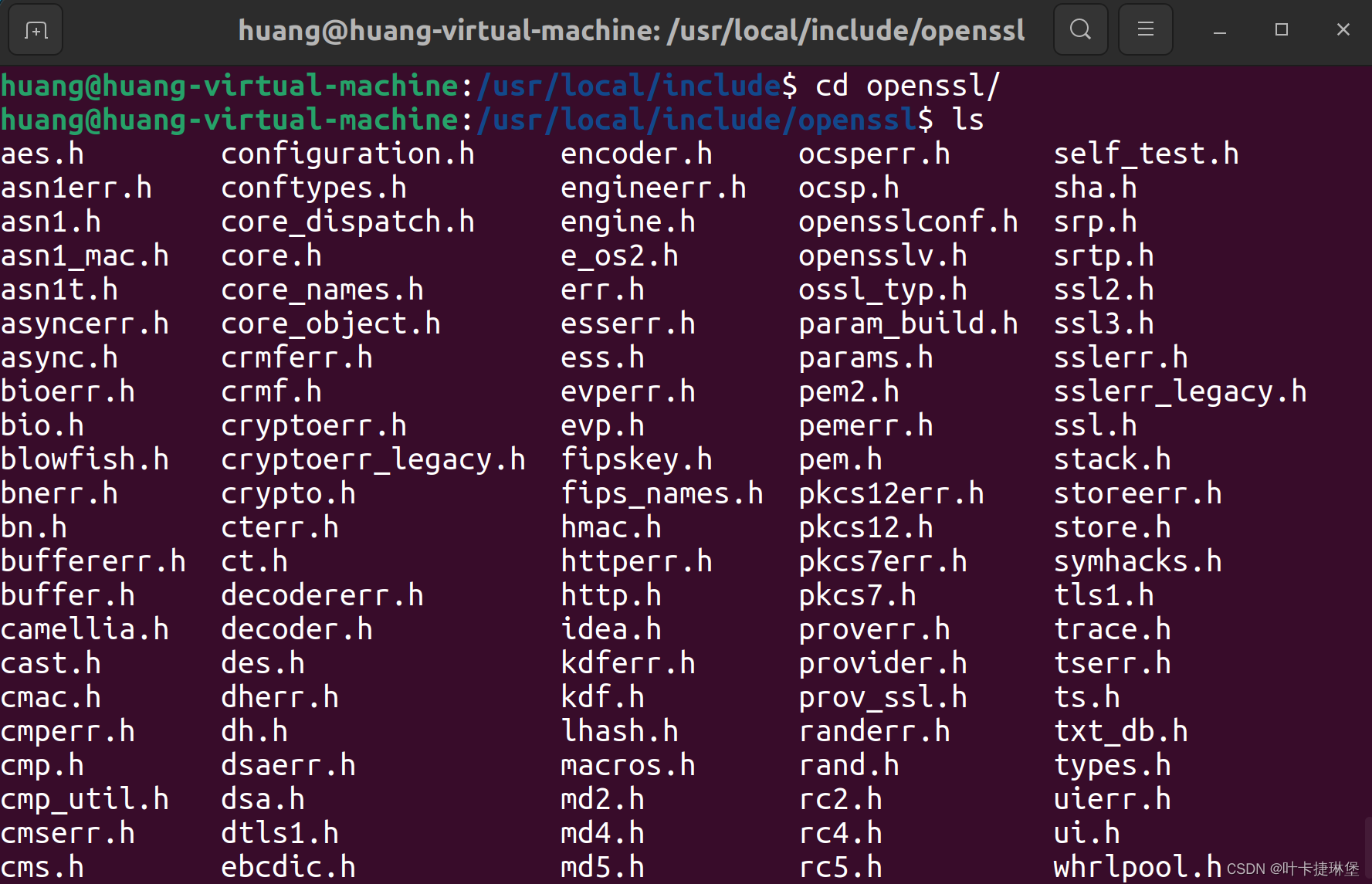

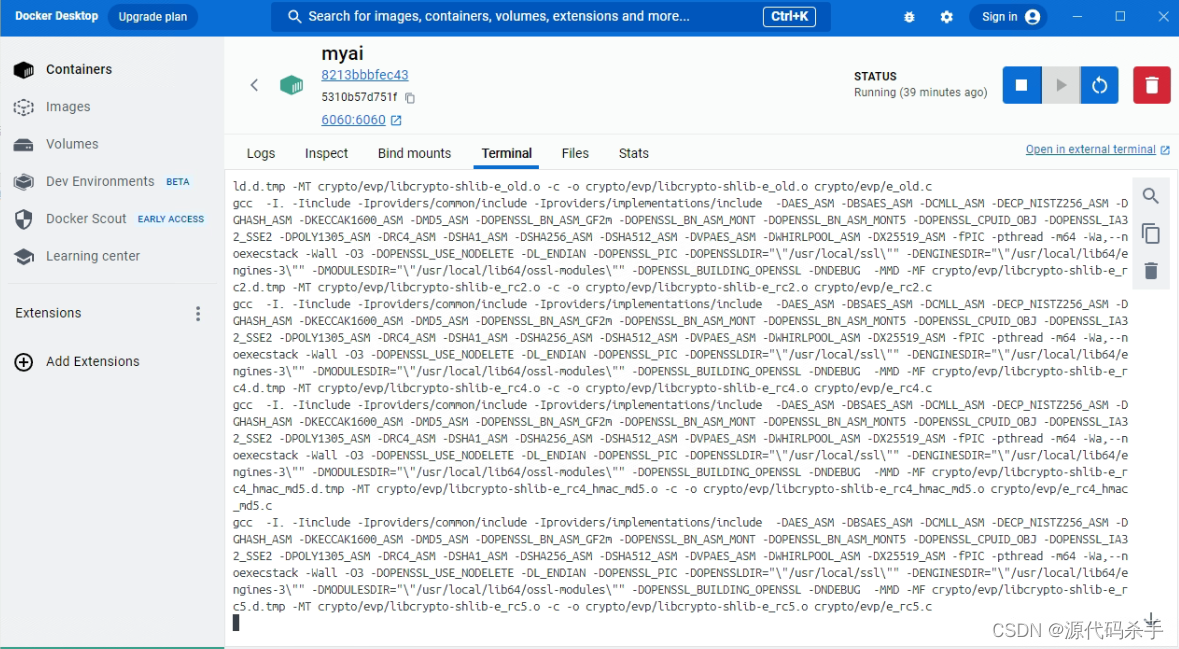

openssl + 3DES开发实例(linux)

文章目录 一、3DES介绍3DES 的特点:3DES 加密的步骤:3DES 的应用场景: 二、3DES原理1. DES 原理回顾:2. 3DES 原理:3. 3DES 的加密流程: 三、openssl 3DES开发实例 一、3DES介绍

3DES(Triple …

buu [AFCTF2018]Single 1

题目描述: Jmqrida rva Lfmz (JRL) eu m uqajemf seny xl enlxdomrexn uajiderc jxoqarerexnu. Rvada mda rvdaa jxooxn rcqau xl JRLu: Paxqmdyc, Mrrmjs-Yalanja mny oekay. Paxqmdyc-urcfa JRLu vmu m jxiqfa xl giaurexnu (rmusu) en dmnza xl jmrazxdeau. Lxd …

Crypto | Affine password 第二届“奇安信”杯网络安全技能竞赛

题目描述: 明文经过仿射函数y3x9加密之后变为JYYHWVPIDCOZ,请对其进行解密,flag的格式为flag{明文的大写形式}。 密文:

JYYHWVPIDCOZ解题思路: 1、使用在线网站直接破解或手工计算破解,获得flag。…

【密评】商用密码应用安全性评估从业人员考核题库(十九)

商用密码应用安全性评估从业人员考核题库(十九) 国密局给的参考题库5000道只是基础题,后续更新完5000还会继续更其他高质量题库,持续学习,共同进步。 4501

判断题 依据《信息系统密码应用高风险判定指引》,…

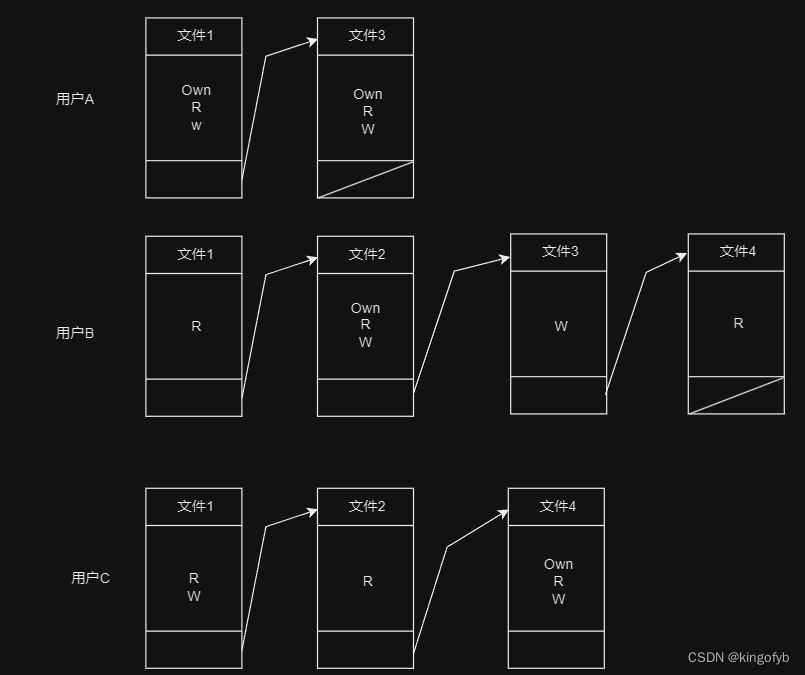

计算机安全学习笔记(II):自主访问控制 - DAC

书接上篇博客,自主访问方案是指一个实体可以被授权按其自己的意志使另一个实体能够访问某些资源。DAC的一种通常访问方式是在操作系统或数据库管理系统中运用的访问矩阵(access matrix)。

矩阵中的一维由试图访问资源的被标识的主体组成。这个列表一般由用户或用户…

【密评】商用密码应用安全性评估从业人员考核题库(十二)

商用密码应用安全性评估从业人员考核题库(十二) 国密局给的参考题库5000道只是基础题,后续更新完5000还会继续更其他高质量题库,持续学习,共同进步。 2751 多项选择题 GM/T 0051《 密码设备管理 对称密钥管理技术规范…

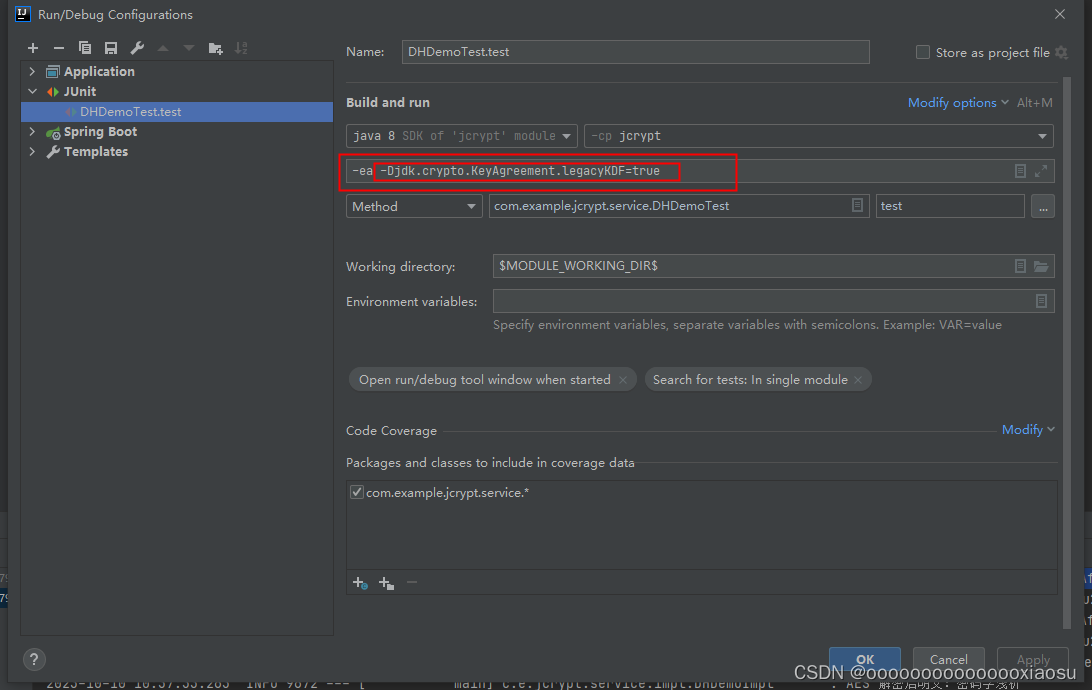

【密码学】Java实现DH函数时出现“Unsupported secret key algorithm: AES“错误

问题描述

jdk版本:8

使用DH和AES算法,实现密钥的交换和加密,测试时报错 java.security.NoSuchAlgorithmException: Unsupported secret key algorithm: AESat com.sun.crypto.provider.DHKeyAgreement.engineGenerateSecret(DHKeyAgreement…

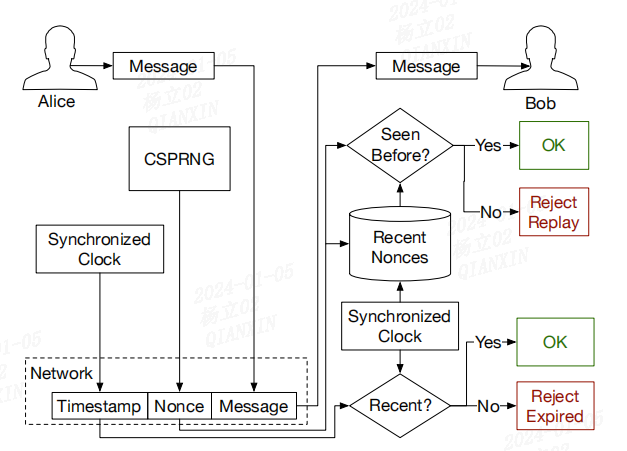

增强数字世界安全性的一次性密码 OTP 详解

什么是一次性密码 OTP ?

一次性密码(One Time Password),简称 OTP,是只能使用一次的密码。每次做身份认证时都会生成一个新的密码,在使用一次之后立即失效,不能重复使用。这种密码只能使用一次…

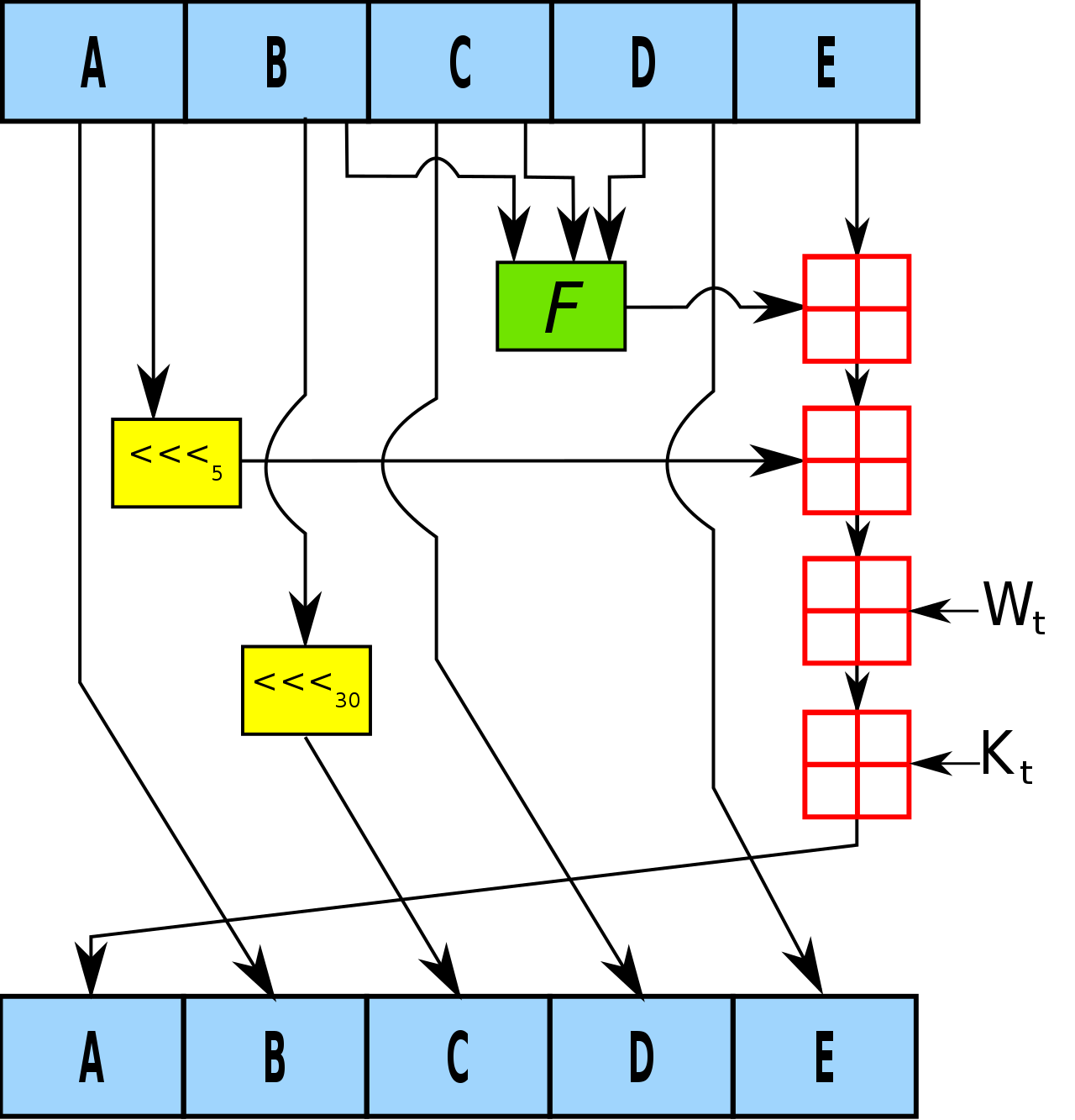

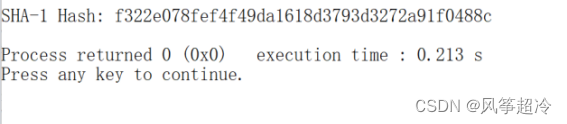

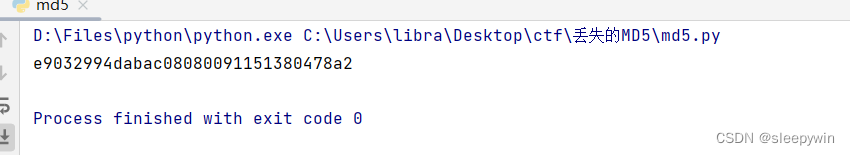

CTF-Crypto学习记录-第四天 “ “ --- SHA1安全散列算法,实现原理。

文章目录 前言SHA-1加密算法介绍关于SHA-1和MD5 SHA-1 加密过程原文处理设置初始值和数据结构定义加密运算原理过程 在python中调用SHA-1 前言

MD5学习MD5加密算法

SHA-1加密算法介绍

SHA-1(Secure Hash Algorithm1,安全散列算法1)是一种密…

BUUCTF 大白 1

BUUCTF:https://buuoj.cn/challenges

题目描述: 看不到图? 是不是屏幕太小了 。

密文: 下载附件后解压,发现一张名为dabai.png的图片。 (似乎因为文件被修改过,原图片无法放在这里,这张图片是…

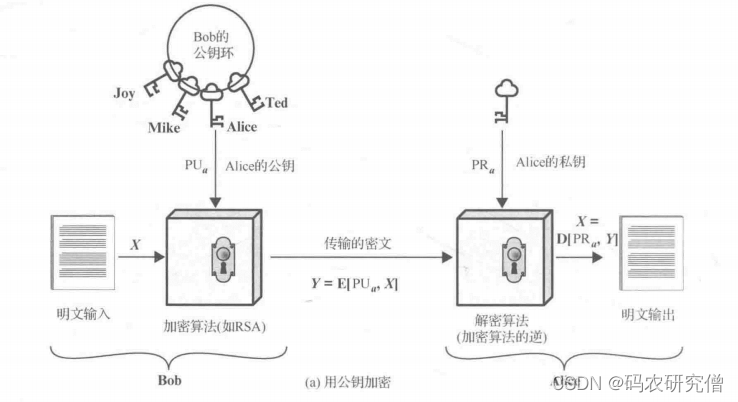

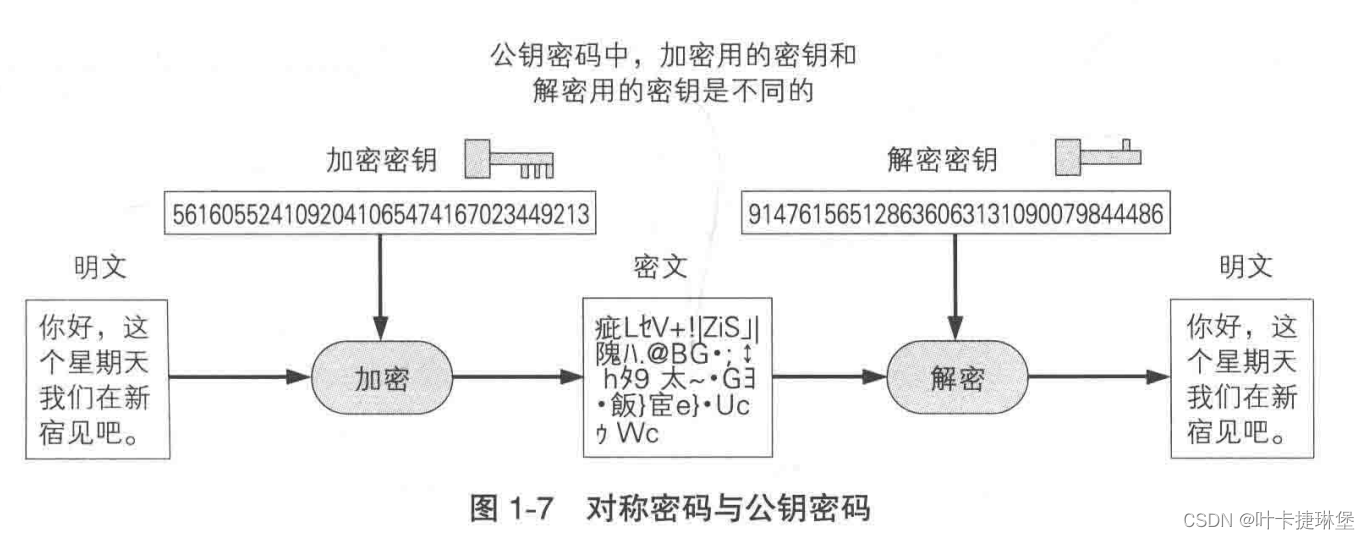

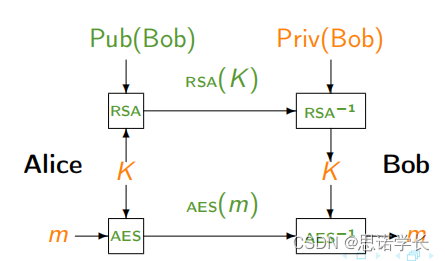

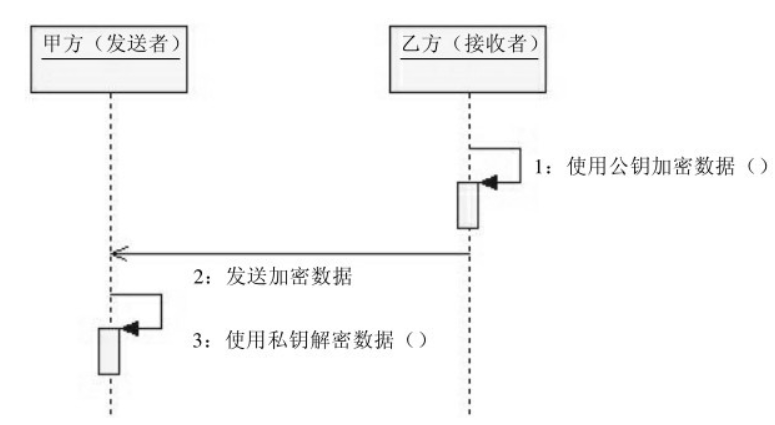

简单理解非对称加密算法

最初理解非对称加密算法是一件很难的事,可能需要看一些晦涩难懂的读物看很长时间才能理解得了,所以今天我打算用一个简单的例子来解释非对称加密算法,希望可以帮助大家快速的理解这个概念。首先,我们设想这样一个场景:…

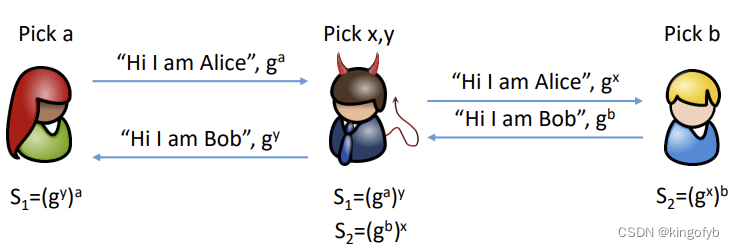

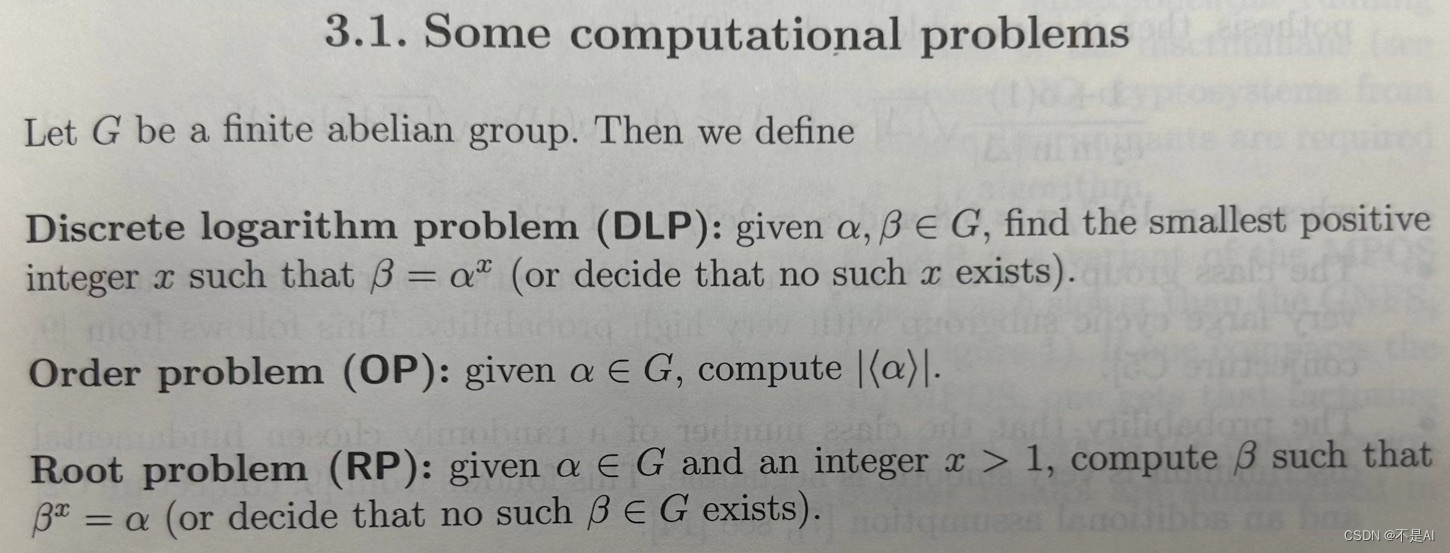

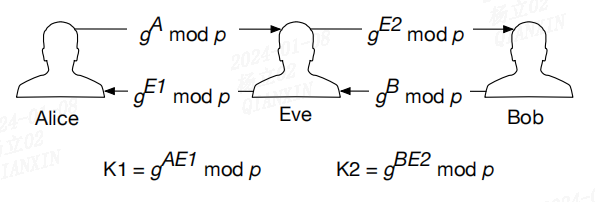

密码学学习笔记(十八):Diffie–Hellman (DH) 密钥交换

DH算法是第一个密钥交换算法,也是第一个得到形式化描述的公钥密码算法。

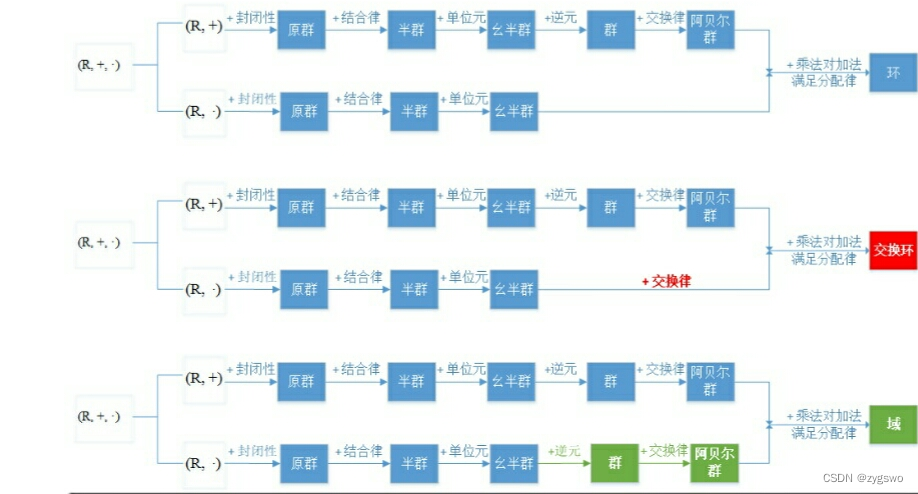

群论

DH密钥交换算法基于数学中的群论,群论也是当今大多数公钥密码的基础。

要使集合及其运算成为一个群,需要满足以下性质:

封闭性:群中两…

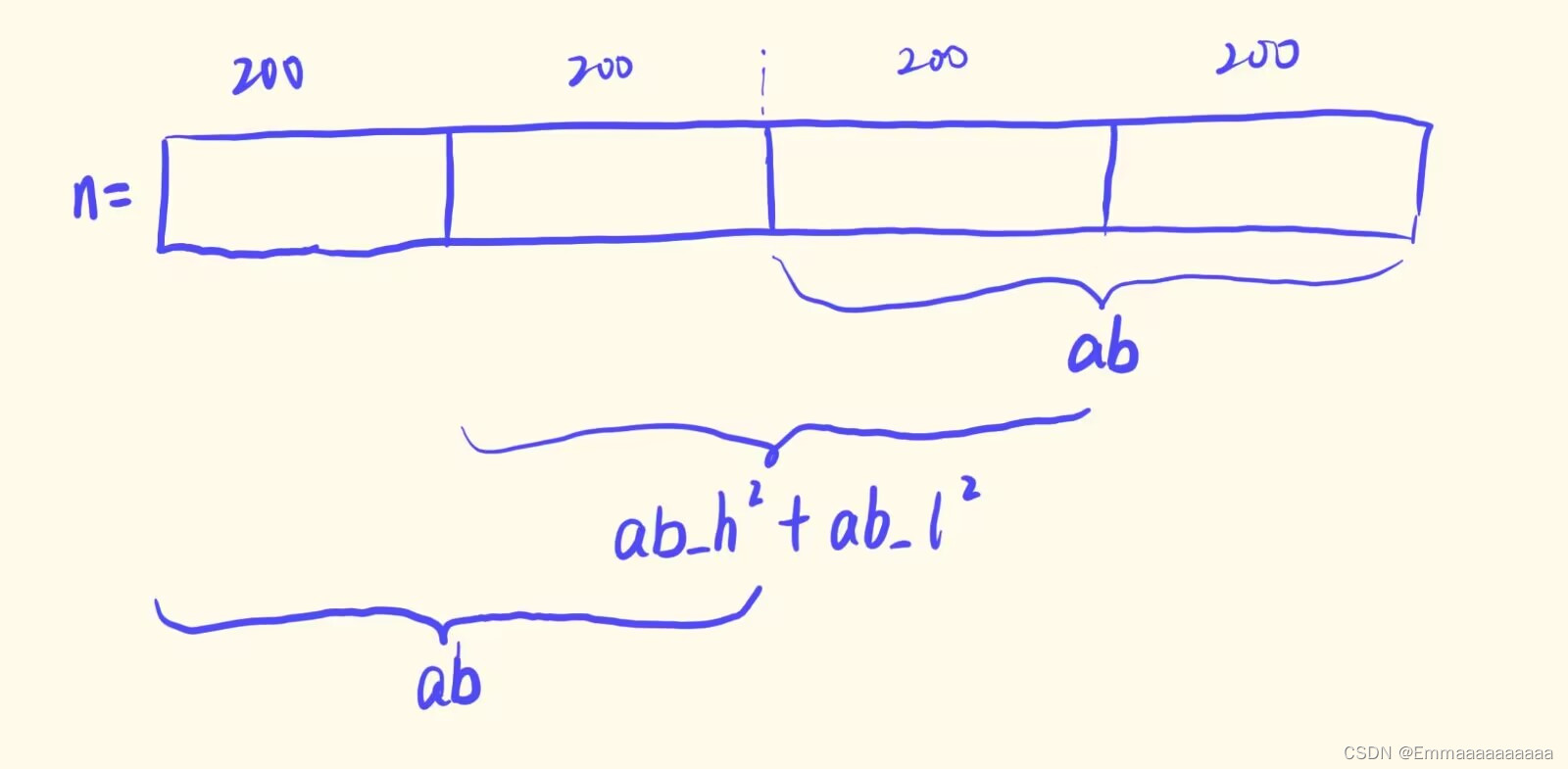

第四章——密码学的数学引论

一.数论

1.素数 200以内的素数: 2 3 5 7 11 13 17 19 23 29 31 37 41 43 47 53 59 61 67 71 73 79 83 89 97 101 103 107 109 113 127 131 137 139 149 151 157 163 167 173 179 181 191 193 197 199

算术基本定理:

任何一个不等于0的正整数a都可以写…

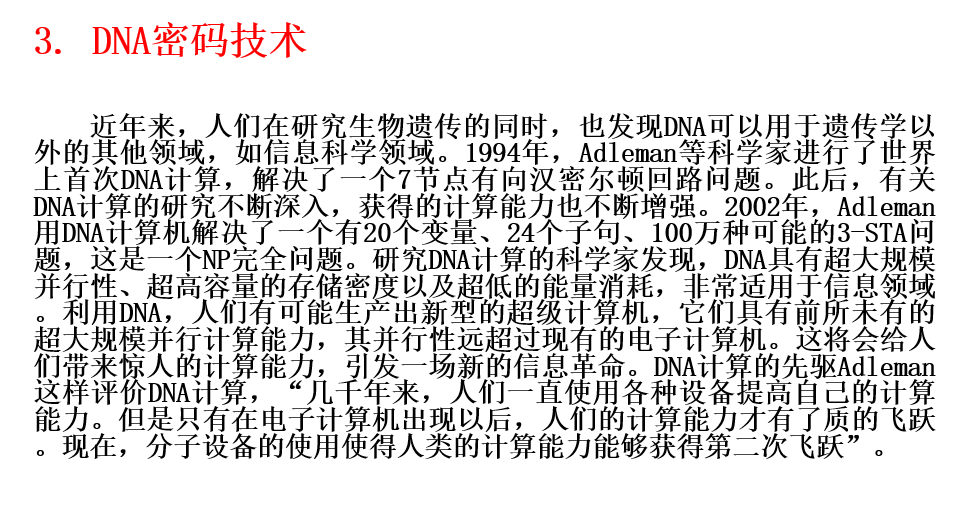

密码基础知识(1)---密码学发展史

密码历史的发展的3个阶段:古典密码、机械密码(近代密码)、现代密码。 密码技术的两大动力:信息系统的应用需求和攻击威胁

一、 国外密码算法发展史 1948 香农发表《通信的数学理论》和1949农发表《保密系统的通信理论》精辟阐明了关于密码系统的设计、分析和评价的科学思想…

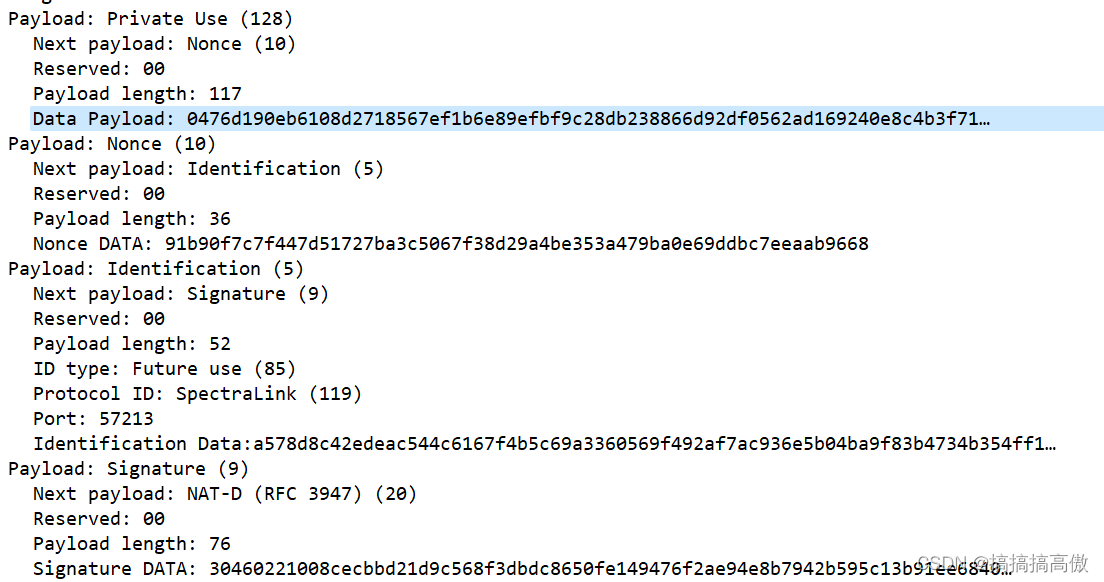

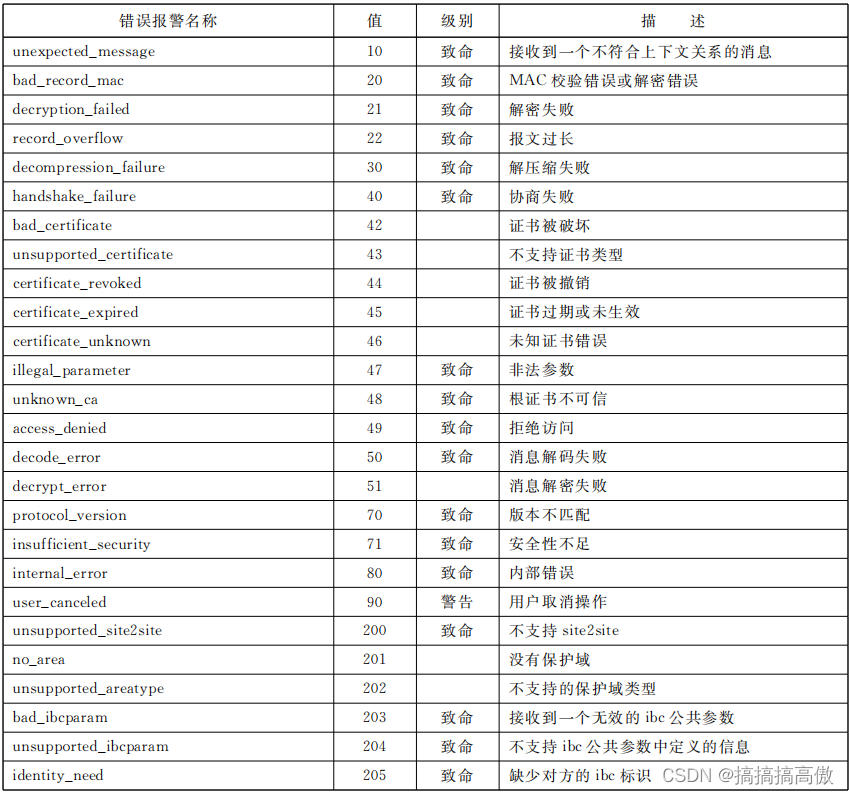

IPsec中IKE与ISAKMP过程分析(主模式-消息4)

IPsec中IKE与ISAKMP过程分析(主模式-消息1)_搞搞搞高傲的博客-CSDN博客 IPsec中IKE与ISAKMP过程分析(主模式-消息2)_搞搞搞高傲的博客-CSDN博客 IPsec中IKE与ISAKMP过程分析(主模式-消息3)_搞搞搞高傲的博客…

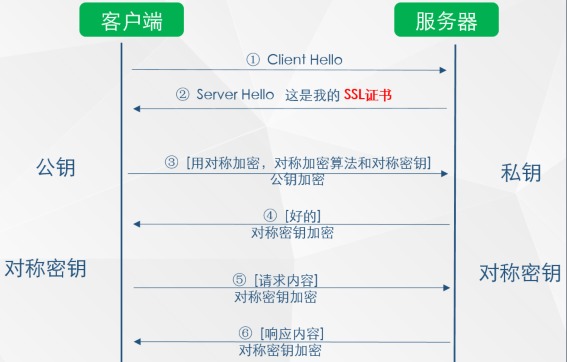

用信鸽来解释HTTPS

原文链接:HTTPS explained with carrier pigeons 密码学是一门比较难以理解的学科,因为它充满了一系列的数学证明。但如果你不是在开发一个加密系统的话,我想你其实是没必要了解那么高深的东西。

要是你希望通过这篇文章来创造出下一代的HTT…

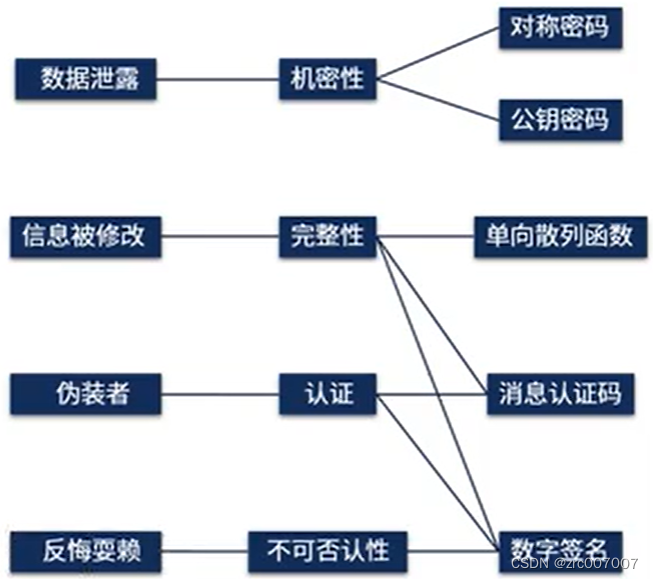

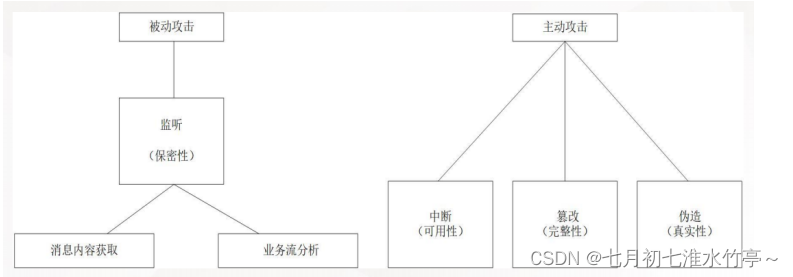

椭圆曲线密码学导论pdf_密码学导论

椭圆曲线密码学导论pdf安全目标 (Security Goals) Lets discuss the three security goals... 让我们讨论三个安全目标... 1) Confidentiality: 1)保密性: Confidentiality is probably the most common aspect of information security, we need to protect it. …

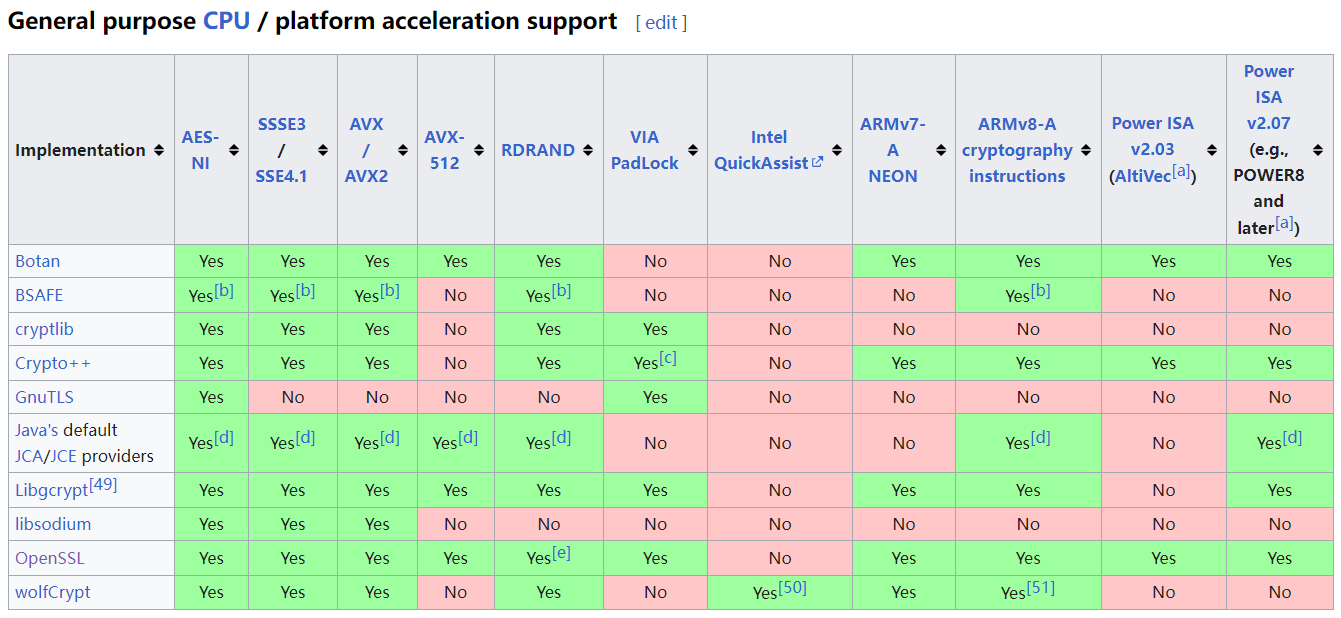

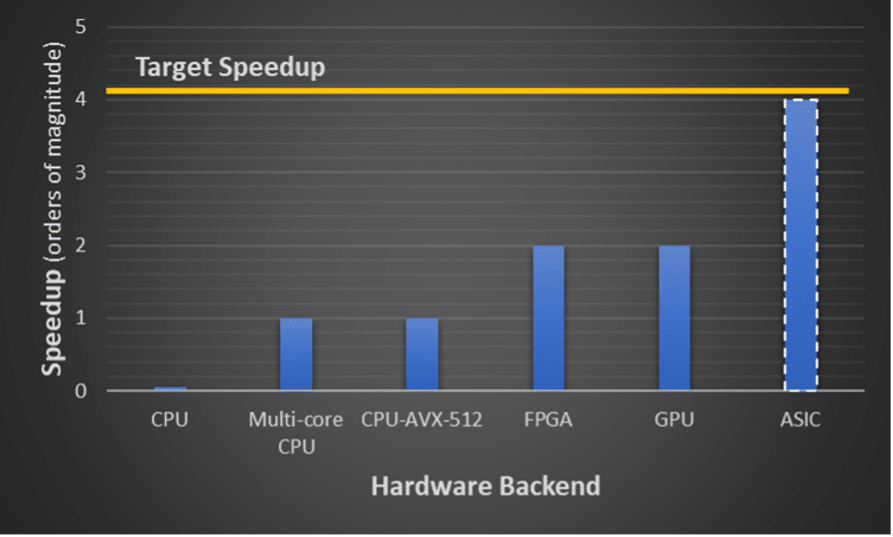

密码学算法都是怎样实现的? 都有哪些实现方式?

码学算法可以在多种不同的实现方式中进行,具体的实现方式取决于硬件平台、性能需求和应用场景。以下是一些常见的密码学算法实现方式:

纯软件实现: 这是最通用的方式,密码学算法完全由软件编写和执行。这种实现方式可以在各种计算…

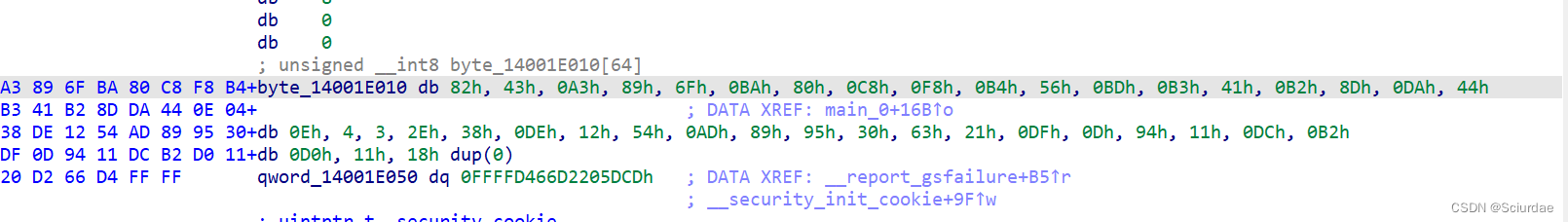

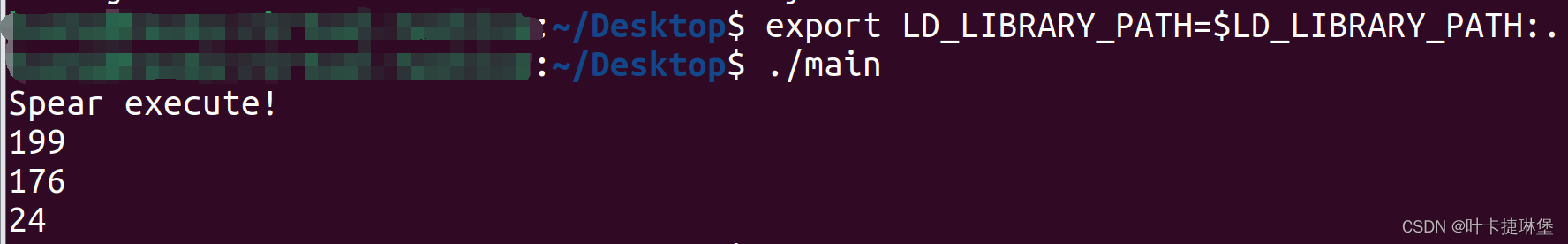

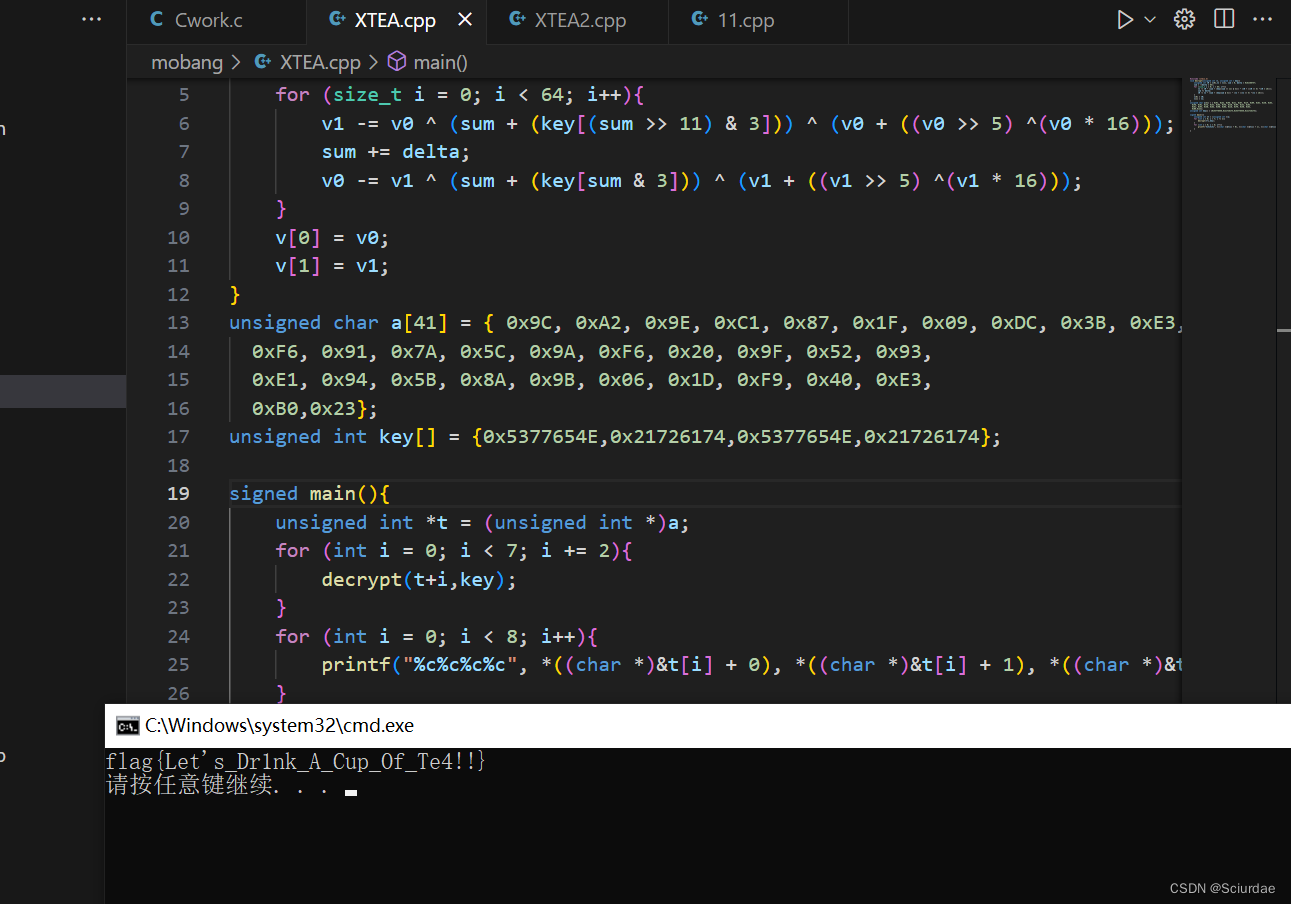

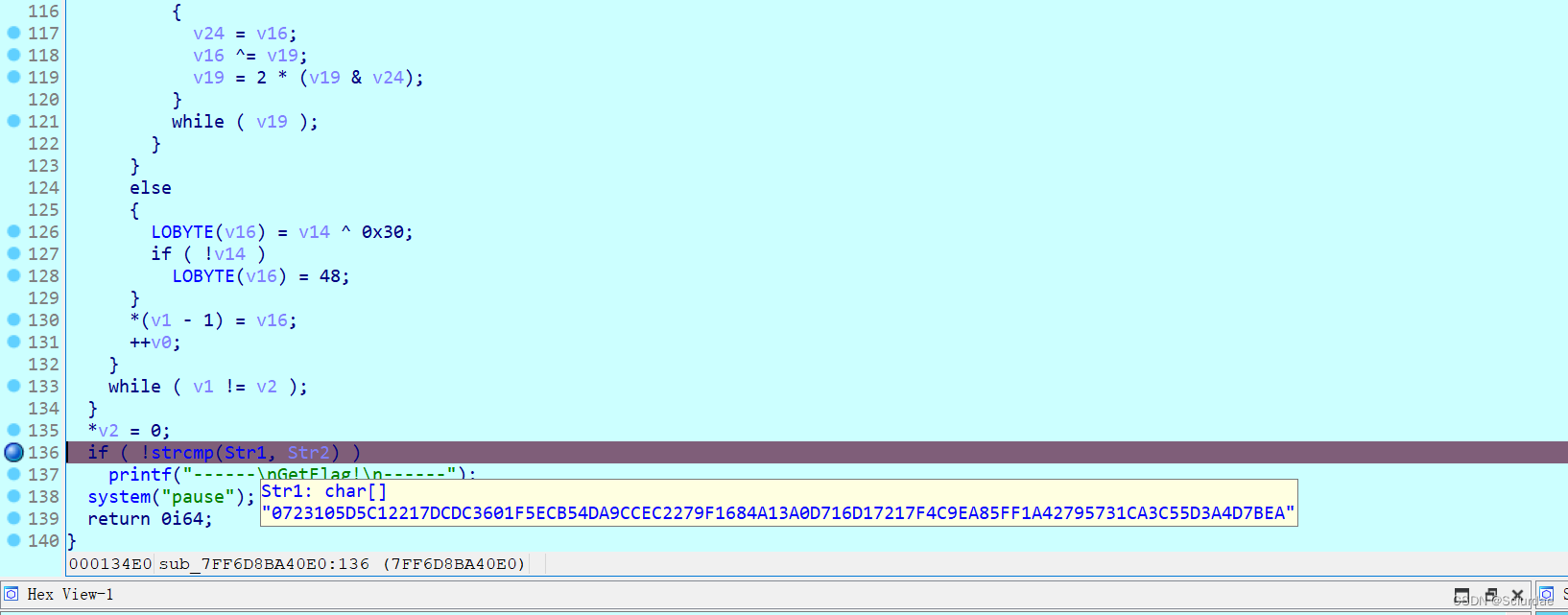

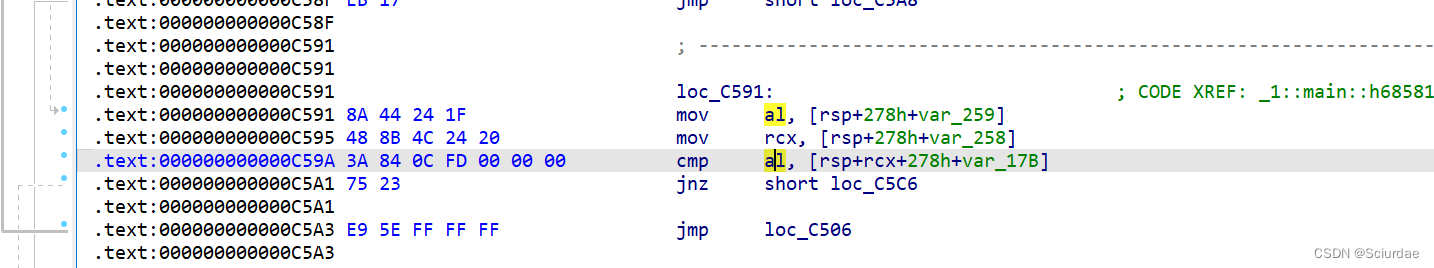

NewStarCTF2023 Reverse Week3 EzDLL WP

分析 这里调用了z3h.dll中的encrypt函数。

用ida64载入z3h.dll

直接搜索encrypt 找到了一个XTEA加密。接着回去找key和密文。 发现key 这里用了个调试状态来判断是否正确,v71,要v7=1才会输出Right,即程序要处于飞调试状态。

可…

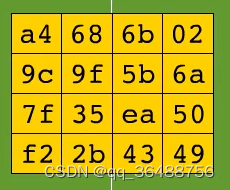

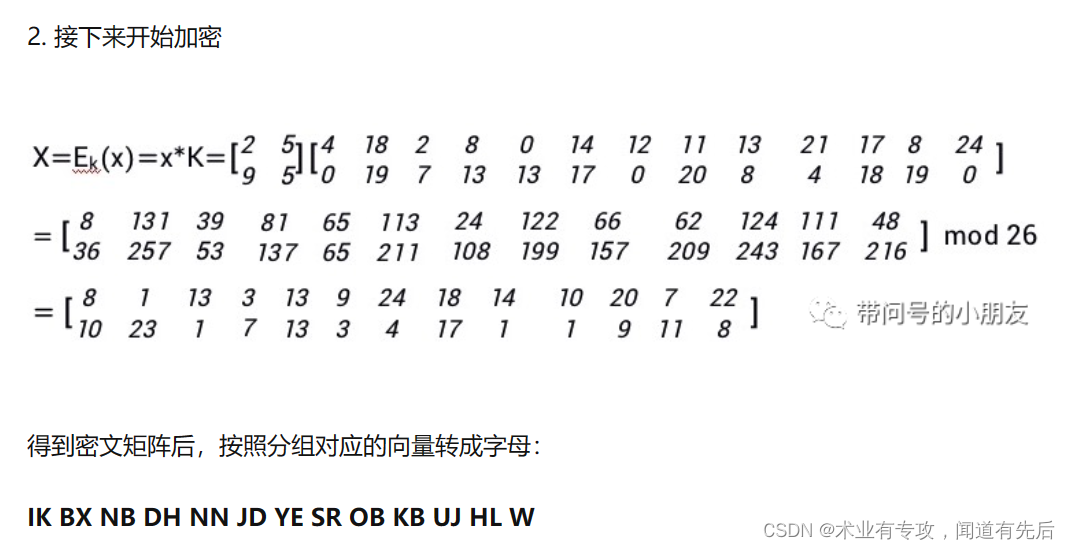

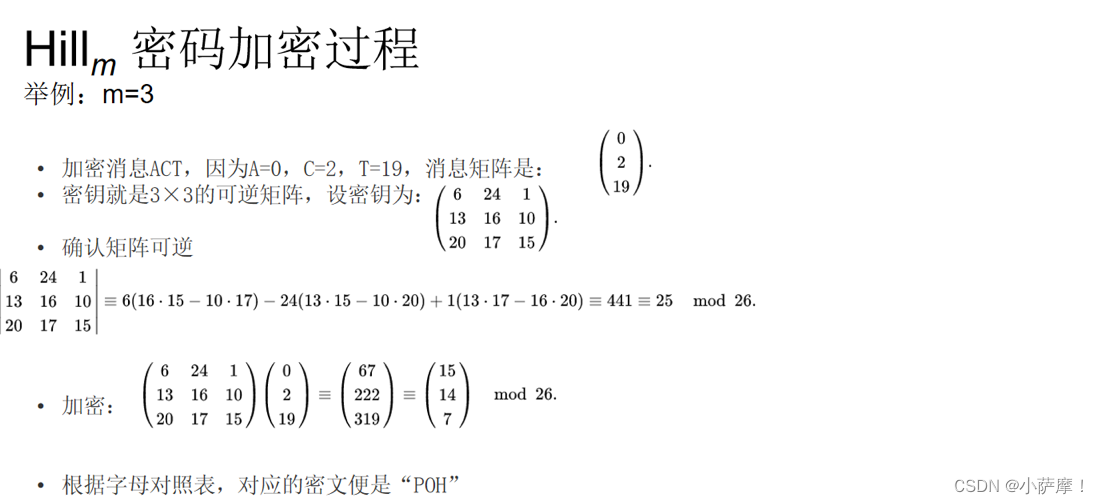

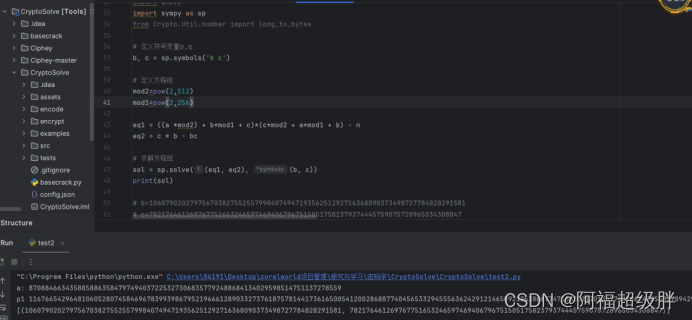

矩阵 m * M = c

文章目录 题1题2 题1

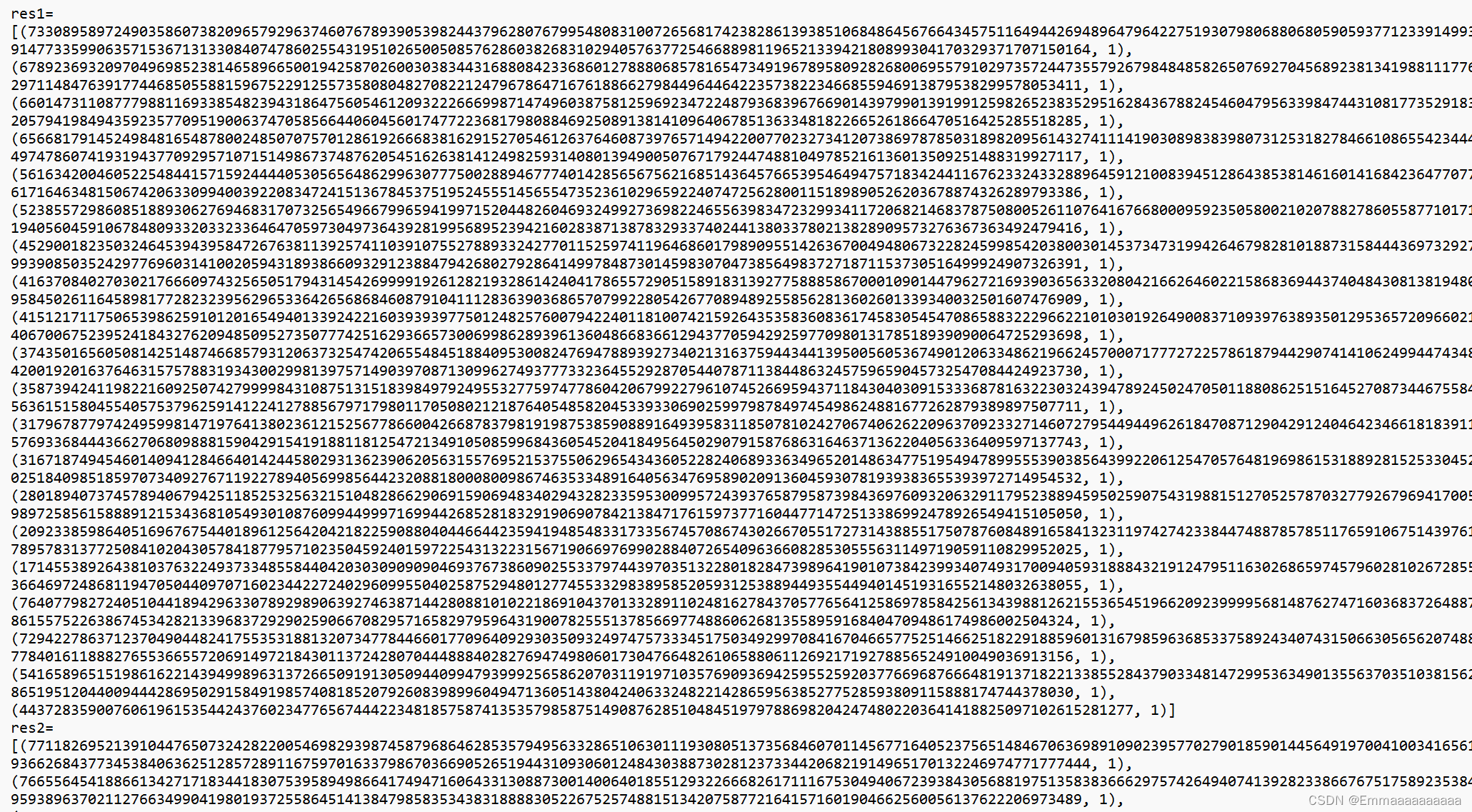

(2023江苏领航杯-prng) 题目来源:https://dexterjie.github.io/2023/09/12/%E8%B5%9B%E9%A2%98%E5%A4%8D%E7%8E%B0/2023%E9%A2%86%E8%88%AA%E6%9D%AF/ 题目描述: (没有原数据,自己生成的数据)

from Crypto.Util.number…

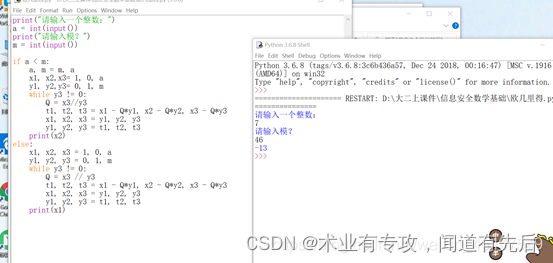

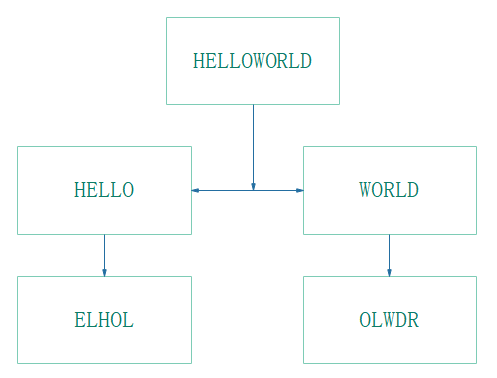

密码学学习(一) Python实现两个简单的加密算法

字符串倒序输出

顾名思义 | # !python3.3def stringReverse(s):"""param s: stringreturn: reversed stringexample:stringReverse(abc)output cba"""return s[::-1] #start:end:step凯撒密码 把字母替换为之后第key个字母,如key3的…

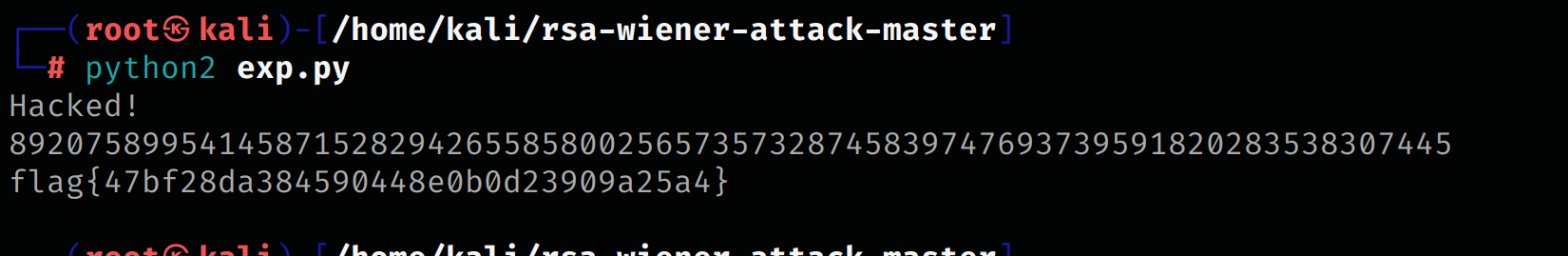

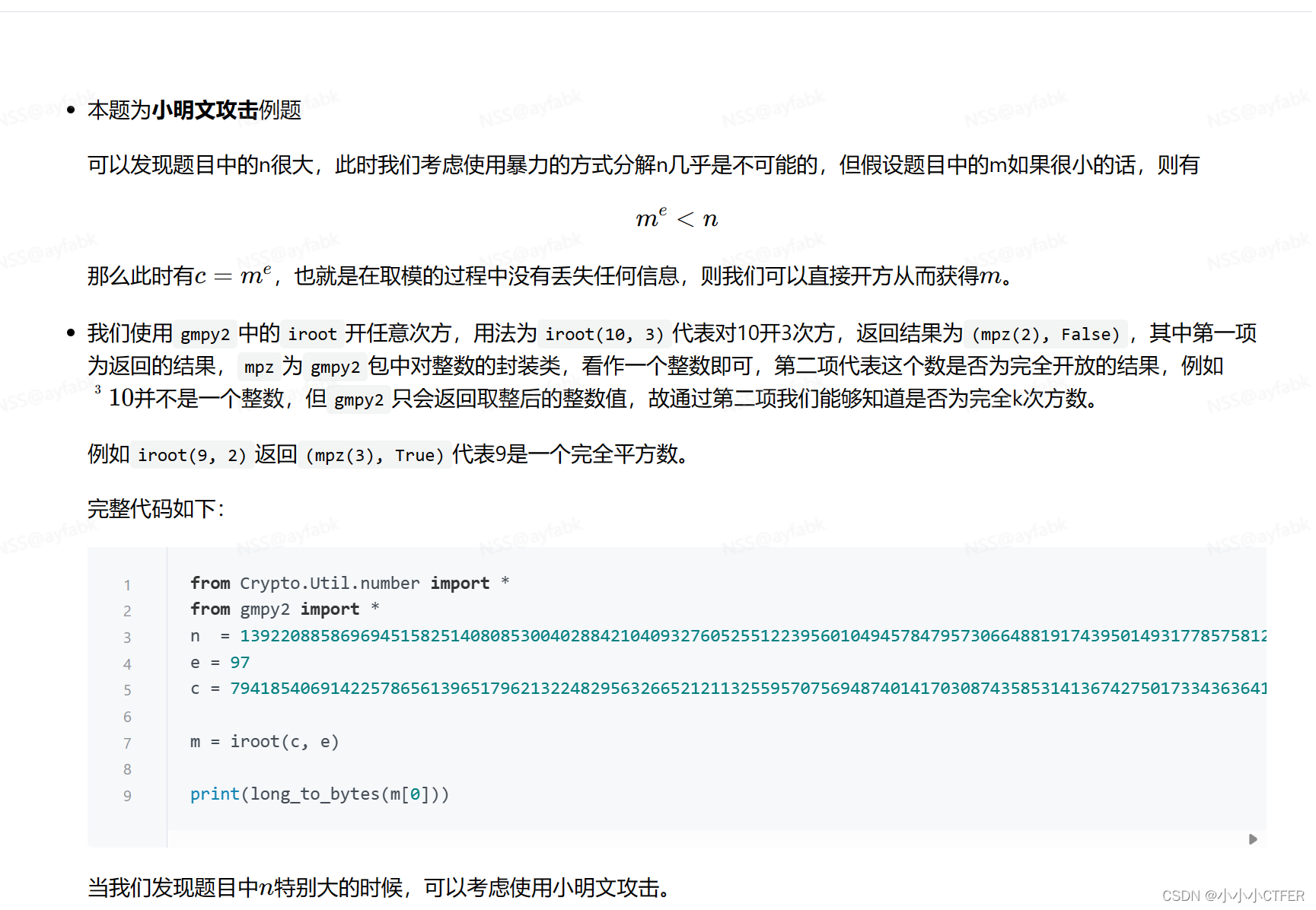

CTF密码学RSA基础及常见题目类型解析

什么是RSA

在1977年,Ron Rivest, Adi Shami和Leonard Adleman这三个人开发了一个新的算法,并用他们三个名字的首字母来命名这个算法,这个算法名叫RSA

非对称加密与对称加密

RSA算法采用的是非对称加密,假如我有你的公钥&#x…

【网络安全】网络防护之旅 - 非对称密钥体制的解密挑战

🌈个人主页:Sarapines Programmer🔥 系列专栏:《网络安全之道 | 数字征程》⏰墨香寄清辞:千里传信如电光,密码奥妙似仙方。 挑战黑暗剑拔弩张,网络战场誓守长。 目录 😈1. 初识网络安…

转_求逆元的两种方法

先看费马小定理: 费马小定理是数论中的一个重要定理,其内容为: 假如p是质数,且(a,p)1,那么 a^(p-1) ≡1(mod p) 假如p是质数,且a,p互质,那么 a的(p-1)次方除以p的余数恒等于1逆元&…

转:常见加密算法分,用途,原理以及比较

常见加密算法分,用途,原理以及比较 标签: 算法加密解密encryption破解algorithm2012-05-11 13:28 3533人阅读 评论(0) 收藏 举报分类:数据结构与算法(3) 密码学简介 据记载,公元前400年,古希腊人发明了置换…

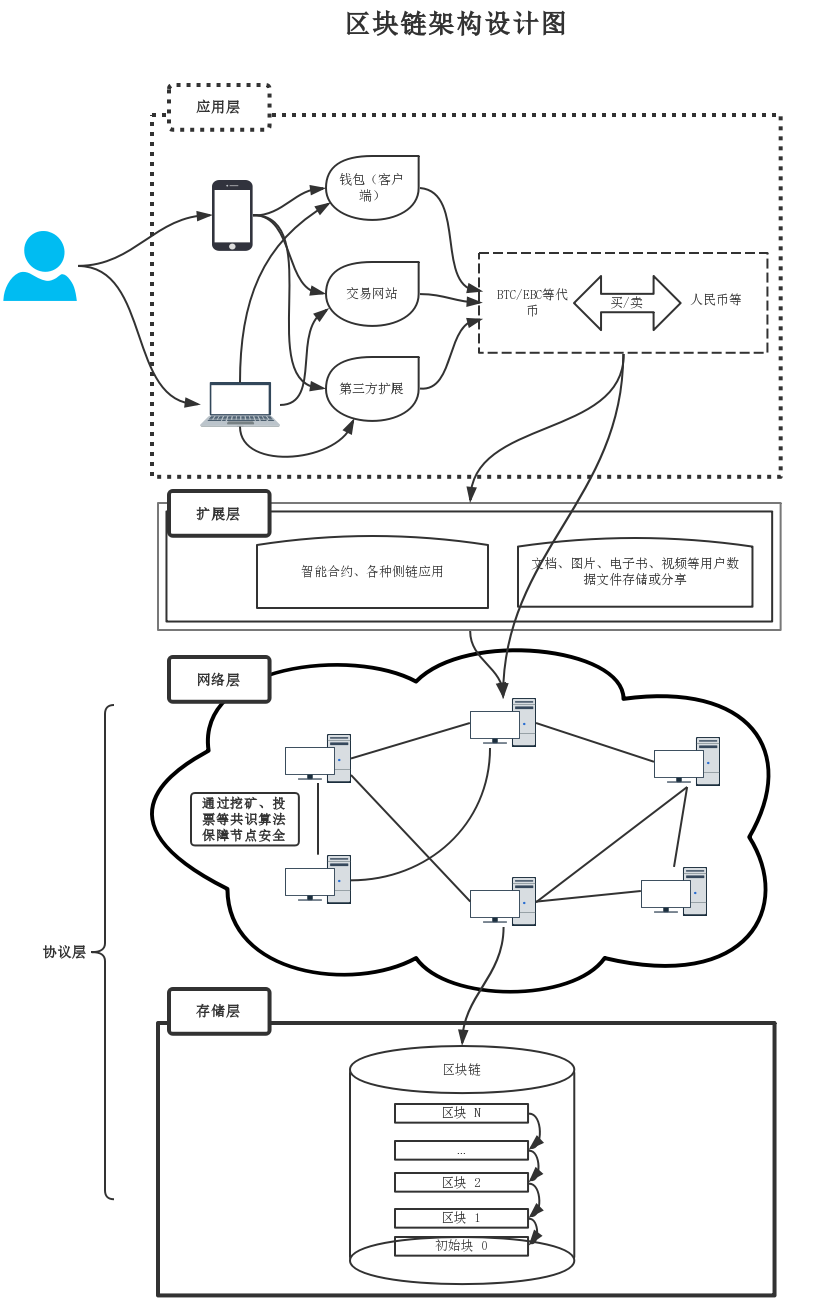

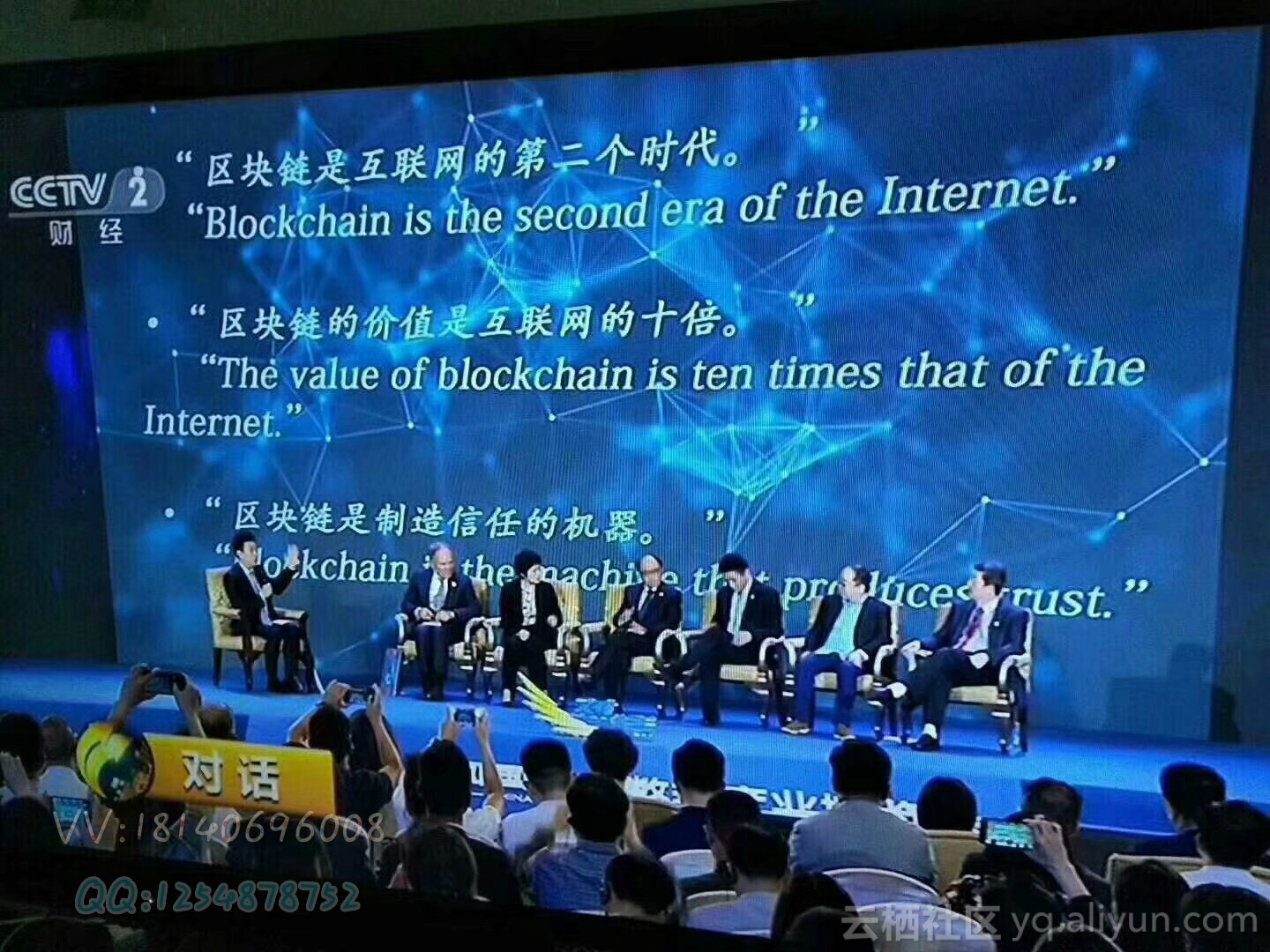

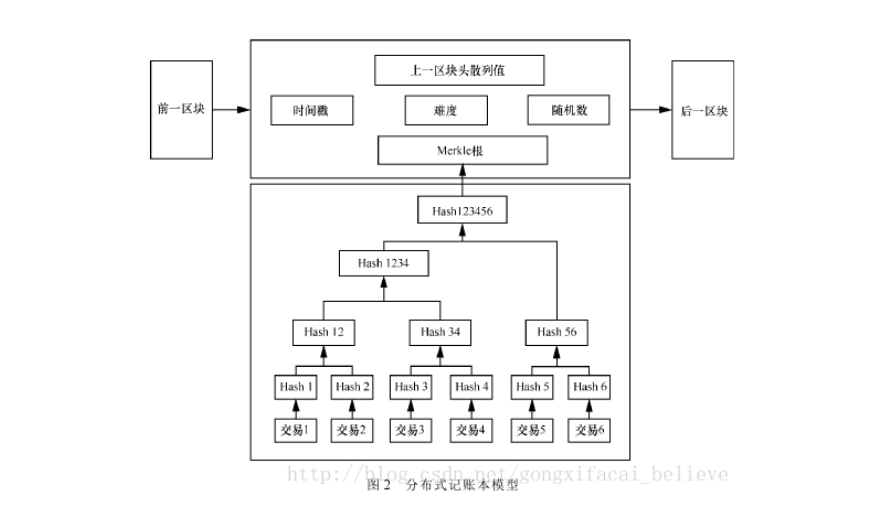

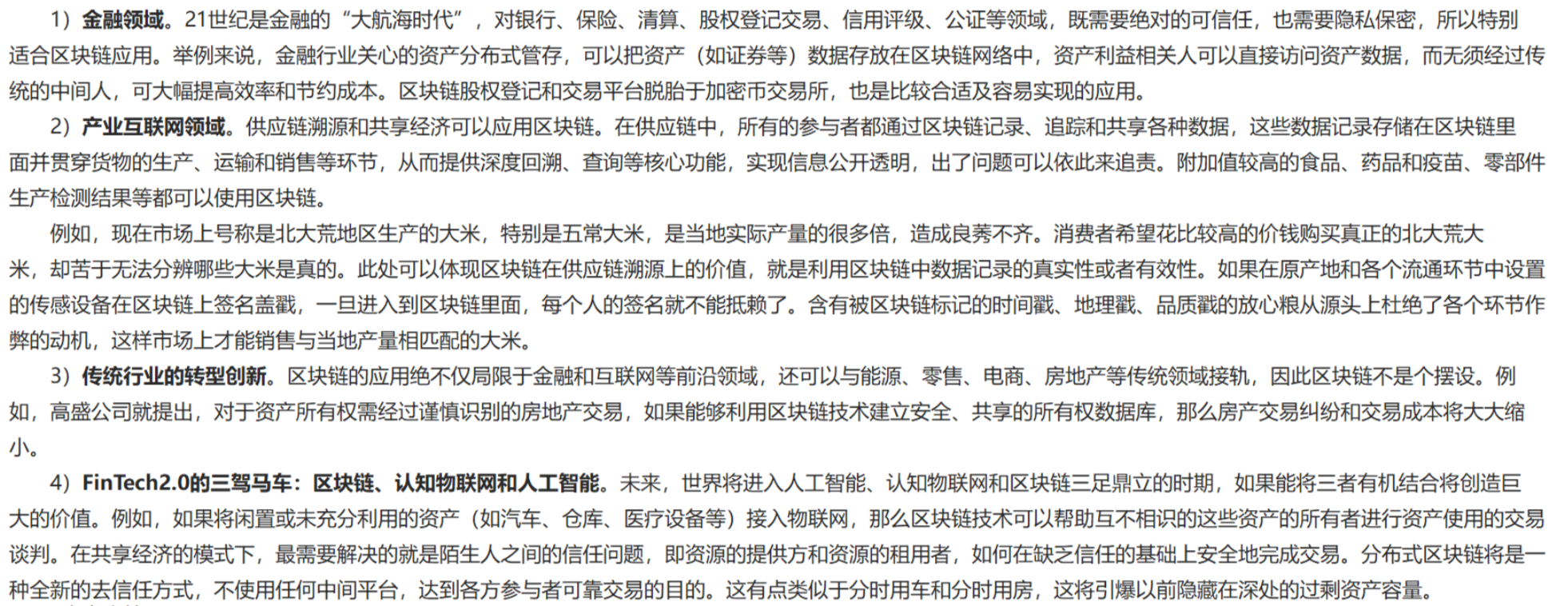

【来龙去脉系列】什么是区块链?

一、什么是区块链? 说到区块链,就不得不说比特币。 2008年底,比特币之父中本聪发表了一个关于他研究的电子现金系统的九页白皮书,2009年初,中本聪在位于芬兰赫尔辛基的一个小型服务器上挖出了比特币的第一个区块——创…

NSSCTF-Crypto入门题 练习记录贴 ‘‘一‘‘

文章目录 前言001[鹤城杯 2021]easy_crypto002[强网拟态 2021]拟态签到题003[SWPUCTF 2021 新生赛]crypto8004[SWPUCTF 2021 新生赛]crypto7005[SWPUCTF 2021 新生赛]crypto6006[SWPUCTF 2021 新生赛]ez_caesar007[SWPUCTF 2021 新生赛]crypto10008[鹤城杯 2021]A_CRYPTO009[SW…

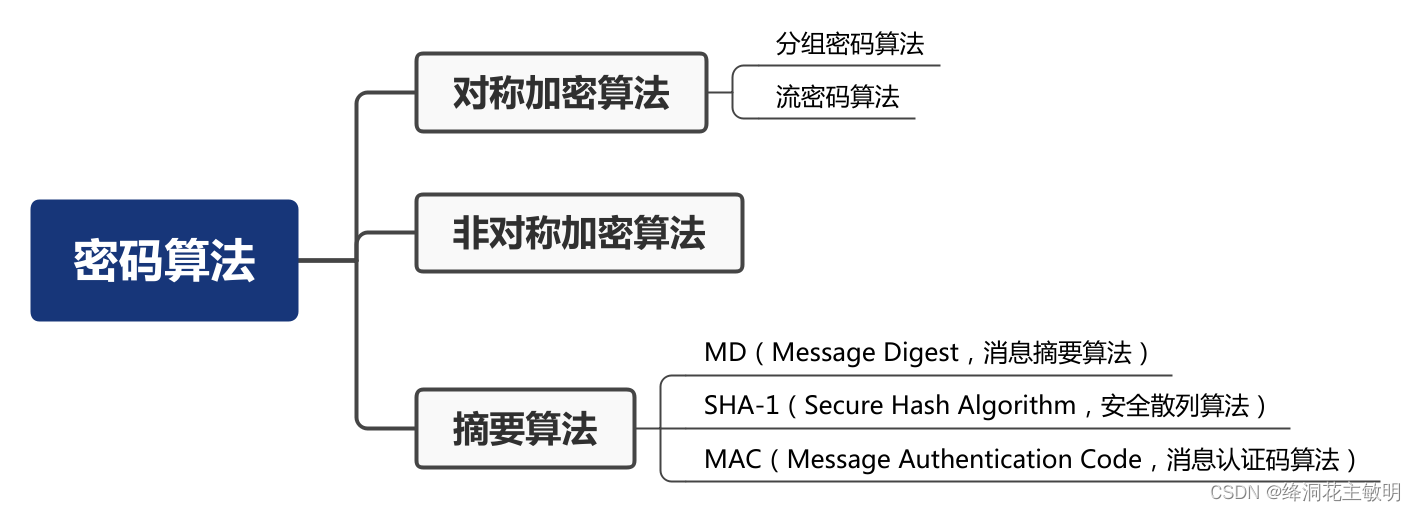

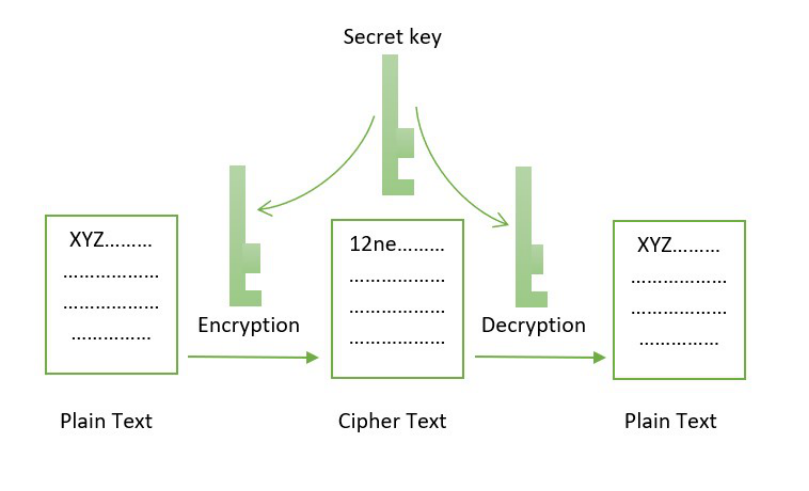

密码学基础(一)常见密码算法分类

一、密码算法分类:

密码算法主要分为三类:对称密码算法、 非对称密码算法、摘要算法。

二、对称密码算法(Symmetric-key Algorithm)

1、概念

对称加密(也叫私钥加密)指加密和解密使用相同密钥的加密算法。有时又叫传统密码算…

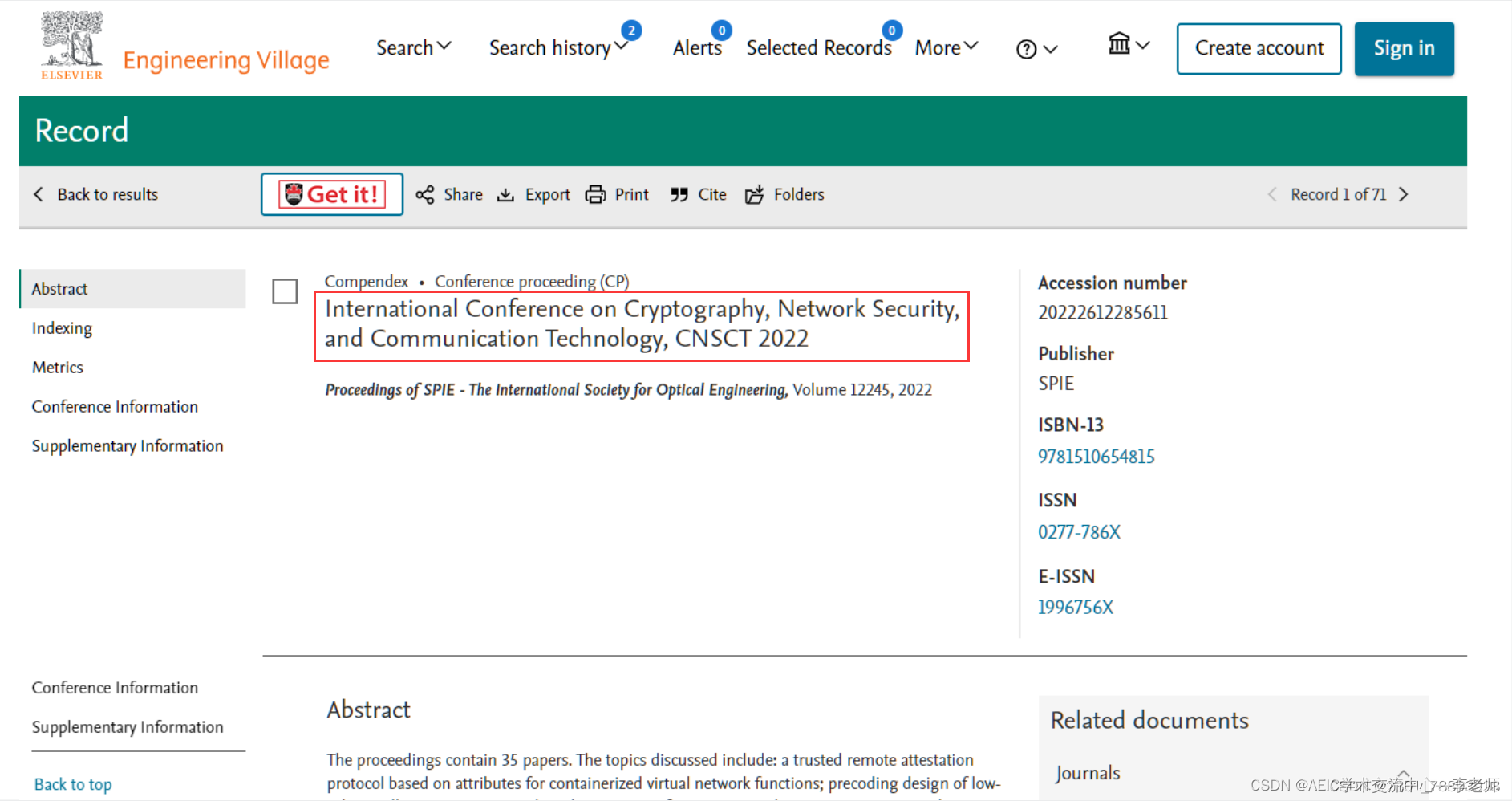

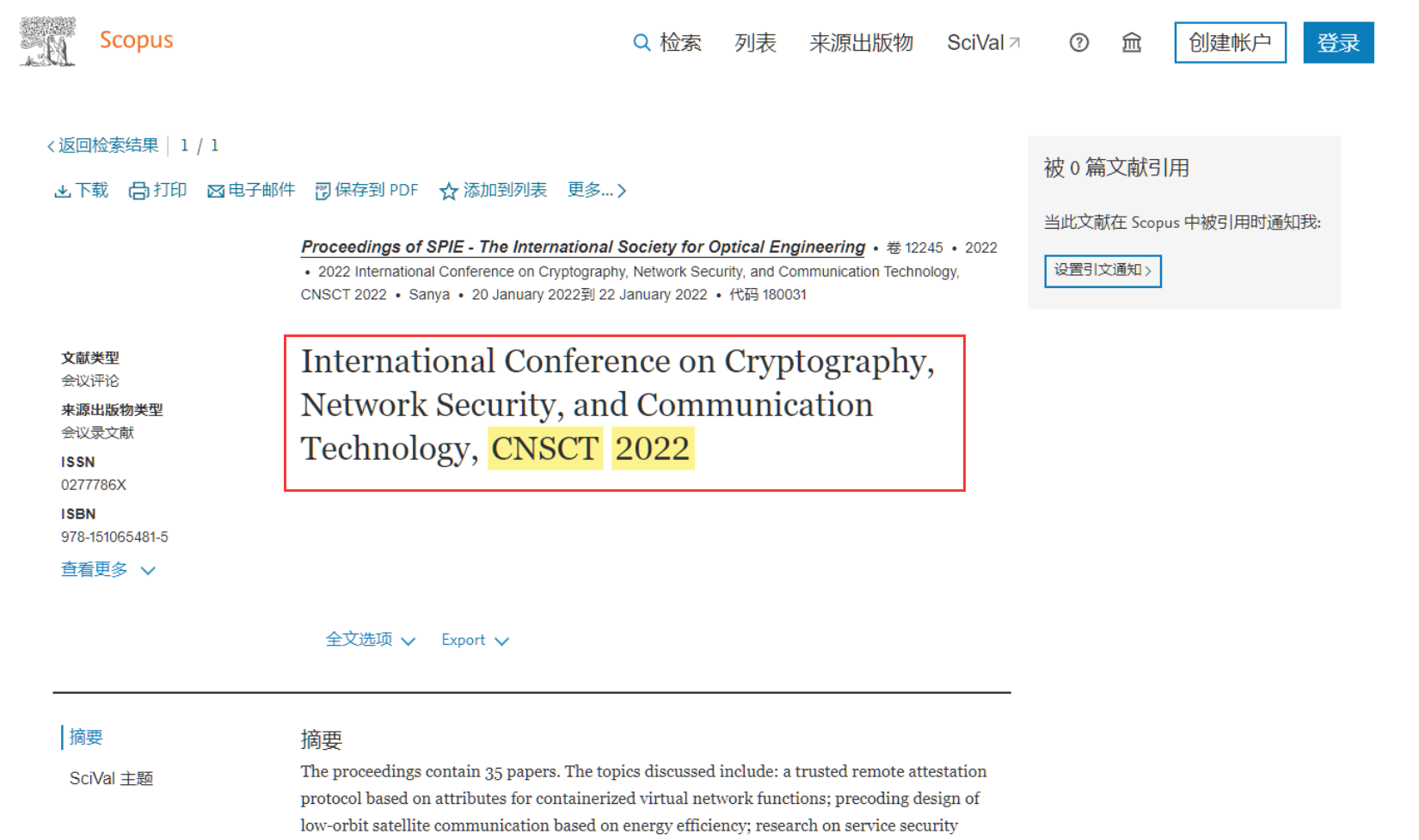

[最后一个月征稿、ACM独立出版】第三届密码学、网络安全和通信技术国际会议(CNSCT 2024)

第三届密码学、网络安全和通信技术国际会议(CNSCT 2024)

2024 3rd International Conference on Cryptography, Network Security and Communication Technology

一、大会简介

随着互联网和网络应用的不断发展,网络安全在计算机科学中的地…

密码学 - SHA-2

实验八 SHA-2

1.实验目的

熟悉SHA – 2算法的运行过程,能够使用C语言编写实现SHA-2算法程序,增加对摘要函数的理解。

2、实验任务

(1)理解SHA-2轮函数的定义和常量的定义。

(2)利用VC语言实现SHA-2算…

[UMDCTF 2023] crypto 部分

这个小赛只作了8个crypto简单部分,后边5个都不会

pokecomms

密码签到,给了堆字符,细看就两种,每行8组 CHU! 开头,显然是替换成01。然后出来就是flag,这个flag有1364个字符。是我见过最长的。 CHU! PIKA C…

OpenSSL ca证书命令操作详解

OpenSSL 的 ca 命令用于操作证书颁发机构(CA,Certificate Authority)的操作,包括签发、撤销和管理证书。以下是 OpenSSL 版本 3.0 中 openssl ca 命令的详细使用手册。请注意,由于文本长度限制,以下内容可能…

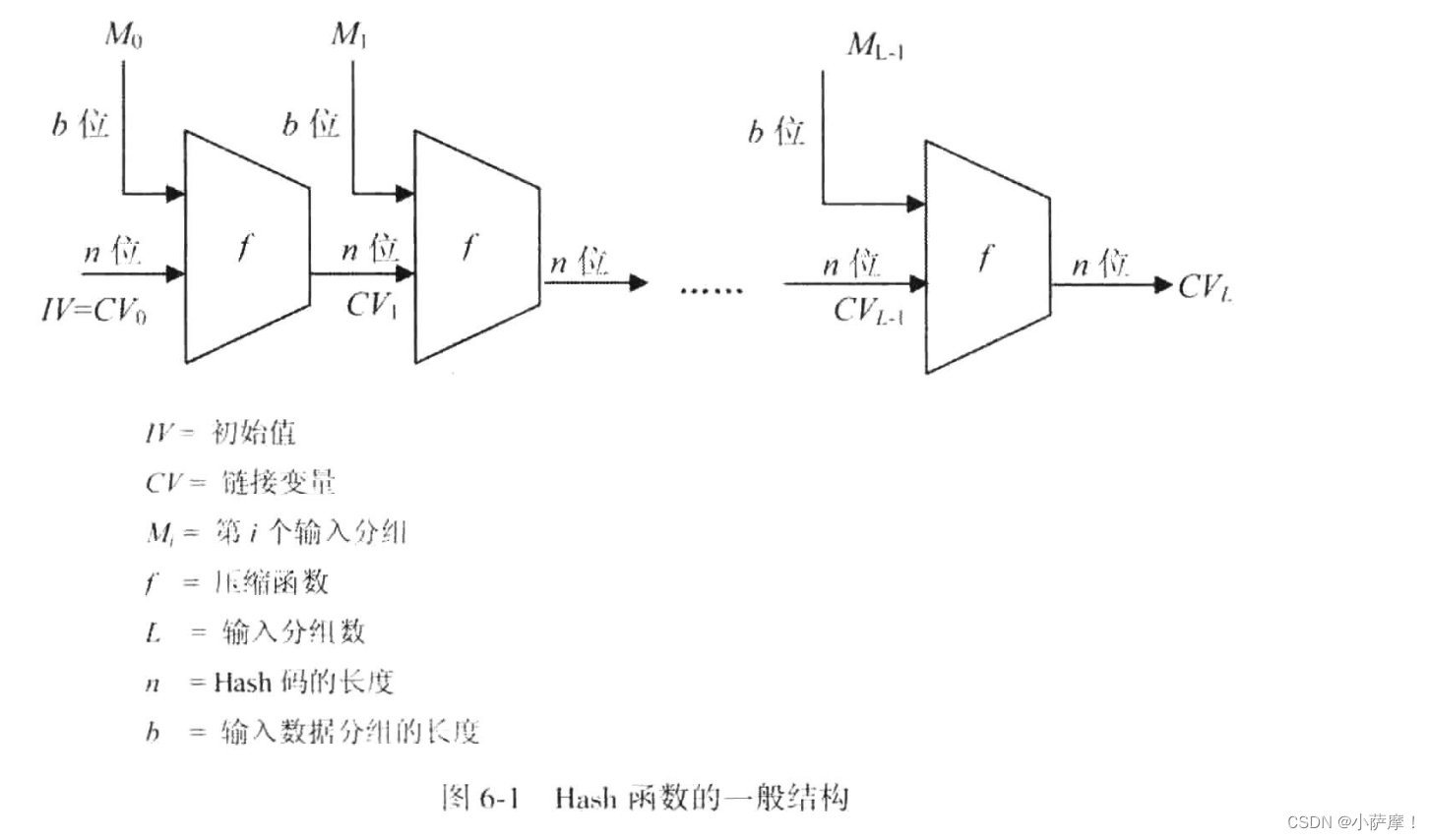

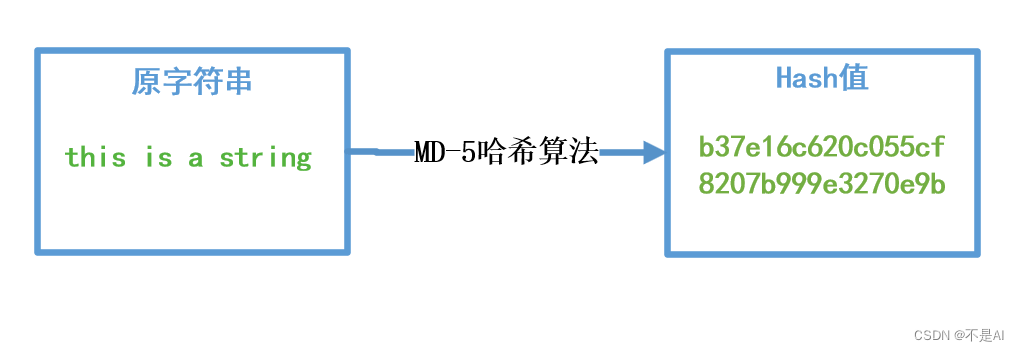

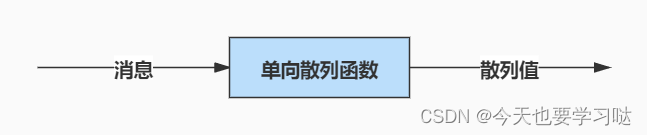

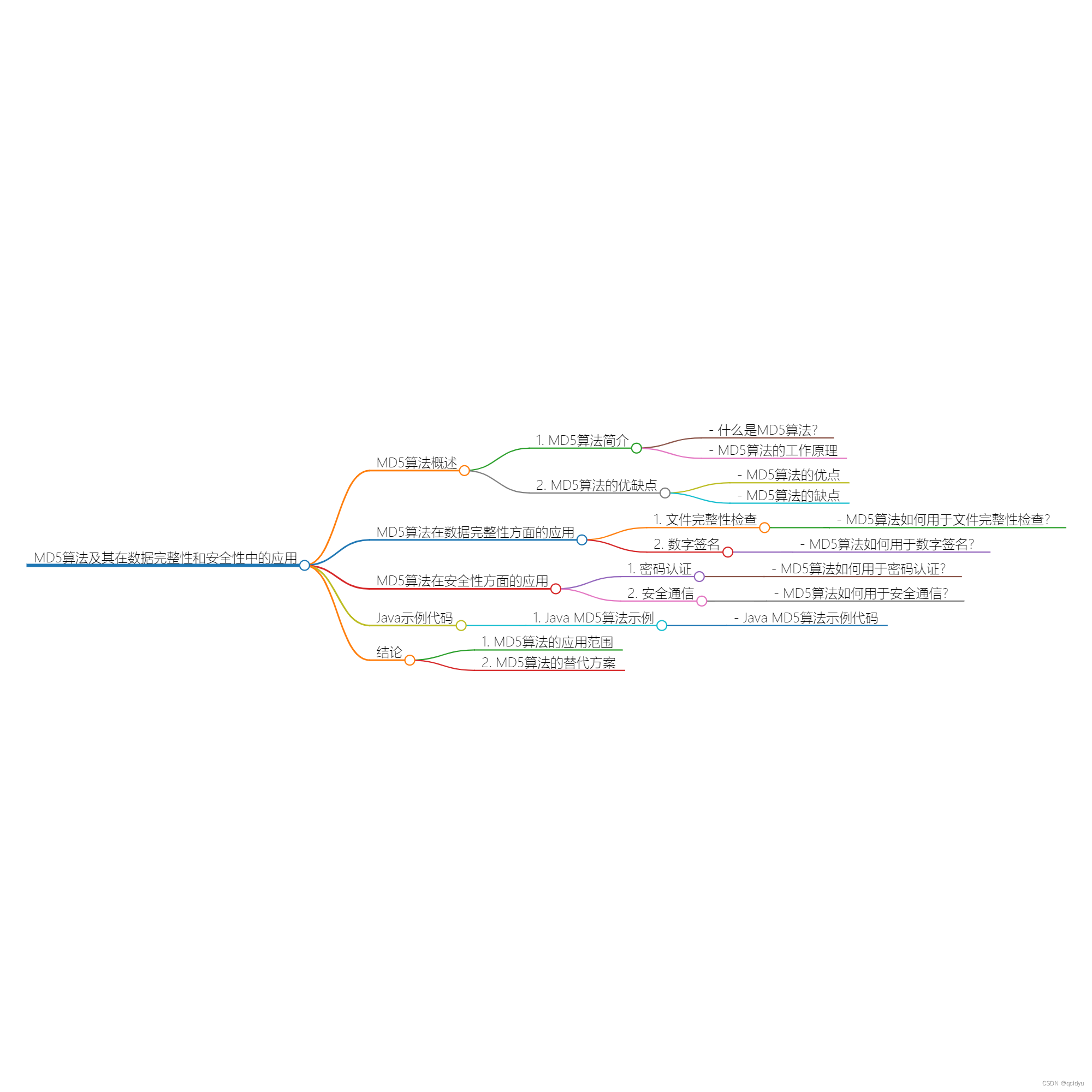

【密码学引论】Hash密码

第六章 Hash密码

md4、md5、sha系列、SM3

定义:将任意长度的消息映射成固定长度消息的函数功能:确保数据的真实性和完整性,主要用于认证和数字签名Hash函数的安全性:单向性、抗若碰撞性、抗强碰撞性生日攻击:对于生日…

[转]室友靠打游戏拿30万offer,秘密竟然是……

又是一年秋招季,苦逼的小编还天天泡在图书馆里刷PAT,室友大佬却已经到处拿offer。上周某室友已经成功拿到杭州某企业年薪30W的offer,小编虚心向其讨教,某室友一脸兴奋地告诉小编,HR让面试者们体验了一款超赞的游戏&…

FHEW 和 TFHE 的统一框架:标准化 FHE

参考文献:

[GHS12] Gentry C, Halevi S, Smart N P. Better bootstrapping in fully homomorphic encryption[C]//International Workshop on Public Key Cryptography. Berlin, Heidelberg: Springer Berlin Heidelberg, 2012: 1-16.[GHPS12] Gentry C, Halevi S,…

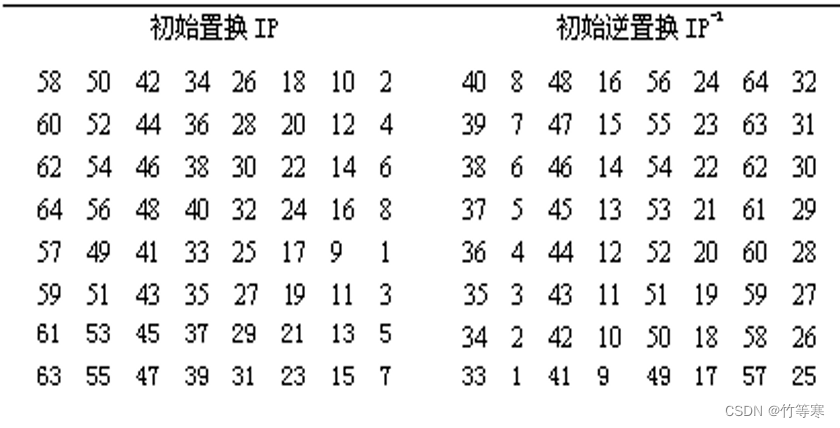

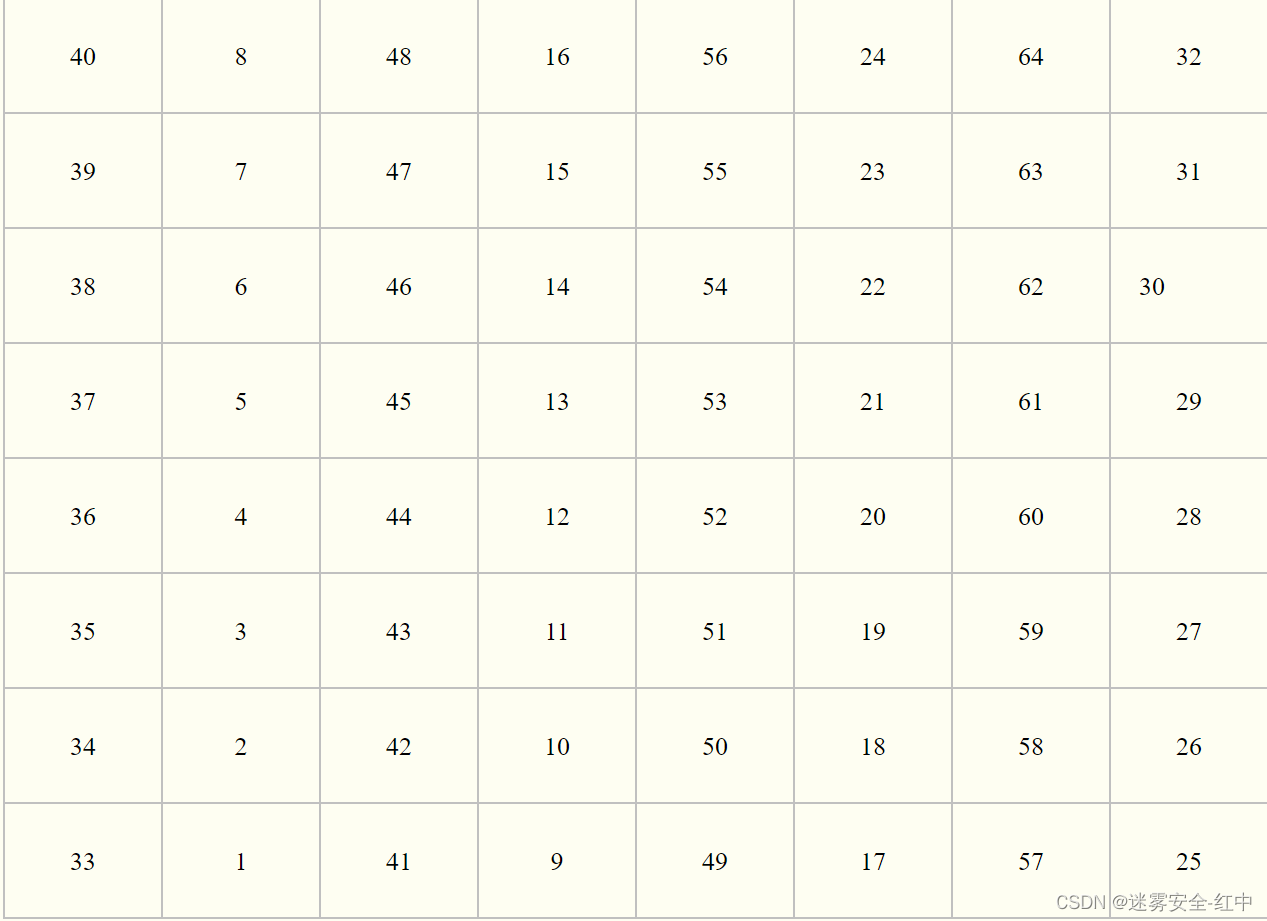

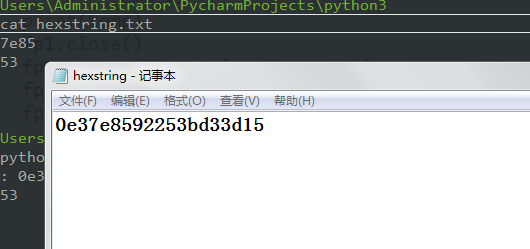

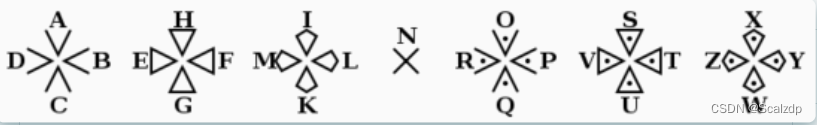

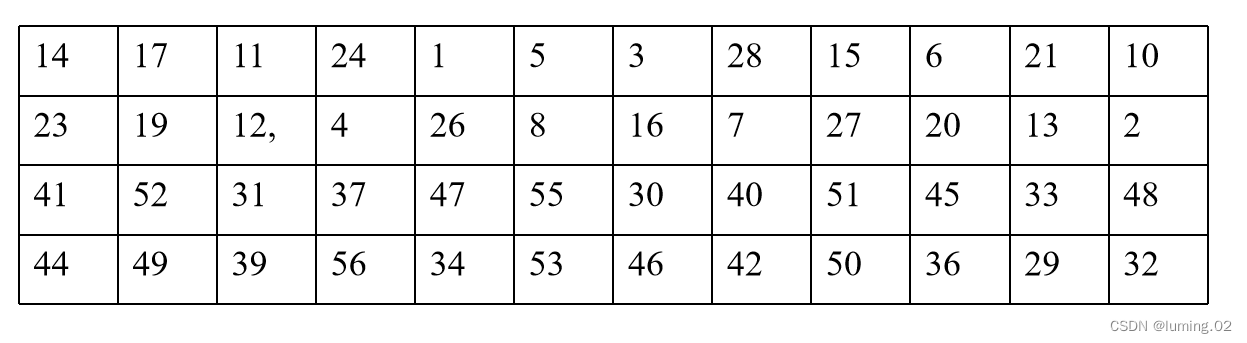

密码学—DES加密的IP置换Python程序

文章目录 IP初始置换与逆置换编程想法转二进制过程中的提取一些数据64为一组IP置换IP逆置换 DES发明人 美国IBM公司W. Tuchman 和 C. Meyer1971-1972年研制成功。

IP初始置换与逆置换 在DES中使用的都是发明者固定的表进行置换与逆置换,这里不知道为啥没人说是固定…

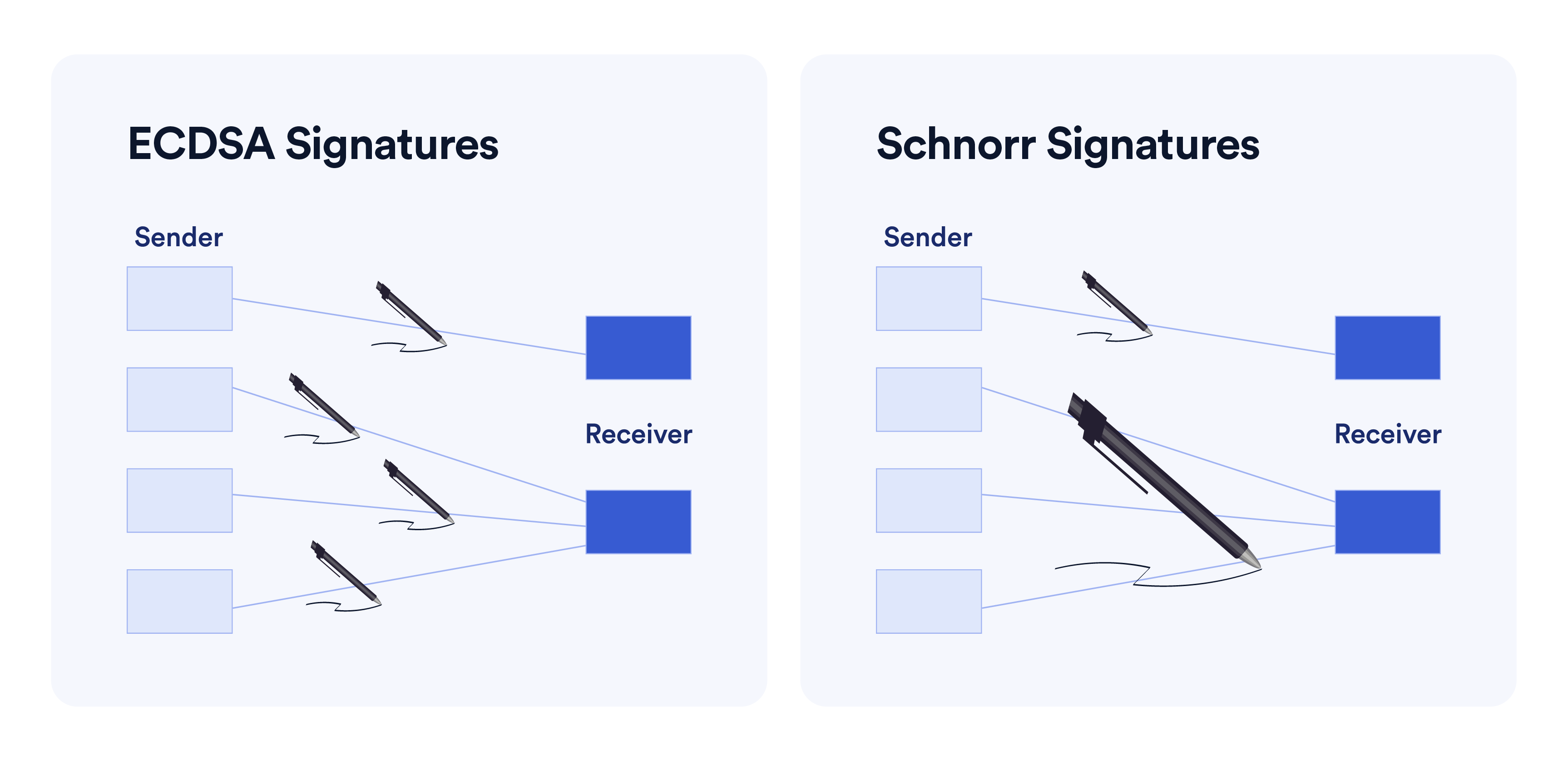

《基于区块链的新型身份验证系统》毕业设计开题报告

摘要 身份认证技术的应用范围越来越广,但是传统的身份认证却有严重依赖三方、安全性较差、共同信任的成本高、认证步骤繁琐等问题,因此本系统设计了基于区块链技术的新型身份认证系统的方案,设计并实现了采用RSA和ECDSA签名方案来实现认证。最…

大厂超全安全测试--关于安全测试的分类及如何测试

安全测试(总结)

1.jsonNP劫持

(其实json劫持和jsonNP 劫持属于CSRF跨站请求伪造)的攻击范畴,解决方法和CSRF一样

定义:构造带有jsonp接口的恶意页面发给用户点击,从而将用户的敏感信息通过js…

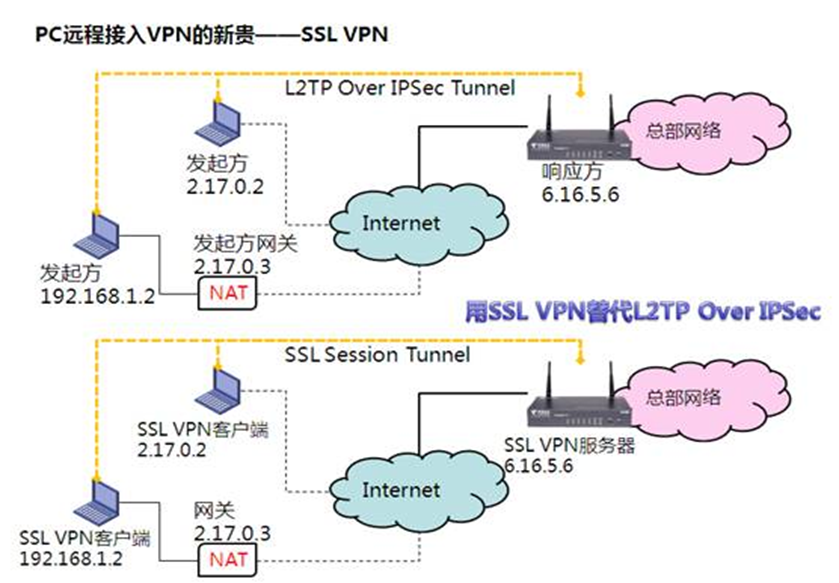

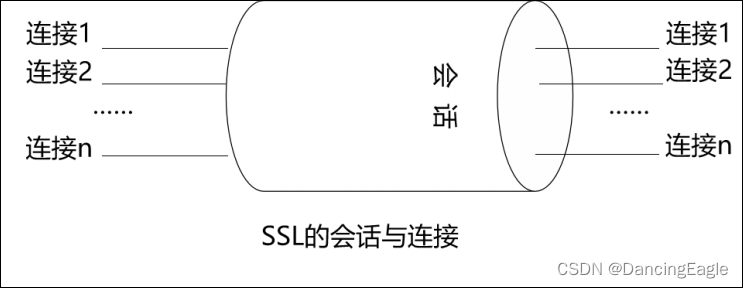

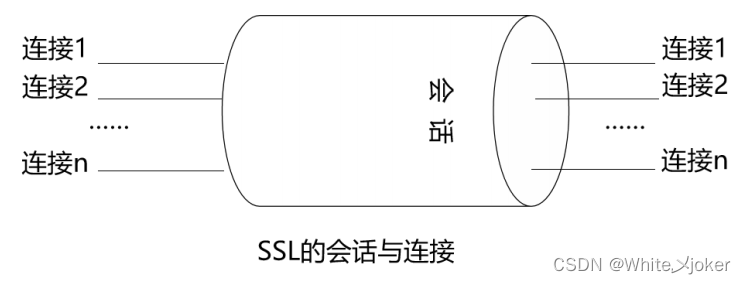

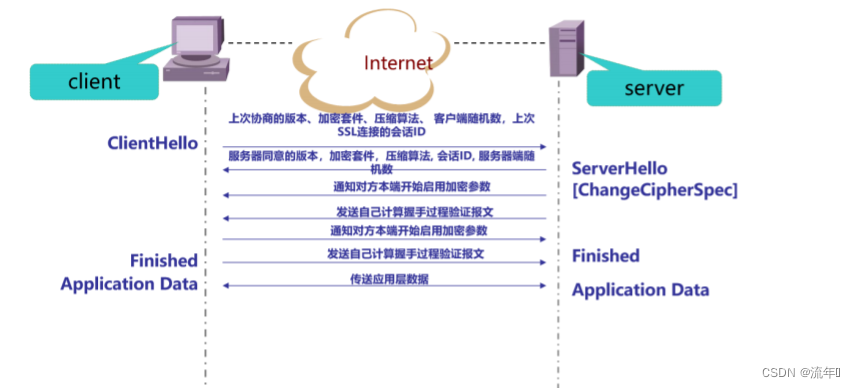

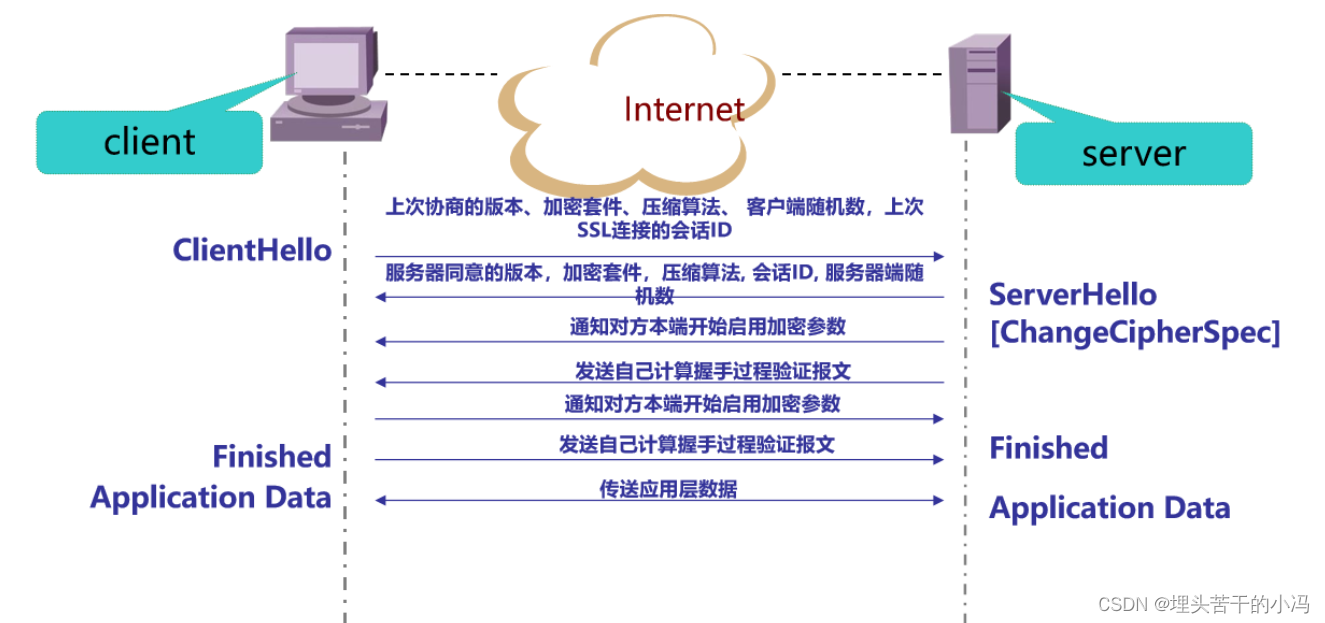

安全协议:SSL、TSL、SSH概述

SSL(Secure Socket Layer--安全套接字层):为网络通信安全以及数据完整性提供保障的一种安全协议,在TCP/IP的传输层对网络连接进行加密;TSL(Transport Layer Security--传输层安全):为…

专访RSA:国际合作交流是密码学发展的基础

【51CTO.com 独家特稿】作为RSA公司的首席科学家,Burt Kaliski博士在密码学领域中有着很多独到的见解和研究成果,目前国际上流行的加密算法和公匙标准的制定,几乎都能看到Kaliski博士名字。 除了领导了公钥密码标准(PKCSÿ…

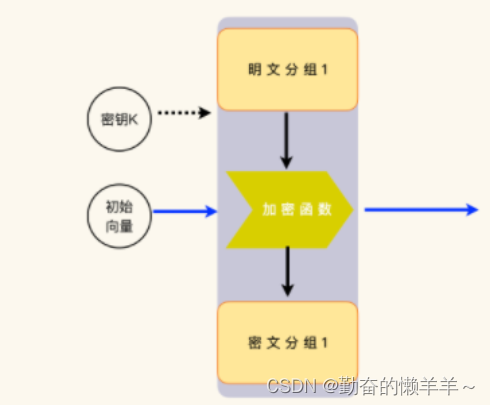

如何选择初始化向量【密码学】(5)

目录 一、分组算法如何计算 二、什么影响算法的安全性

三、密钥的使用次数限制 一、分组算法如何计算 分组算法包括3个部分:数据分组,分组运算和链接模式。 数据分组:将数据分割成加密函数能够处理的数据块,如果不能整分&#x…

[NewStarCTF 2023 公开赛道] week1 Crypto

brainfuck

题目描述:

[>>>>>>>>>>>>>>>><<<<<<<<<<<<<<<<-]>>>>>>>.>----.<-----.>-----.>-----.<<<-.>>..…

JAVA上加密算法的实现用例

JAVA上加密算法的实现用例MD5/SHA1,DSA,DESede/DES,Diffie-Hellman的使用级别: 初级王辉 (ddxxkk21cn.com), 2001 年 7 月 04 日通常,使用的加密算法 比较简便高效,密钥简短,加解密速度快,破译极其困难。本…

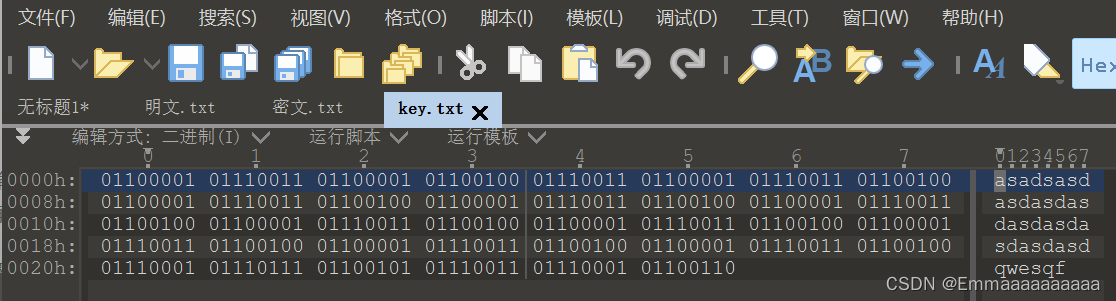

实验吧-密码学-这里没有key(VBScript脚本加密)

打开网页,查看源代码,发现一段乱码,这就是加密后的密文。 #~^TgAAAA[6*liLa6paXvfiLaa6i[[avWi[[a*p[[6*!I[6cpaXvXILa6fp[:6Wp[:XvWi[[6XivRIAAA^#~ 解密就拿到flag了。 解密网站:https://www.dheart.net/decode/index.php 转载于:https://…

netty 百度网盘 密码

netty基础 https://pan.baidu.com/s/1v_ME49LIef1Kwga8z2QbDw?spma1z09.2.0.0.680b2e8d5LI8S0 zb7u mina netty 赠品 https://pan.baidu.com/s/11QI11L_iES3GexqXkaXIdA 密码:79lt https://pan.baidu.com/s/18Ugi7OFRMAvJD3IWF6w_ig 提取码:d3ia 转载…

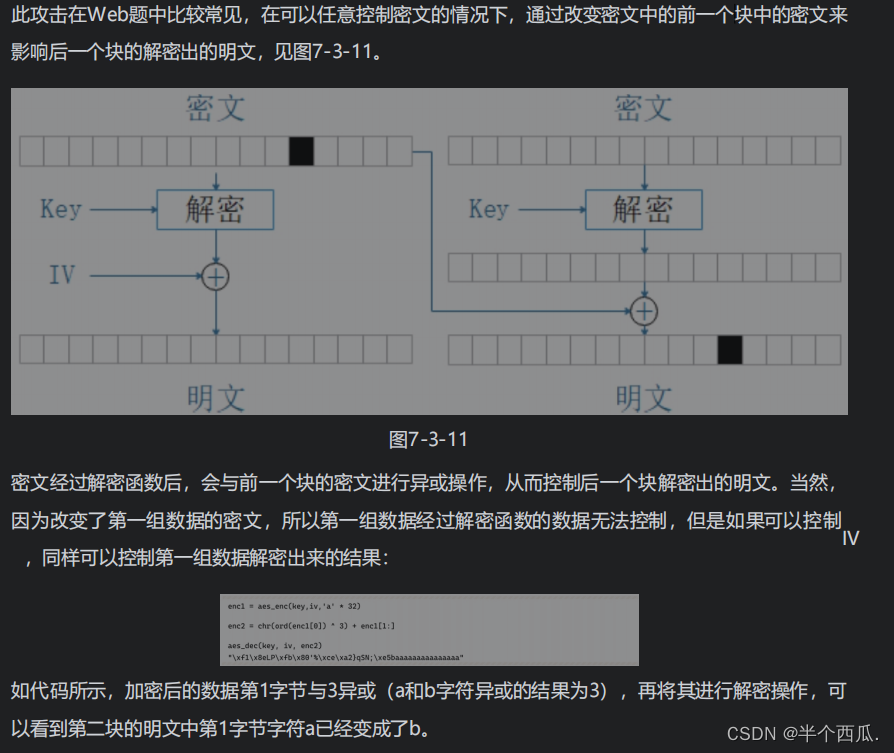

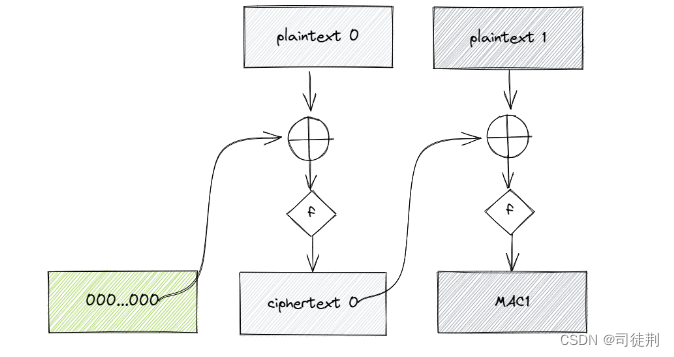

记两道AES-CBC题

文章目录 知识导入(AES-CBC模式)题一(buu [ACTF新生赛2020]crypto-aes 1)题目描述:题目分析:知识导入os.urandom(n)函数比特,字节,二进制数之间的关系AES.new(key,AES.MODE_CBC,iv) 题二(crack AES-CBC IV)…

win10无密码登录linux、ubuntu、centos服务器

在win10打开cmd命令行使用

ssh-keygen

命令,生成相应的私钥和公钥,这里一直按Enter键即可,生成的私钥和公钥在C盘,可以在这个路径找到

C:\Users\用户名\.ssh

然后将id_rsa.pub上传到服务器的/home目录,查看/home/.…

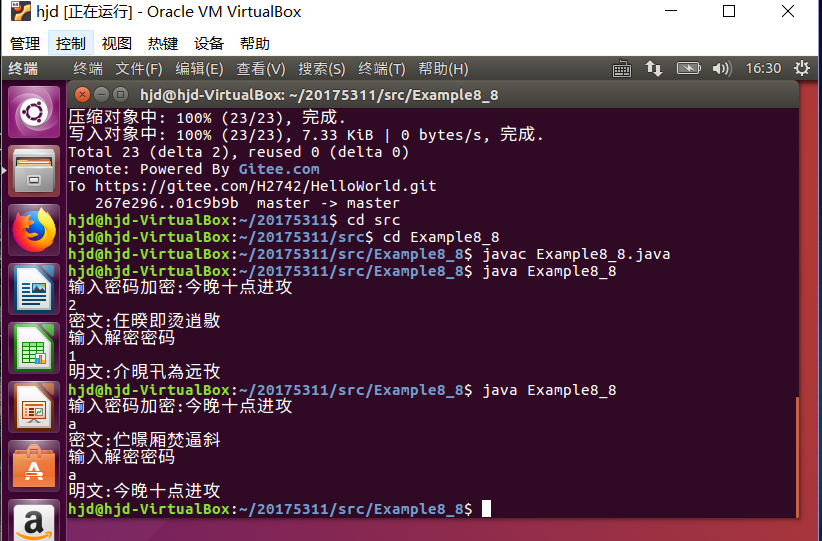

2017-2018-1 20155222 201552228 实验二 固件程序设计

2017-2018-1 20155222 201552228 实验二 固件程序设计 实验内容 固件程序设计-1-MDK 固件程序设计-2-LED 固件程序设计-3-UART 固件程序设计-4-国密算法 固件程序设计-5-SM1 固件程序设计-6-清理 实验要求 注意不经老师允许不准烧写自己修改的代码两人(个别三人&…

读算法我读经典(1):读《数学之美》有感

工作之余抽点时间出来写写博文,希望对新接触的朋友有帮助。明天在这里和大家一起学习一下读算法 一提到“数学”,很多人或许就会感到头痛。确实,在大学的全部课程中,凡是与“数学”有关的课一般逃课率都比较高,当然挂科…

欧几里得(Euclid)与拓展的欧几里得算法

欧几里得(Euclid)与拓展的欧几里得算法 欧几里得(Euclid)与拓展的欧几里得算法 欧几里得算法 原理实现拓展的欧几里得算法 原理递归求解迭代求解欧几里得算法 原理 欧几里得算法是一种快速计算最大公约数的算法,对于任…

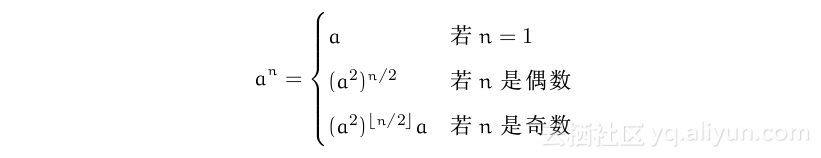

《编程原本 》一3.2 计算乘幂

3.2 计算乘幂 对可结合运算op计算an的算法以a,n和op为参数,这里a的类型是op的定义域,n必须属于某个整数类型.如果没有可结合性假设,可以用两个算法分别完成从左到右或从右到左的计算: template<typename I, typename Op>

requires(Integer(I) && BinaryOperatio…

Python基础第10课-Python加密解密

安装加解密模块pip3 install pycryptodome -i https://pypi.tuna.tsinghua.edu.cn/simple库参考文档:https://pycryptodome.readthedocs.io/en/latest/密码学概述:对称加密Symmetric:流密码:ChaCha20 、 Salsa20、RC4……块密码&a…

pypbc的使用文档说明——官方版

百度好久也没有找到相关文档,

终于最终通过help()寻得此文档,共勉

NAME pypbc - pypbc

CLASSES builtins.object Element Pairing Parameters

class Element(builtins.object)| Represents an element of a bilinear group.|…

信息安全集中管理的必然性

信息安全集中管理的必然性信息安全是IT领域的重要分支,它不是单纯的IT技术的堆砌,而是集信息学、密码学、管理学、心理学、社会学等多种学科的交叉科学,因此人们对于信息安全的认识也是沿着比较复杂的轨迹发展而来的:1由简单到复杂…

任意分圆环下的 RLWE:如何产生正确的噪声分布

参考文献:

[Con09] Conrad K. The different ideal[J]. Expository papers/Lecture notes. Available at: http://www.math.uconn.edu/∼kconrad/blurbs/gradnumthy/different.pdf, 2009.[LPR10] Lyubashevsky V, Peikert C, Regev O. On ideal lattices and learn…

新手小白都能看得懂的HTTPS加密算法!看完即懂!

说出来你可能不信,密钥这两个字的规范读音竟然是【m yu】,听起来像蜜月,哈哈。不过,在密码学的语境下,读作【 m yo】的应该更多吧。扯远了,这集我们聊聊 HTTPS 里的重要组成部分,就是密钥和加密…

python进件 — 密码学

1、密码学介绍

密码学是研究和应用如何保护信息的一门学科。它涉及使用加密技术来确保数据的保密性、完整性和可用性。密码学的目标是设计和分析安全的算法和协议,以保护通信、存储和计算过程中的敏感数据。

密码学可以分为两个主要领域:对称密码和非对…

密码学-java信息安全,摘要算法,对称加密(AES)/非对称加密(RSA)

一、编码算法 主要是为了在网络间更方便的传输数据/本地存储字节数组而产生 1、base64

由A-Z、a-z、0-9、、/共64个字符组成,去掉i、I、o、O、、/即base58 注意:base64以三个字节为一组,如果最后一组不足三个字节,则使用号补充 …

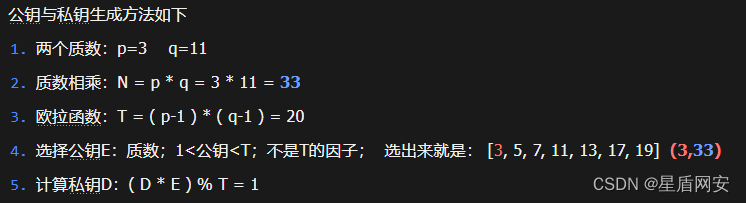

欧拉函数的应用-RSA加密算法

若p和q互质,令n p*q 则ola(n) (p-1)*(q-1)

我们知道p和q的值能轻易知道(p-1)*(q-1)的值也就是ola函数的值,但是仅仅知道n是多少,却非常难得到p和q是多少,因为当n很大时…

从SHAttered事件谈安全

大新闻? 在刚刚过去的2017年2月23日,Cryptology Group at Centrum Wiskunde & Informatica (CWI)和Google的研究人员公开了2个PDF文件,我也第一时间下载并按提示检查了SHA-1的校验值。文件内容和SHA1的结果如图1所示。 ↑ 图1 重现大新闻…

区块链技术的重要性及应用前景

2008年,一个叫做中本聪(Satoshi Nakamoto)的人(或团体)定义了第一个区块链。 2009年1月,中本聪将区块链作为比特币的核心组成部分推出,它是网络上所有交易的公共分类帐。 由于使用了区块链技术&…

密码学在实际应用中的加密技术

一直以来,有很多小伙伴在区块链学习亦或是网络安全学习的过程中,后台私聊我一些关于密码学的问题。在这篇文章里,我将尝试用通俗的语言,还原密码学应用逻辑与信息传输加密方法,帮助大家在密码学学习过程中更好的理解学…

同态加密 Homomorphic Encryption 简介

首先,同态加密不是某种特定的加密算法,而是一种加密形式。

同态加密允许人们对密文进行特定形式的代数运算得到仍然是加密的结果,将其解密所得到的结果与对明文进行同样的运算结果一样。

换言之,这项技术令人们可以在加密的数据…

mysql 8.x修改密码规则

第一步:先修改原密码

mysql> ALTER USER rootlocalhost IDENTIFIED BY new password;第二步:修改密码规则

mysql> SHOW VARIABLES LIKE validate_password%;mysql> set global validate_password.policy0;

mysql> set global validate_pa…

未来5年哪些技术将雄霸天下?IBM给出了5个答案

3月19日-22日,IBM将召开IBM Think 2018大会,这个全球性的盛会将汇集40000多个高科技爱好者,会议主题将涵盖人工智能、数据分析以及物联网等诸多热点话题,旨在“让商业世界更智能”。在这次活动中,IBM将给出他们对于未来…

密码库LibTomcrypt的内容介绍及分析

密码库LibTomcrypt的内容介绍及分析 2.1 密码知识简介 2.1.1专业术语 发送者和接收者 假设发送者想发送消息给接收者,且想安全地发送信息:她想确信偷听者不能阅读发送的消息。 2.1.2消息和加密 消息被称为明文。用某种方法伪装消息以隐藏它的内容的过程称…

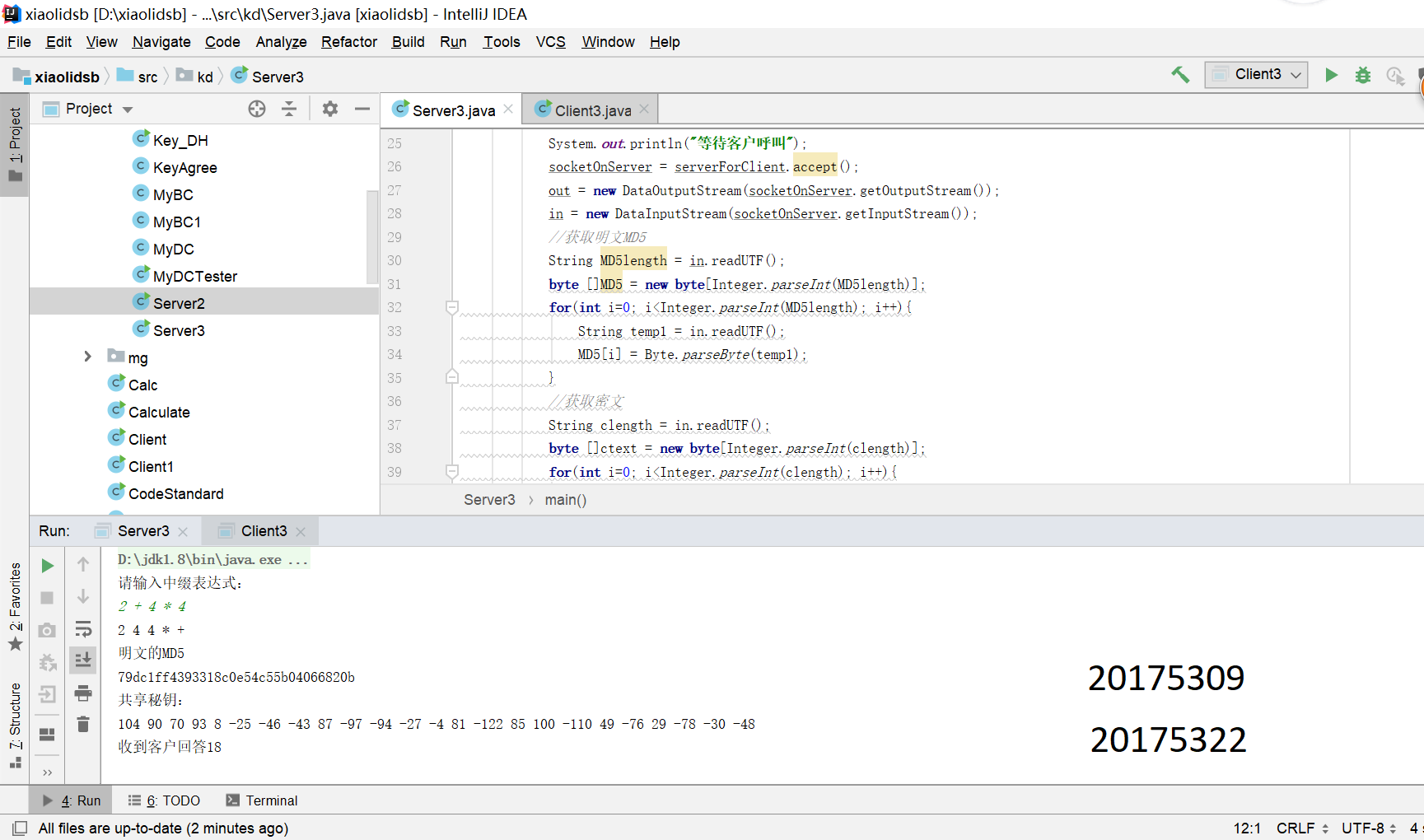

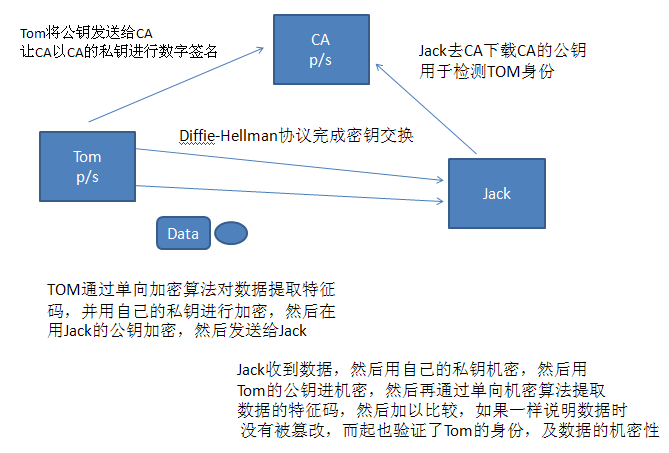

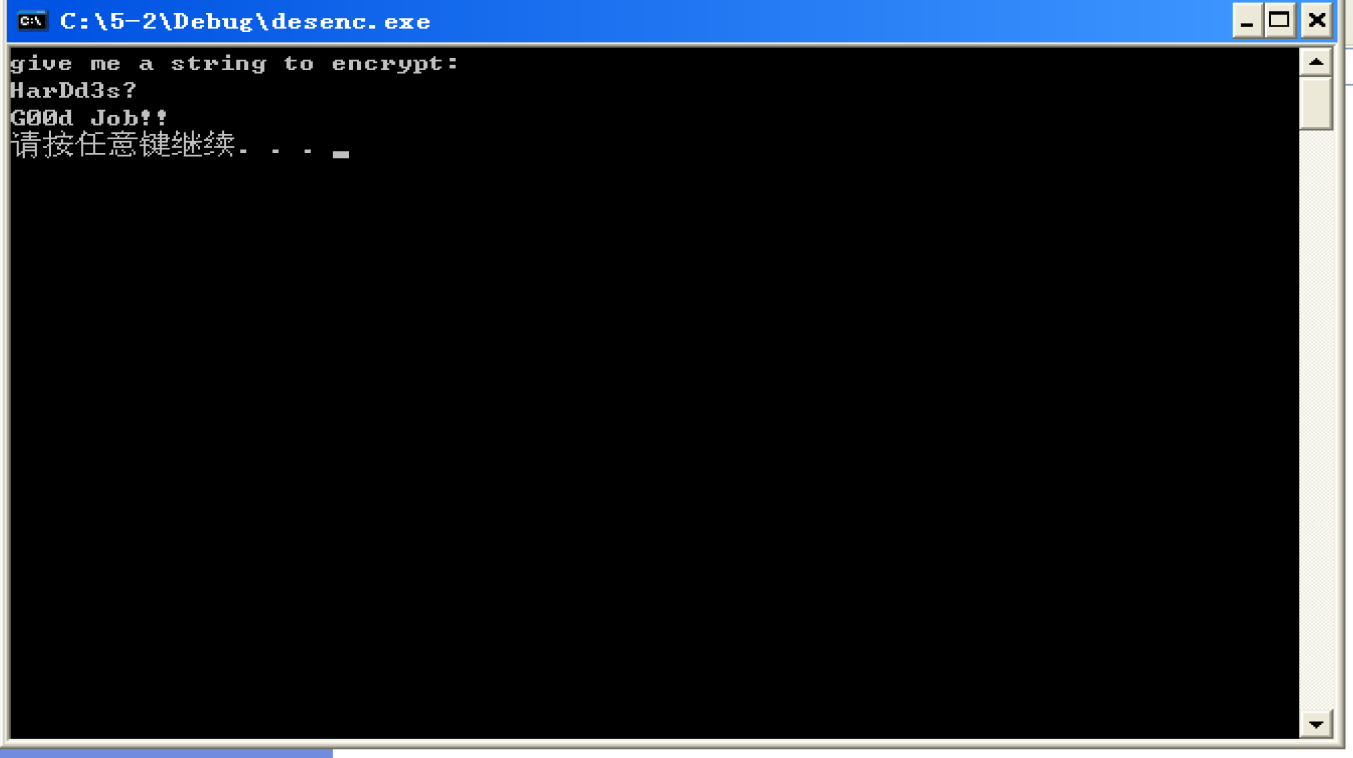

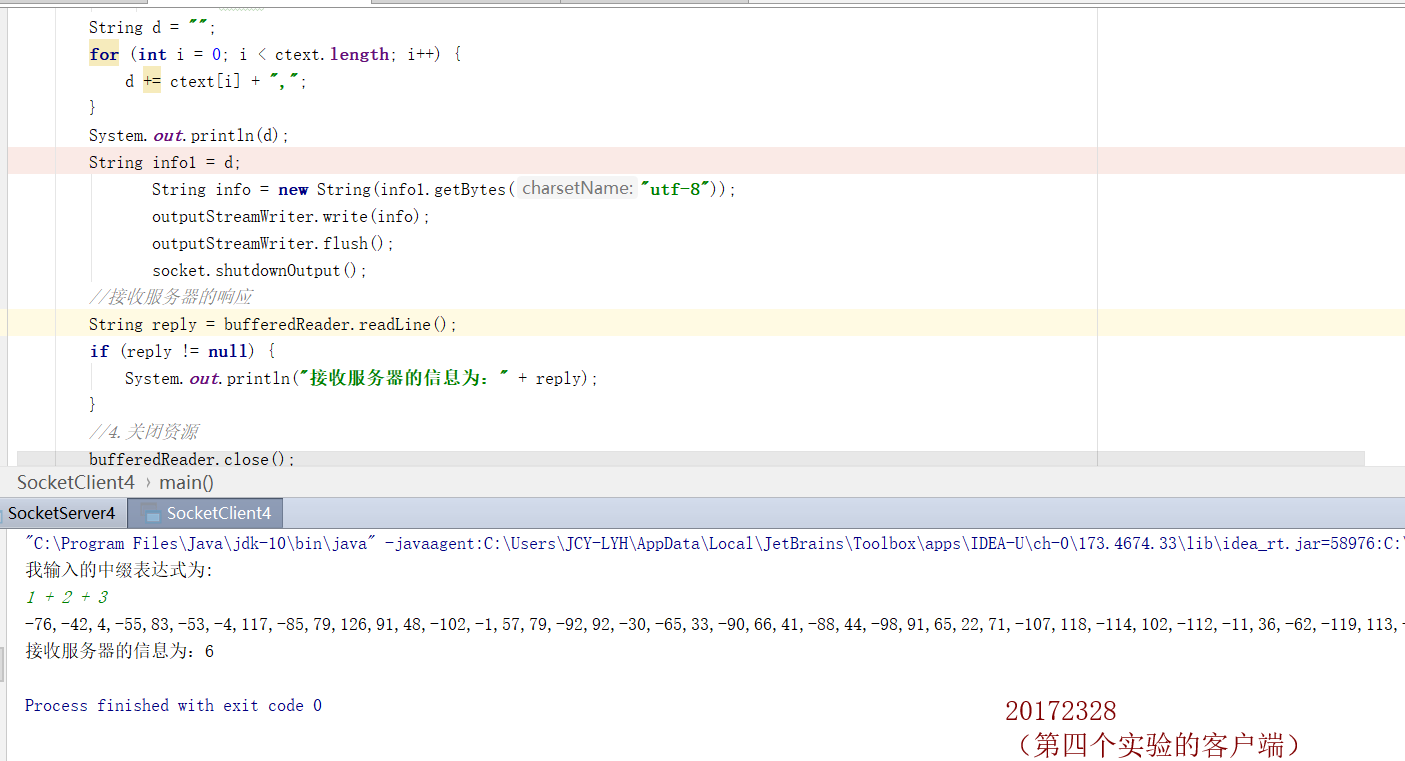

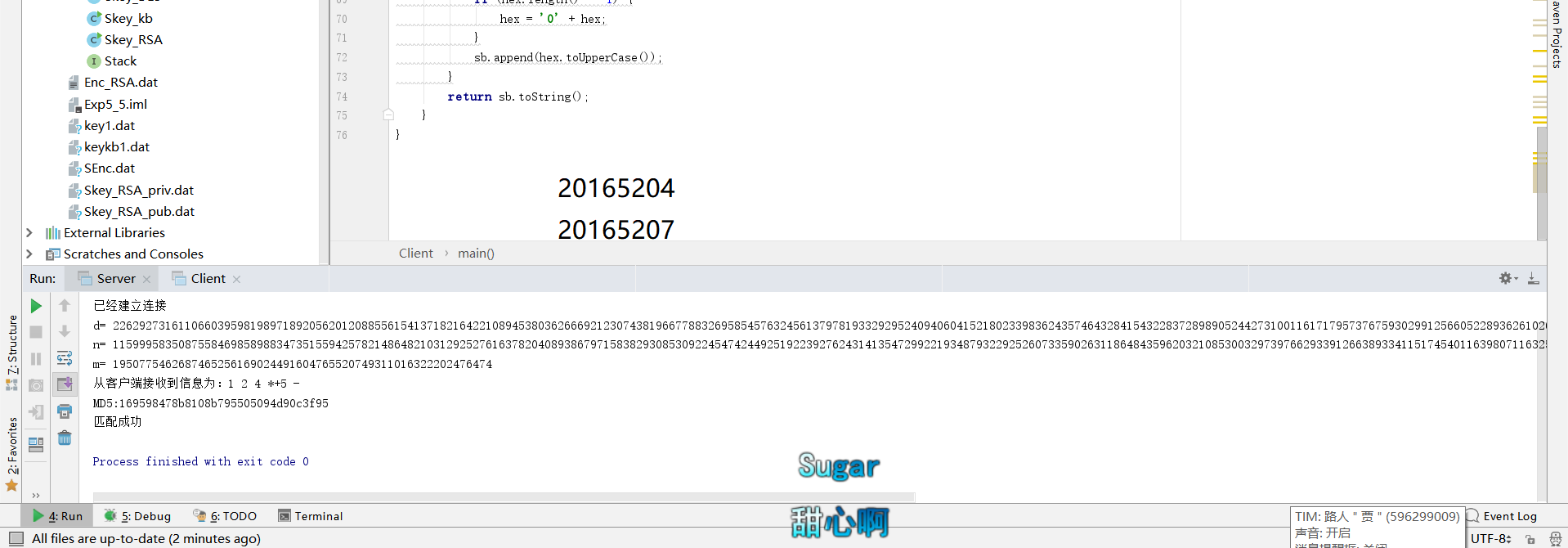

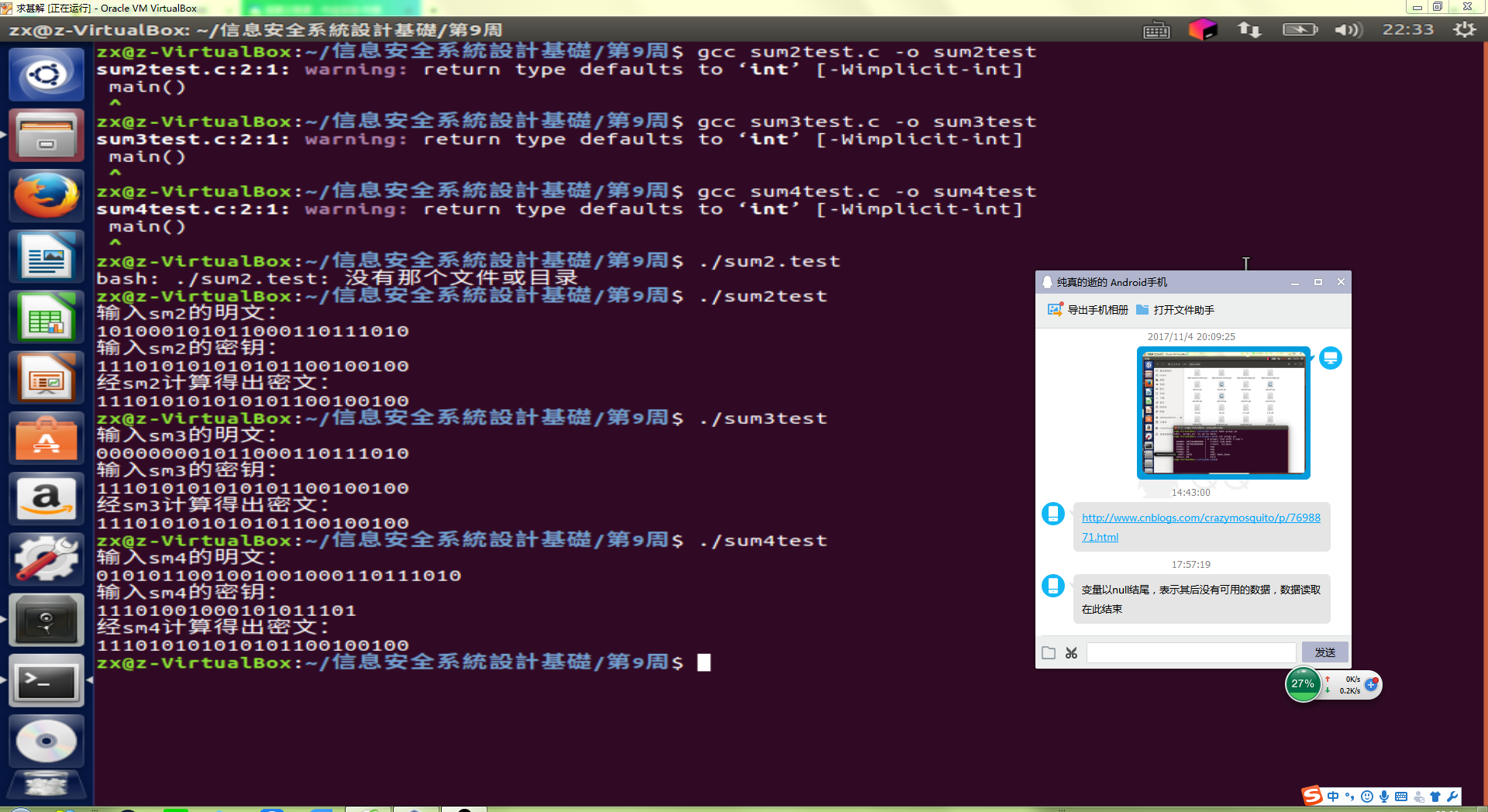

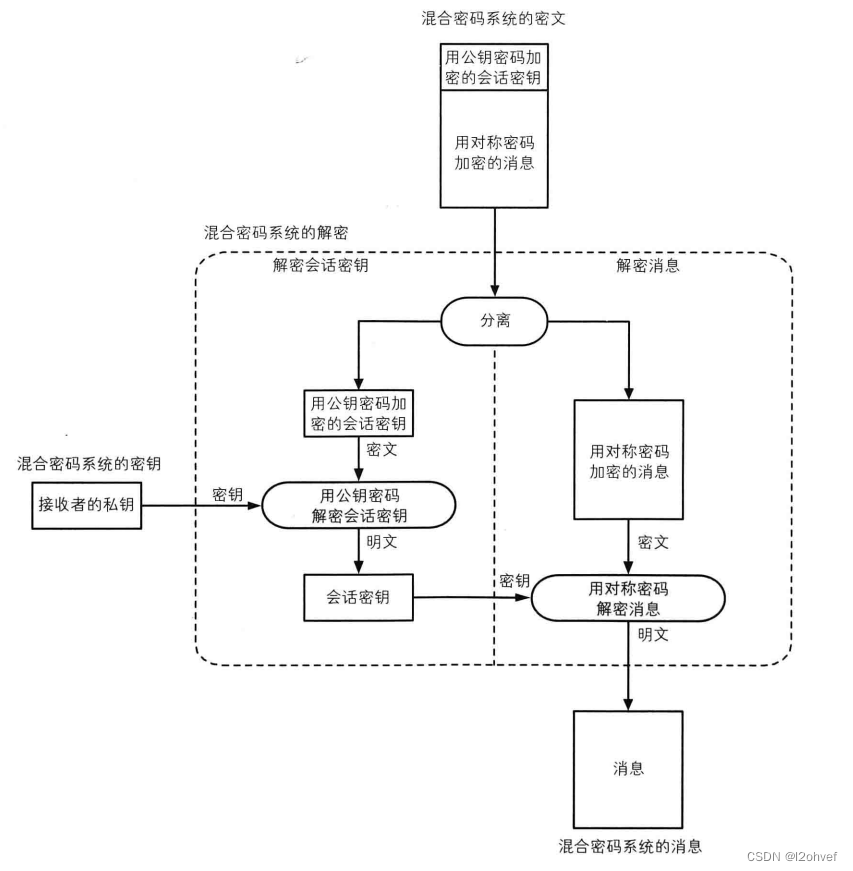

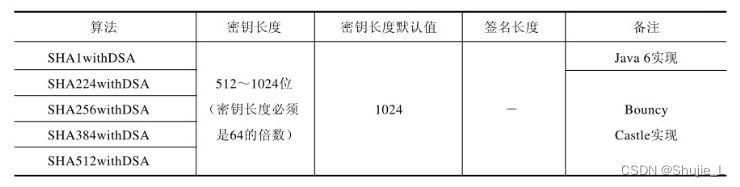

20155213 实验五《网络编程与安全》实验报告

20155213 实验五《网络编程与安全》实验报告 实验内容 了解计算机网络基础掌握Java Socket编程理解混合密码系统掌握Java 密码技术相关API的使用实验步骤与结果 任务一 参考http://www.cnblogs.com/rocedu/p/6766748.html#SECDSA结对实现中缀表达式转后缀表达式的功能 MyBC.jav…

Needham-Schroeder协议原理及实现(Java)

基本介绍

Needham-Schroeder是一个基于对称加密算法的协议,它要求有可信任的第三方KDC参与,采用Challenge/Response的方式,使得A、B互相认证对方的身份。

协议过程 (1)A→KDC:IDA∣∣IDB∣∣N1(1)A→KDC:ID_A||ID_B||N_1(1)A→KDC:IDA∣∣…

读书笔记:《数学之美》

这本书是在博客园里乱转时发现的,报着对数学的强烈兴趣就买下了。由于书中的一些数学算法还是有相当难度的,且与我的实际工作相关性不太大,按照Action笔记的思想,只记录一些对我有启发的Action。 第1章 文字和语言 vs 数字和信息 …

信息安全系统设计基础实验二:固件设计

课程:信息安全系统设计基础 班级:1353 姓名:朱荟潼,韩玉琪 学号:20135337,20135317 实验日期:2015.11.10 15:30—17:30 实验名称:固件设计 实验目的与要求: 1.掌握程序的…

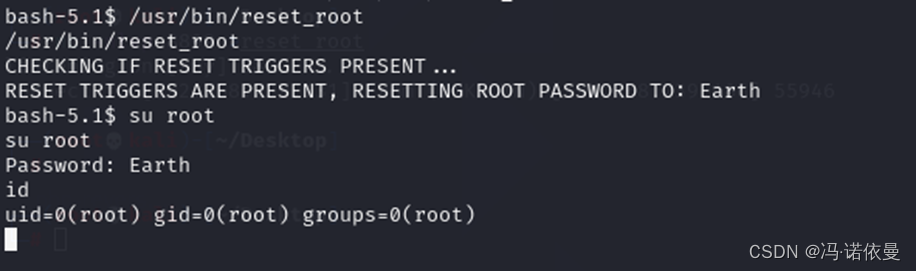

THE PLANETS:EARTH vulnhub

信息收集

netdiscover -i eth0 -r 192.168.239.0,扫描存活主机,发现目标主机

对目标主机进行端口扫描:nmap -p- -sV -O -Pn -A 192.168.239.186,发现443端口存在DNS,域名

在本地得/etc/hosts中添加域名信息

浏览…

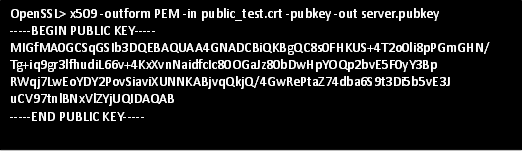

openssl实现公私钥证书生成以及转换

1 openssl简介 1.1 概述 OpenSSL 是一个安全套接字层密码库,囊括主要的密码算法、常用的密钥和证书封装管理功能及SSL协议,并提供丰富的应用程序供测试或其它目的使用。 1.2 背景技术 SSL是Secure Sockets Layer(安全套接层协议)的…

DCT原型 ——傅里叶级数

傅里叶级数 法国数学家傅里叶发现,任何周期函数都可以用正弦函数和余弦函数构成的无穷级数来表示(选择正弦函数与余弦函数作为基函数是因为它们是正交的),后世称为傅里叶级数(法语:srie de Fourier…

[译] 密码学速成课

原文地址:A Crash Course in Everything Cryptographic原文作者:Leo Whitehead长久以来,密码学的内部工作原理往往被认为是专家和数学家所独有的领域,而它的技术性也很大程度上被归功于魔法。但是,如果能把现代密码学复…

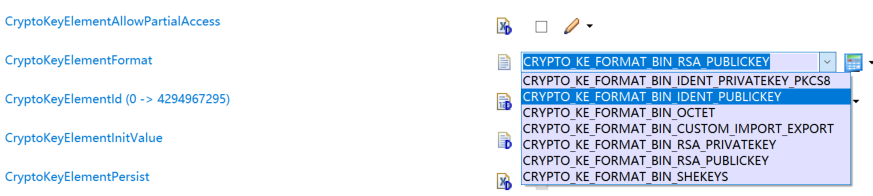

密码设备应用接口规范GMT0018-2012

GMT0018标准规定的是公钥密码基础设施应用技术体系下服务类密码设备的应用接口标准。 (1)设备管理类函数(接口操作成功返回0,不成功返回非0错误代码) SDF_OpenDevice\SDF_CloseDevice 打开/关闭设备 SDF_OpenSe…

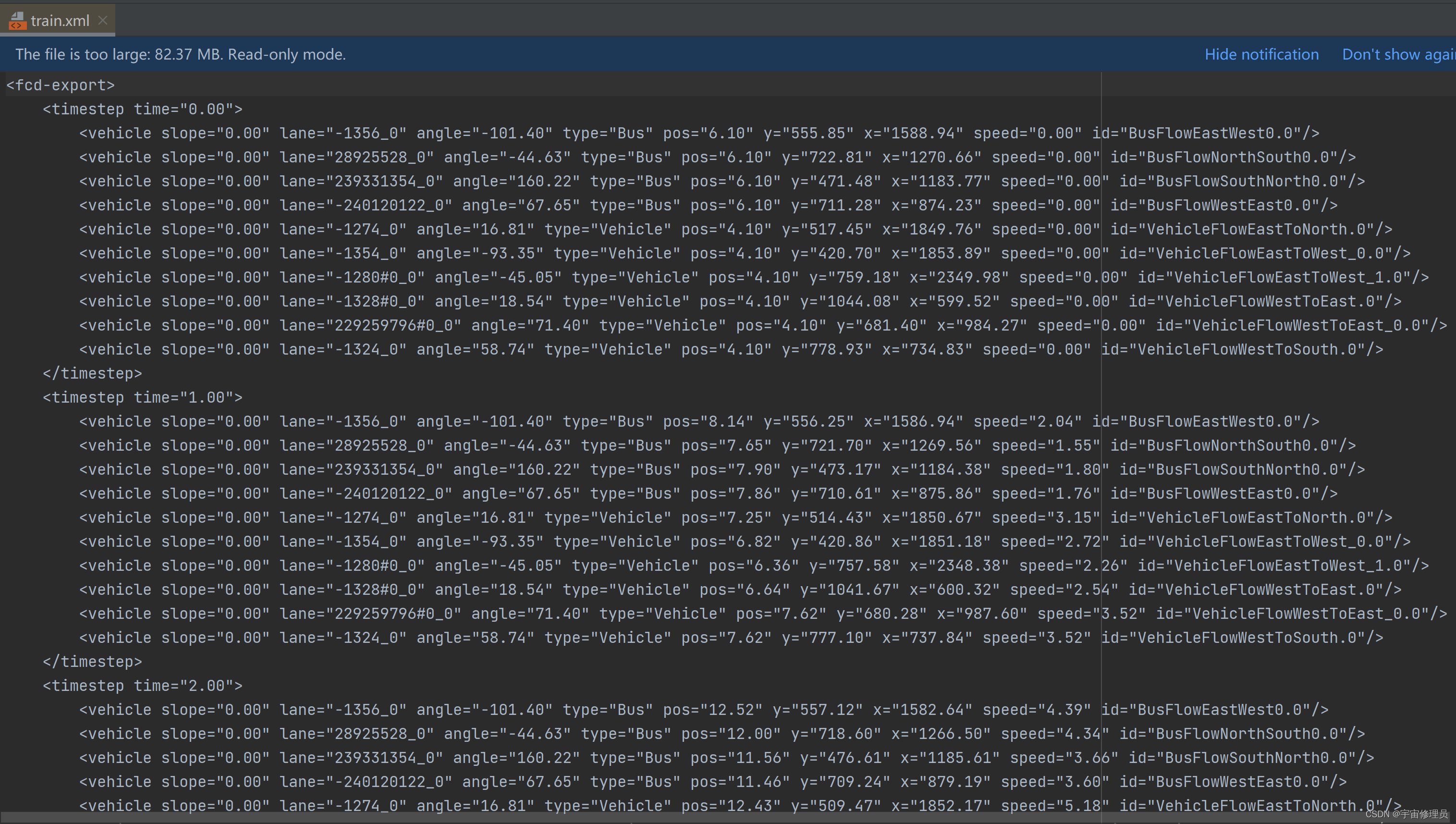

【SUMO】将CSV文件转换成SUMO中的XML文件

系列文章目录

【SUMO】SUMO运行自带的OSM入门教程 文章目录 系列文章目录一、进入CMD命令行,并进入sumo文件二、 dir查看三、 通过sumo自带语句完成:将CSV文件转换成SUMO中的XML文件四、效果1.CSV文件格式2. XML文件格式 一、进入CMD命令行,…

【代数学习题3】从零理解数域扩张与嵌入 —— 同构、商环、分裂域与同态映射

数域的结构——数域的扩张、嵌入 写在最前面从零开始的概念合集从零理解数域的扩张和同构概念基本概念同构的概念商环的概念 2 3 \sqrt[3]{2} 32 有三个 Q \mathbb{Q} Q-嵌入(同态映射) Q ( 2 3 ) \mathbb{Q}(\sqrt[3]{2}) Q(32 ) 和 Q [ x ] / (…

concise系列:哈希

哈希似乎是个入门就学,人人都知道,但还真不一定能理解到位的知识条线。简要梳理一下最近对哈希本质的认知。# 两个基本概念有一类函数f(x),这类函数使得x返回均能返回特定长度的y,这种函数叫hash function,返回的y叫做…

java-信息安全(十一)-非对称加密算法ECC

概述 信息安全基本概念: ECC算法(Elliptic curve cryptography,椭圆曲线密码学)ECC 椭圆加密算法(ECC)是一种公钥加密体制,最初由Koblitz和Miller两人于1985年提出,其数学基础是利用…

2020金盾信安杯wp

CRYPTO0x01-base0x02-不一样的凯撒0x03-今天是个好日子MISC0x01-注意数字0x02-小火龙冲啊0x03-五瓶药水0x04-我和十六有个约定0x05-One_pieceCRYPTO

0x01-base

内容:链接: https://pan.baidu.com/s/18oejcVD2ywcSuHo5mqTP1A 密码: hbg4

下载附件解压,…

【密评】商用密码应用安全性评估从业人员考核题库(十)

商用密码应用安全性评估从业人员考核题库(十) 国密局给的参考题库5000道只是基础题,后续更新完5000还会继续更其他高质量题库,持续学习,共同进步。 2251 单项选择题 根据 GM/T 0030《服务器密码机技术规范》࿰…

RSA算法原理及实现(Java)

基本介绍

RSA加密算法是一种非对称加密算法。这就意味着通过这个算法,你即将获得一对密钥,分别是公钥和私钥。你可以将公钥公布出去,别人利用你的公钥加密后的内容,只能使用你的私钥来解开,即可保证你和别人通信的安全…

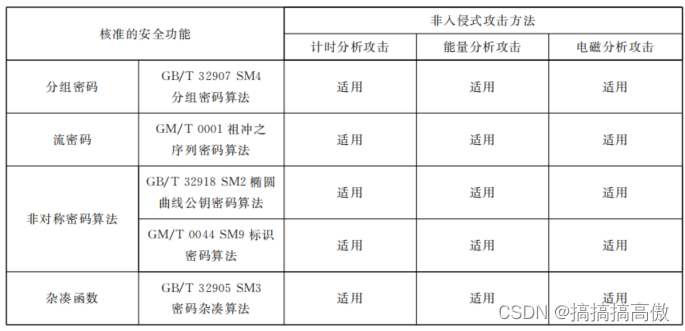

安全芯片密码GMT0008-2012

安全芯片是一种重要的基础安全功能单元,在计算机、信息与通信系统中应用非常广泛。特别地, 多数安全芯片都具有一种或多种密码功能。 安全芯片在实现的密码算法的基础上,根据设计和应用的不同须具有一种或多种安全能力。本标 准将安全能力划分…

BUUCTF-Crypto-一眼就解密

解题思路 观察密文,可以看到有一个,这是base 64的标志,三个字节为一组,需要4个base 64 编码来表达,不够的编码用来补充 所以用base 64来解密

#6392. 「THUPC2018」密码学第三次小作业 / Rsa (exgcd求逆元+快速幂+快速乘)

题目链接:https://loj.ac/problem/6392 题目大意:给定五个正整数c1,c2,e1,e2,N,其中e1与e2互质,且满足 c1 m^e1 mod N c2 m^e2 mod N 求出正整数m 解题思路:因为e1与e2互质,所以可以找到两个整数x,y,满足…

网易云音乐NCM格式转化为mp3

前段时间帮朋友下歌放在车上听..结果好多都是ncm格式,伤心 ,搜索了下发现基本上这格式解密有好多昂,可惜UI我都不太想要..决定抄一下,自己做一个。 这里先记录下核心代码,回头补充个UI 做个小程序。

ncm是啥

ncm 是网…

密码学—仿射密码Python程序

文章目录 仿射密码加密算法解密算法 仿射密码

古典密码,且属于单表加密。

加密算法 仿射密码公式 c mk b mod 26 c是密文,m是明文,m作为26字母中的明文,因此计算出来的密文要模26仿射密码是对单个字母加密,因此加密…

CRC(Cyclic Redundancy Check)循环冗余校验码与海明码的计算题

(17)采用CRC进行差错校验,生成多项式为G(X)X4X1,信息码字为10111,则计算出的CRC校验码是 (17) 。A.0000 B.0100 C.0010 D.1100试题解析&am…

探索GmSSL+Nginx实践及原理

前言

随着大国崛起步伐的迈进,敏感单位的数据安全问题越发受到重视,数据的加密安全传输尤为重要,对于安全问题,国家自研加密算法提供了有力的保障。

作为信创行业的国有企业,十分有必要在网络通信中使用国密算法加密…

CP-ABE环境配置

两篇第一篇第二篇第一篇

本环境配置步骤参考互联网:

1、安装m4

sudo apt-get install m4 2、安装gmp http://gmplib.org/ 下载gmplib

./configure make make check sudo make install 3、安装pbc http://crypto.stanford.edu/pbc/download.html 下载pbc 解压&am…

Go实现ECDH密钥交换-X25519

ECDH

X25519是一种快速密钥交换的算法,使用GO语言实现其密钥交换流程。

Go语言版本1.20,之前版本的一些方法已经被弃用

[rootnode2 client]# go version

go version go1.20.6 linux/amd64client.go

package mainimport ("bytes""enco…

杂谈IT界,分析信息安全前沿技术

2019独角兽企业重金招聘Python工程师标准>>> 现在从偏向公钥密码学理论与技术方面回答这个问题。不过对于其他方面,可以从我提供的会议论文集中找到一些方向。如果想了解所有的密码学最新研究进展,可以参考中国计算机学会(CCF)推荐的顶级会议…

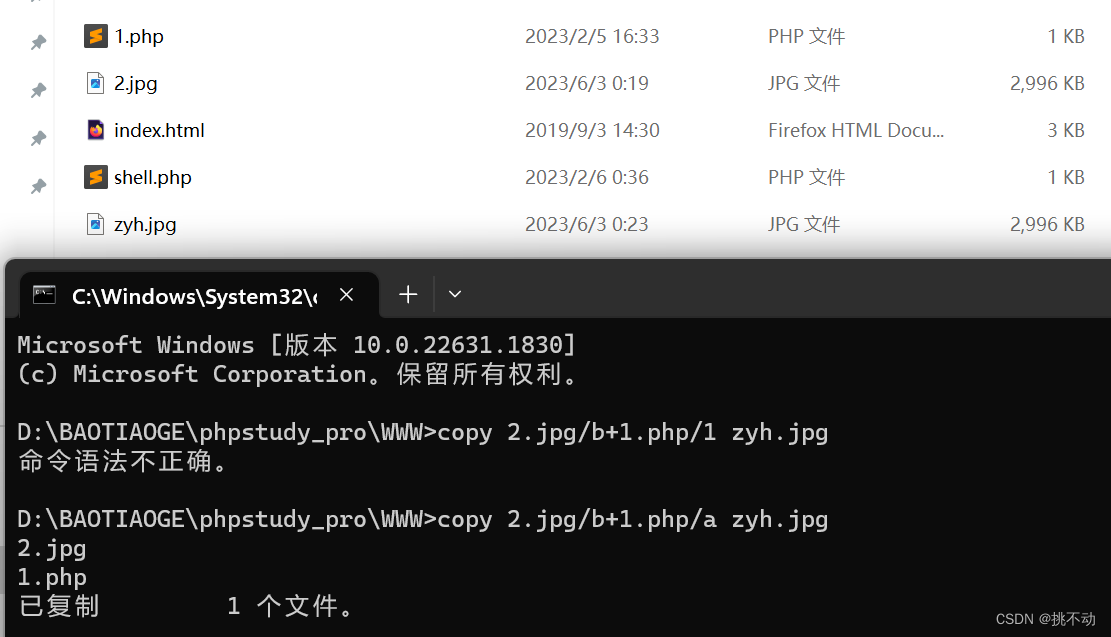

网安入门11-文件上传(前后端绕过,变形马图片马)

Upload-Labs

Upload-Labs是一个使用PHP语言编写、专注于文件上传漏洞的闯关式网络安全靶场。练习该靶场可以有效地了解并掌握文件上传漏洞的原理、利用方法和修复方案。 思考:他只让我传一个.jpg的图片,我想传一个.php的木马,两者什么区别 …

CTF入门——密码学基础

开篇 协会纳新的人数越来越多,也直播了一些基础课程,不知道大家有没有全部看懂.初入信息安全不知道如何学是很常见的,我们竞赛的类型主要是CTF(cross the fire (o゚v゚)ノ2333开玩笑。。。。好吧是夺旗战 这…

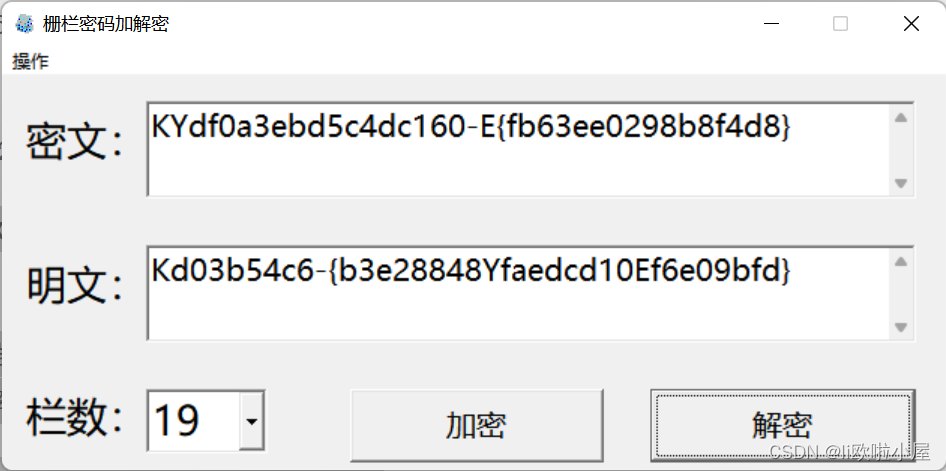

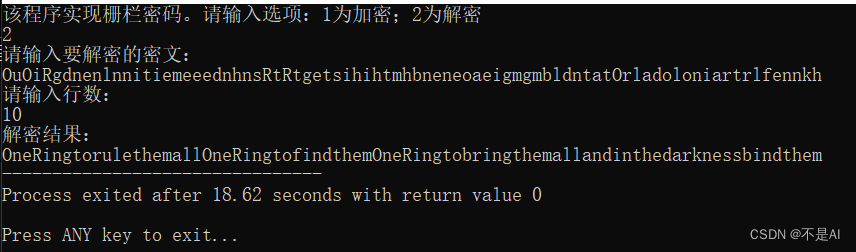

凯撒密码和栅栏密码 - 密码学01

凯撒密码和栅栏密码 让编程改变世界 Change the world by program 我们将会学到什么?! 这相信是大家广泛关注的话题,因为如果一开始给大家一个强大而震撼的目录,然后就是一屁股的填鸭式教学主义,相信大家就相当郁闷…

密码学的发展(第三篇:计算机对称加密法)

1、概述

之前整理的都停留在古典密码时代,往后,密码学进入了计算机时代。从计算机时代开始,字母作为操作的最小单元的概念消失了,因为计算机所有的信息都是以二进制的方式存储的。

以往的加密都是对单个字母进行操作,…

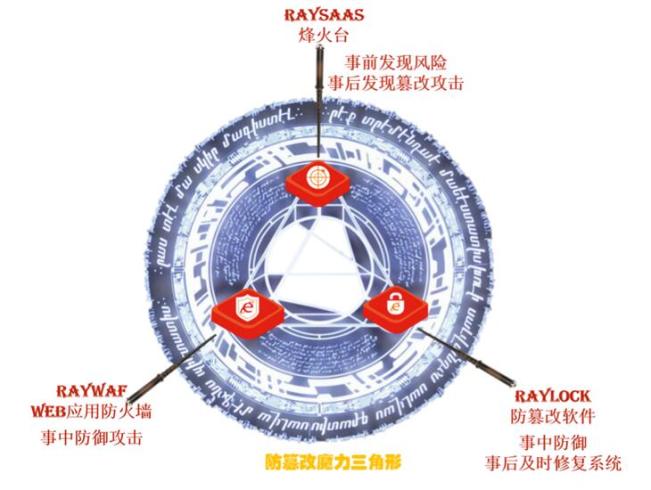

烽火18台系列之九-防篡改魔力三角

今天借着烽火台系列写一篇关于网页防篡改的文章,因为小编平日里与客户交流发现,目前网页的篡改问题仍然是客户最为头疼的网络安全问题之一。而提到"防篡改",大多数人第一时间想到的是"防篡改系统"。而小编要说的是&#…

实验五网络编程与安全

一、实验五 网络编程与安全-1 1.实验要求 两人一组结对编程: (1)参考http://www.cnblogs.com/rocedu/p/6766748.html#SECDSA ; (2)结对实现中缀表达式转后缀表达式的功能 MyBC.java; ࿰…

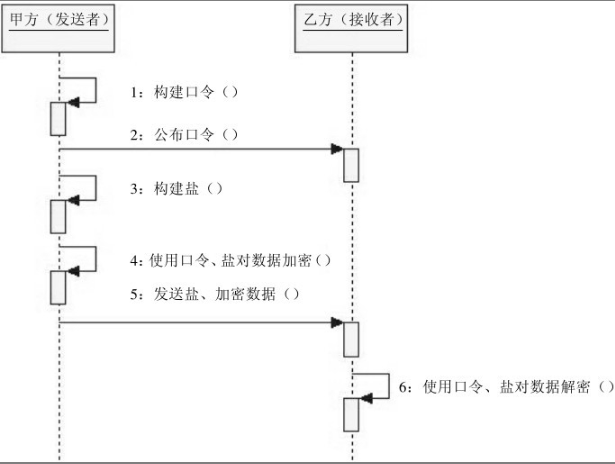

密码应用技术系列之1:密码应用技术概述

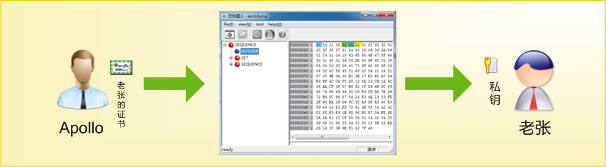

前言 老张和Apollo分处中美两国,是生意上的合作伙伴。Apollo在美国经营一家商业软件设计公司,他会根据最新的市场需求进行软件产品设计,然后将详细设计方案交由老张的软件外包公司完成软件开发。最初他们是这样交流的: Apollo通过…

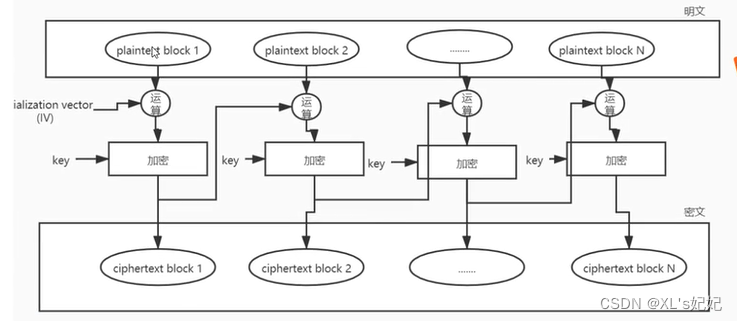

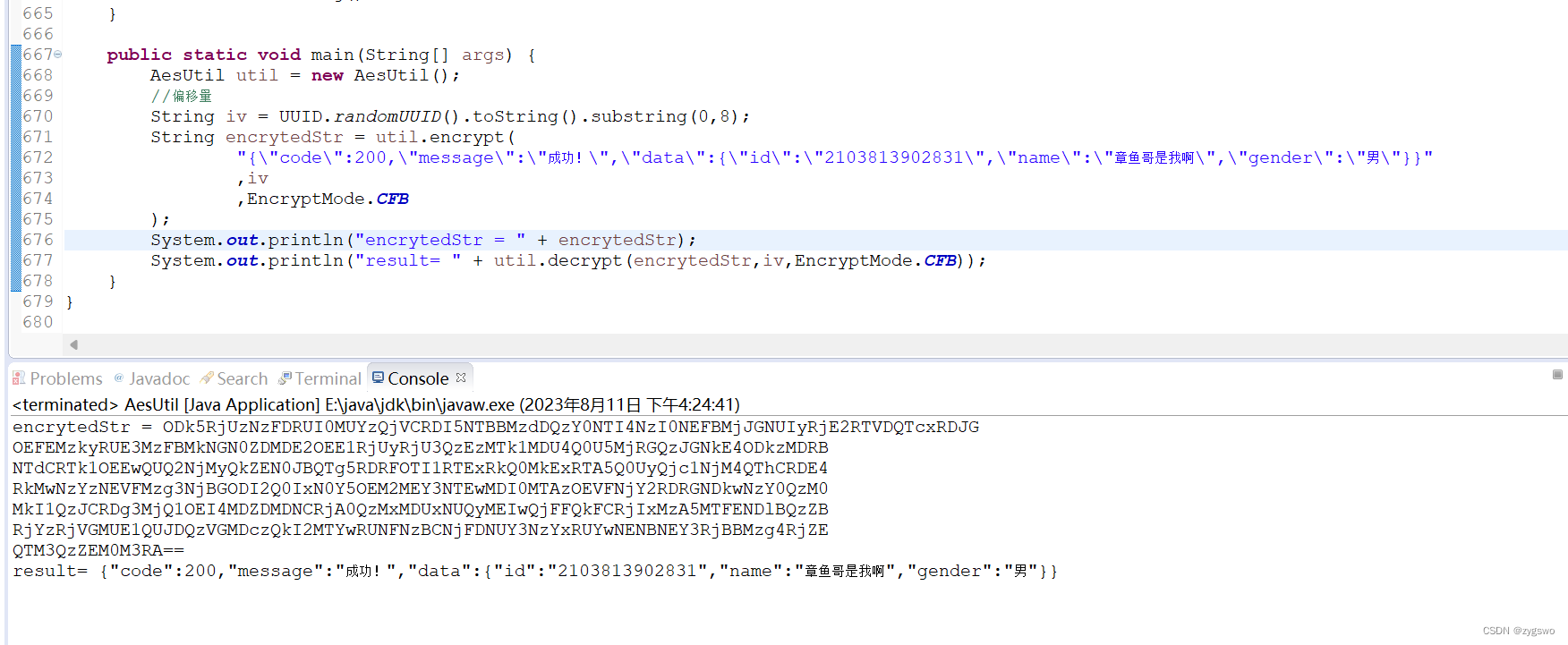

分组加密(ECB、CBC、CFB、OFB)实现(Java)

基本介绍

分组密码,也叫块加密(block cyphers),一次加密明文中的一个块。将明文按一定的位长分组,明文组经过加密运算得到密文组。将多个密文组合并成密文。密文组经过解密运算(加密运算的逆运算),还原成明…

【密码学基础】半/全同态加密算法基础学习笔记

文章目录 1 半同态加密Pailliar加法同态加密Paillier加解密过程Paillier的同态性Paillier的安全性 El Gamal乘法同态加密RSA乘法同态加密 2 全同态加密BFV全同态加密BFV的编码方式BFV加解密过程BFV的安全性BFV的同态性自举Bootstrapping 3 同态加密应用场景场景1:安…

openSSL的使用及私有CA的创建

一,SSL简介SSL是Secure Socket Layer(安全套接层协议)的缩写,可以在Internet上提供秘密性传输。Netscape公司在推出第一个Web浏览器的同时,提出了SSL协议标准。其目标是保证两个应用间通信的保密性和可靠性,可在服务器…

《算法基础:打开算法之门》一导读

前言 Algorithms Unlocked计算机是如何解决问题的呢?小小的GPS是如何只在几秒钟内就从无数条可能路径中找出到达目的地的最快捷路径的呢?在网上购物时,又如何防止他人窃取你的信用卡账号呢?解决这些问题,以及大量其他问…

Java_DES 加密和解密源码

Java密码学结构设计遵循两个原则: 1) 算法的独立性和可靠性。 2) 实现的独立性和相互作用性。 算法的独立性是通过定义密码服务类来获得。用户只需了解密码算法的概念,而不用去关心如何实现这些概念。实现的独立性和相互作用性通过密码服务提供器来实现。密码服务提供器是实现一…

格密码基础:对偶格(超全面)

目录

一. 对偶格的格点

1.1 基本定义

1.2 对偶格的例子

1.3 对偶格的图形理解

二. 对偶格的格基

2.1 基本定义

2.2 对偶格的格基证明

三. 对偶格的行列式

3.1 满秩格

3.2 非满秩格

四. 重复对偶格

五. 对偶格的转移定理(transference theoremÿ…

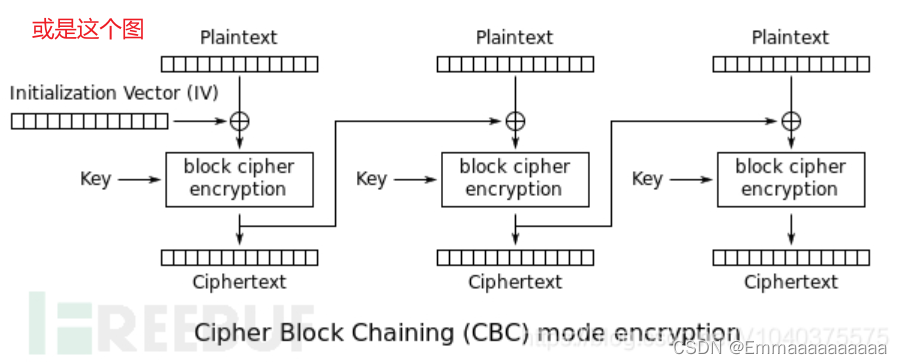

怎么防止数据重放攻击——CBC模式【密码学】(7)

目录 一、什么是CBC模式

二、初始化向量

三、异或运算

四、密钥少一位会有影响吗 一、什么是CBC模式 CBC模式中,明文分组在加密前,要与前一组的密文分组进行异或运算,异或运算的结果参与加密函数的运算。 每一个密文分组,都…

俄国防部组建信息作战部队 应对西方网络-心理攻击

随着俄罗斯与西方在网络空间的博弈日趋激烈,特别在2018年俄总统大选临近的大背景下,西方国家针对俄罗斯的网络和信息/心理攻击日益增多。为此,俄罗斯加强网络和信息安全建设。2016年底,修订颁布新版《俄罗斯联邦信息安全学说》。2…

密码学—Kasiski测试法Python程序

Kasiski

Kasiski是辅助破解Vigenere的前提工作,Kasiski是猜测加密者使用Vigenere密码体系的密钥的长度,Kasiski只是猜测长度而已,所以说是辅助破解Vigenere 若密文中出现两个相同的密文段(密文段的长度m>2),则它们对应的明文&…

密码学基础篇----密码学的加解密

认识密码学

什么是密码

密码简单来说就是用不是我们所熟悉的,不能马上识别的符号来代替的信息。 大概过程就是这样

密码学的发展史

古典密码学(1949年之前)

主要特点:数据的安全基于算法的保密。 密码编码方式简单࿰…

Java加密技术(一)——BASE64与单向加密算法MD5SHAMAC

为什么80%的码农都做不了架构师?>>> 加密解密,曾经是我一个毕业设计的重要组件。在工作了多年以后回想当时那个加密、解密算法,实在是太单纯了。 言归正传,这里我们主要描述Java已经实现的一些加密解密算法࿰…

正定矩阵在格密码中的应用(知识铺垫)

目录

一. 写在前面

二. 最小值点

三. 二次型结构

四. 正定与非正定讨论

4.1 对参数a的要求

4.2 对参数c的要求

4.3 对参数b的要求

五. 最小值,最大值与奇异值

5.1 正定型(positive definite)

5.2 负定型(negative defin…

【现代密码学基础】详解完美安全与不可区分安全

目录

一. 介绍

二. 不可区分性试验

三. 不可区分性与完美安全

四. 例题

五. 小结 一. 介绍

敌手完美不可区分,英文写做perfect adversarial indistinguishability,其中adversarial经常被省略不写,在密码学的论文中经常被简称为IND安全。…

影响互联网50人揭晓 Ajax技术发明人排第49位

《PC World》日前评选出了影响全球互联网的50名人。以下是具体的排名情况: 第一:Google联合创始人拉里佩奇与塞吉布林,以及公司首席执行官埃里克施密特; 第二:苹果首席执行官史蒂夫乔布斯; 第三:…

Internet History, Technology and Security (Week⑨)

Week ⑨ We are now on the second to last week of the class and finishing up our look at Internet Security. You can also see the final exam and its due date. The due date of the final exam signals the end of the class. This week, we’ll be covering web secu…

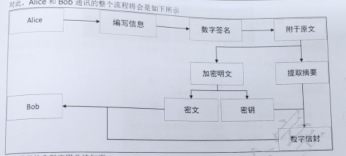

一款数据加密共享与签名方案

最近在研究区块链的时候关注了一下加密技术,小有心得,于是设计了一款数据加密共享与签名的方案,希望能够为做电子合同,数据存证,数据共享的朋友有所帮助吧。 业务场景 一、电子合同 Alice和Bob需要签订一个合同&#x…

实验三 敏捷开发与XP实践 实验报告 20162305李昱兴

实验三 敏捷开发与XP实践 实验报告 20162305 一、什么是敏捷开发与XP 敏捷开发(Agile Development)是一种以人为核心、迭代、循序渐进的开发方法。敏捷开发以用户的需求进化为核心,采用迭代、循序渐进的方法进行软件开发。在敏捷开发中&#…

buu [BJDCTF2020]rsa_output 1 SameMod 1

[BJDCTF2020]rsa_output 1:

题目描述:

{210583393373542878475341075446136053050154410905089240941988166912191033995268001128024163830889952539088574602667269256158268953033778016148293640346244751958599979431463055883159391307774504851…

C#中求SHA224哈希值

C#中求SHA224哈希值C#里提供了许多开发库,包括了有关密码学需要用到的算法。今天帮别人写了个很简单的小程序,这里让需要的人参考参考:SHA224是SHA256结果中的前28字节的内容。 using System.Security.Cryptography;//---------------------…

【密码学】RSA算法原理

RSA算法是一种非对称密码算法,所谓非对称,就是指该算法需要一对密钥,使用其中一个加密,则需要用另一个才能解密。RSA的算法涉及三个参数,n、e1、e2。其中,n是两个大质数p、q的积,n的二进制表示时…

探讨UUID和Secrets:确保唯一性与数据安全的利器

😀前言 在现代软件开发中,唯一标识符(UUID)和机密信息的处理是至关重要的。UUID是用于唯一标识数据记录和对象的128位值,确保了全球范围内的唯一性。同时,Python的secrets模块为处理机密信息提供了强大的随…

SSL/TLS部署最佳实践

2019独角兽企业重金招聘Python工程师标准>>> 原文:

https://www.ssllabs.com/downloads/SSL_TLS_Deployment_Best_Practices_1.3.pdf译者: Shawn the R0ck,(后面校正的自己加到后面)SSL/TLS部署最佳实践

作者:Ivan Ristić

versio…

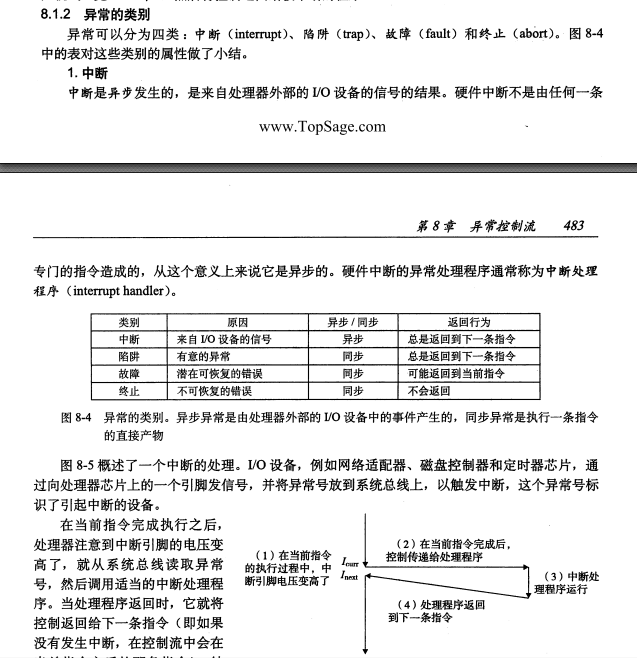

中断门、陷阱门、调用门、任务门

在nt平台下,普通应用程序运行在ring3下,操作系统运行于ring0。如果在程序中需要执行一些特权指令的话,程序必须转入到ring0。由于用户程序执行特权指令可能会破坏系统资源,故出于保护和稳定的目的,操作系统通过“门”机…

密码学中的Hash函数

目录

一. 介绍

二. hash函数的五个基本性质

(1)压缩性

(2)正向计算简单性

(3)逆向计算困难性

(4)弱无碰撞性

(&…

刚看到的消息,MD5居然被破解了~~~

详细请见:密码学领域重大发现:山东大学王小云教授成功破解MD5简述:2004年8月17日的美国加州圣巴巴拉,正在召开的国际密码学会议(Crypto’2004)安排了三场关于杂凑函数的特别报告。在国际著名密码学家Eli Bi…

RSA和DES算法的优缺点、比较

RSA和DES算法的优缺点、比较

DES算法:

优点:密钥较短,加密处理简单,加解密速度快,适用于加密大量数据的场合。

缺点:密钥单一,不能由其中一个密钥推导出另一zd个密钥。 DES全称为Data Encryp…

加密方法与HTTPS 原理详解

一:加密方法: 1,对称加密 AES,3DES,DES等,适合做大量数据或数据文件的加解密。 2,非对称加密 如RSA,Rabin。公钥加密,私钥解密。对大数据量进行加解密时性能较低。 二:https 下面是拷来的&#…

Dokcer常用命令

1.查看docker版本

docker -v2.查看docker镜像

sudo docker images3.运行名为ubuntu-puf的镜像

sudo docker run -itd --name ubuntu-puf ubuntu4.进入名为ubuntu-puf的ubuntu镜像

sudo docker exec -it ubuntu-puf /bin/bash5.遇到启动错误时"The container name xxx …

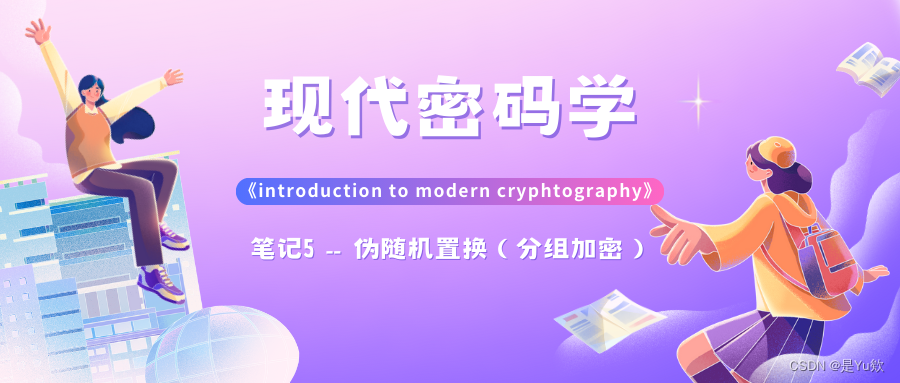

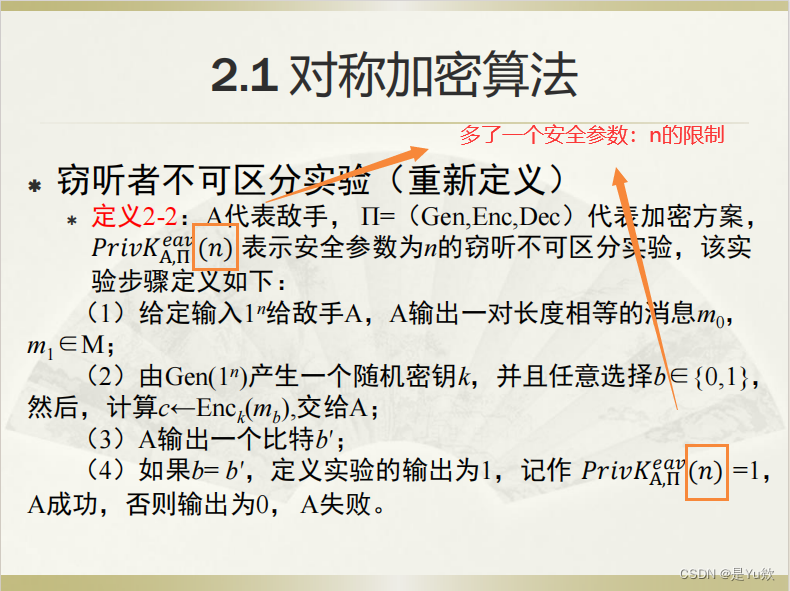

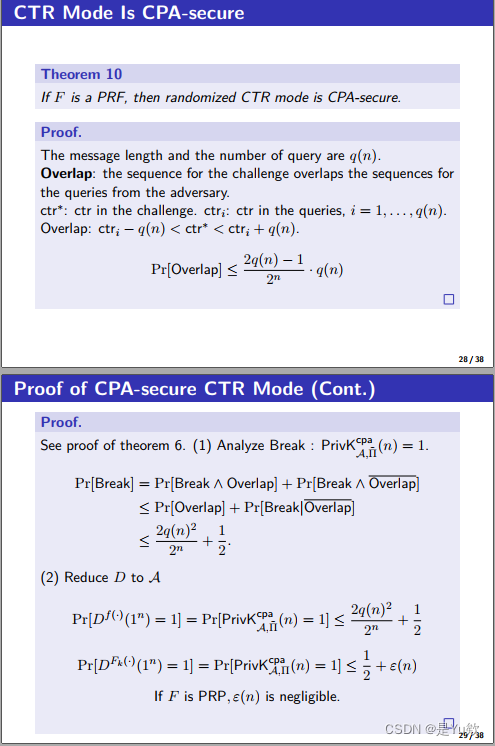

【现代密码学】笔记5--伪随机置换(分组加密)《introduction to modern cryphtography》

【现代密码学】笔记5--伪随机置换(分组加密)《introduction to modern cryphtography》 写在最前面5 伪随机排列实践构造(块密码/分组密码) 写在最前面

主要在 哈工大密码学课程 张宇老师课件 的基础上学习记录笔记。

内容补充&…

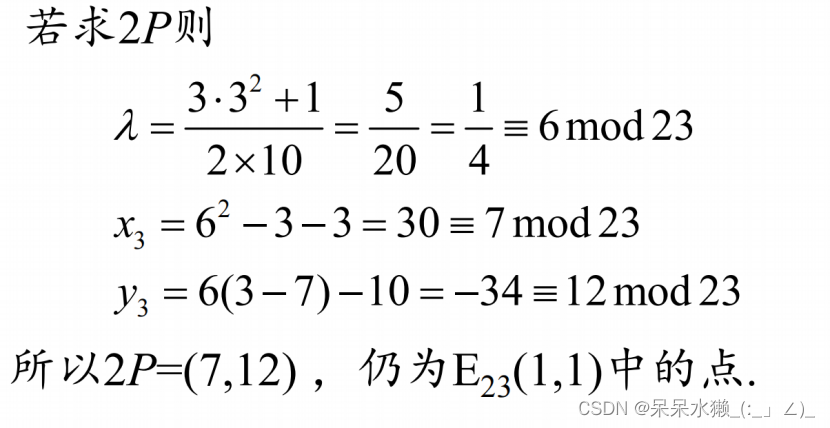

ECC加密算法详解+python实现

一.前言

目前比较受欢迎的加密算法一共存在两种,一种是基于大整数因子分解问题(IFP)的RSA算法和基于椭圆曲线上离散对数计算问题(ECDLP)的ECC算法。之前对RSA算法进行过很详细的讲解,但是ECC加密算法还没有…

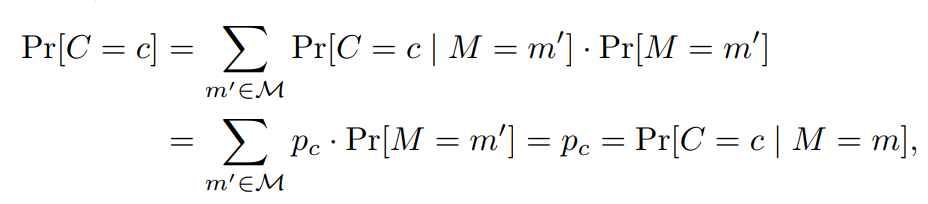

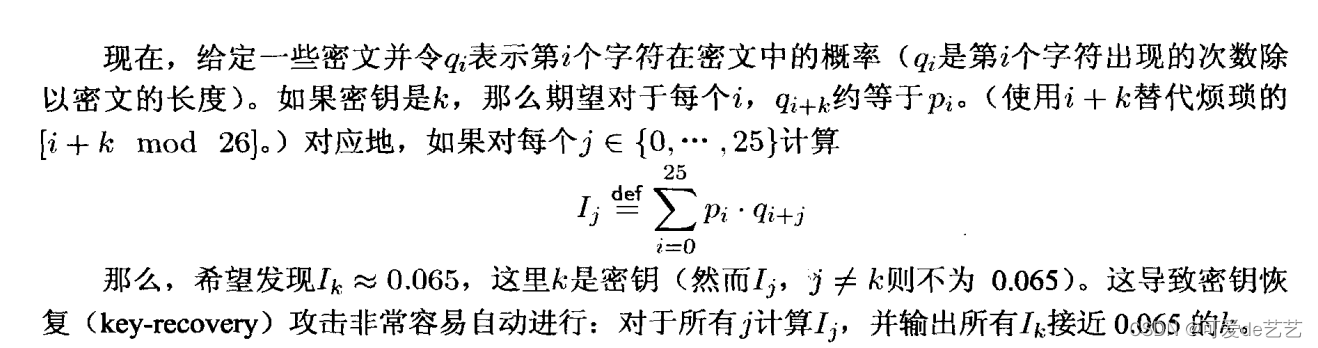

现代密码学基础(2)

目录

一. 介绍

二. 举例:移位密码

(1)密文概率

(2)明文概率

三. 举例:多字母的移位密码

四. 完美安全

五. 举例:双子母的移位密码

六. 从密文角度看完美安全

七. 完美保密性质 一. 介绍…

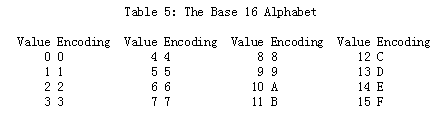

【网络安全】【密码学】常见数据加(解)密算法及Python实现(一)

一、Base64编码

1、算法简介

Base64是一种常见的编(解)码方法,用于传输少量二进制数据。该编码方式较为简短,并不具有可读性,对敏感数据可以起到较好的保护作用。

2、Python实现(调库)

&…

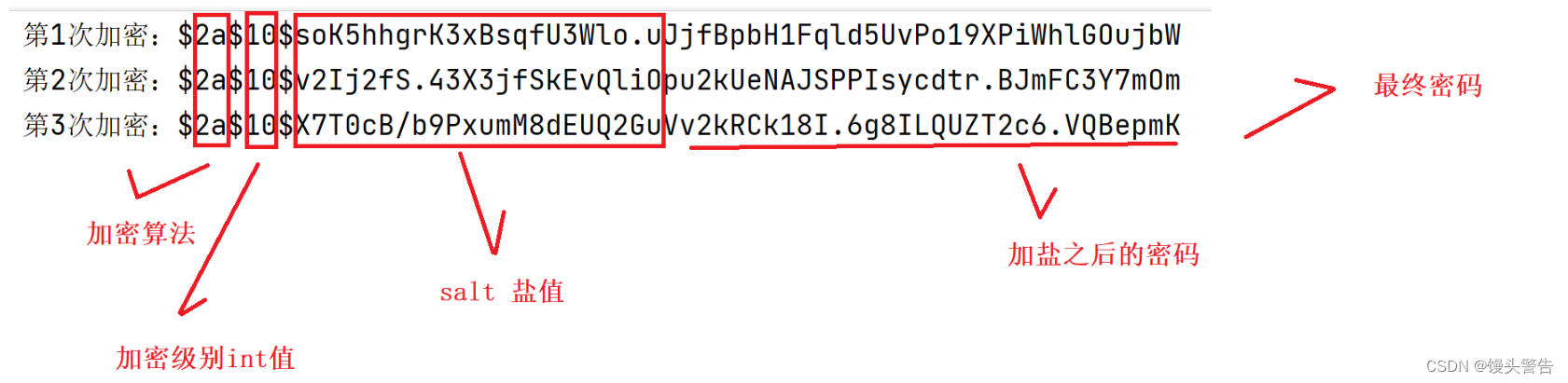

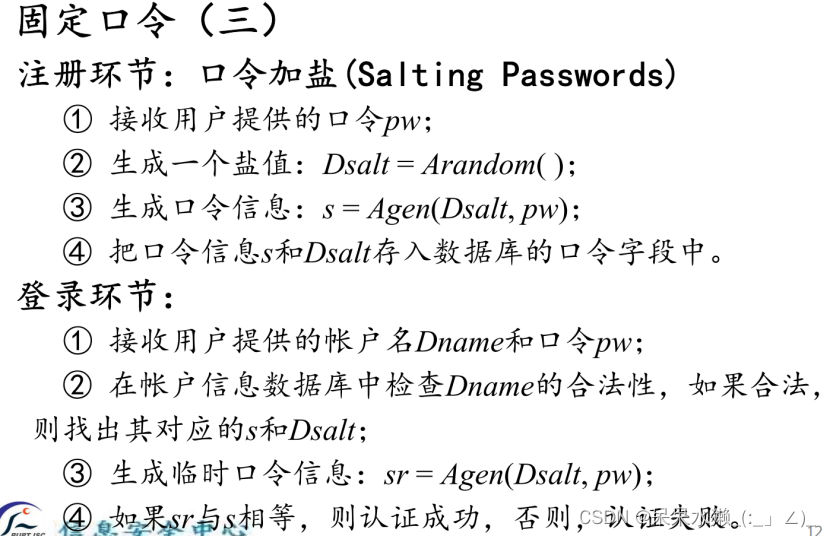

博客系统中的加盐算法

目录

一、为什么要对密码进行加盐加密?

1、明文

2、传统的 MD5

二、加盐加密

1、加盐算法实现思路

2、加盐算法解密思路 3、加盐算法代码实现

三、使用 Spring Security 加盐

1、引入 Spring Security 框架

2、排除 Spring Security 的自动加载

3、调用 S…

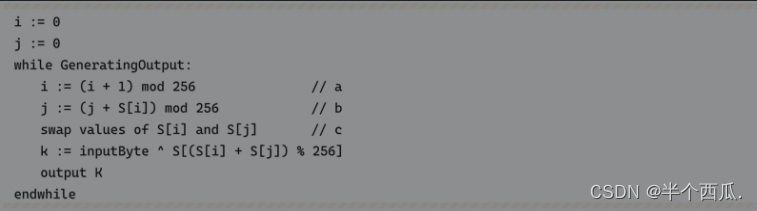

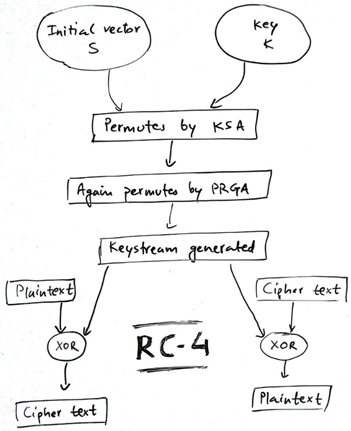

CRYPTO现代密码学学习

CRYPTO现代密码学学习 RC4 加密算法RSA加密解密DES加密解密详解密钥的生成密文的生成 RC4 加密算法

简单介绍:RC4加密算法是一种对称加密算法,加密和解密使用同一个函数 初始化分为以下几个步骤

初始化存储0-255字节的Sbox(其实就是一个数组)填充key到…

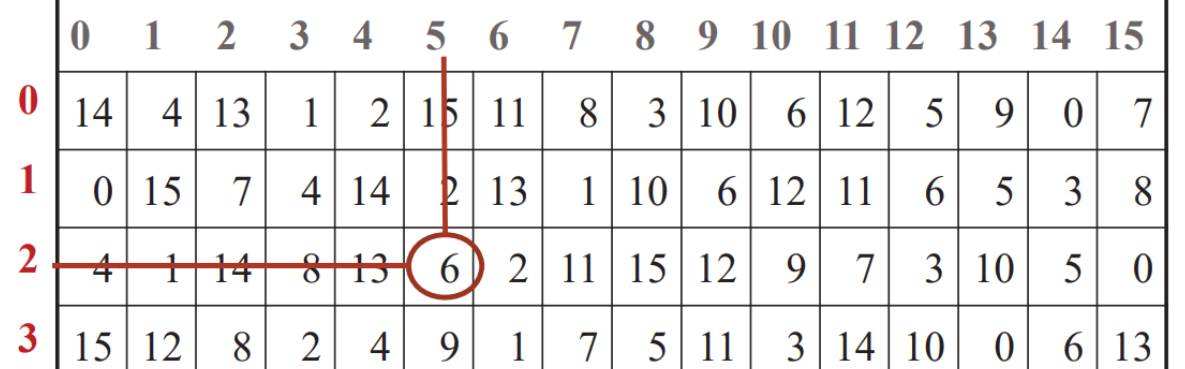

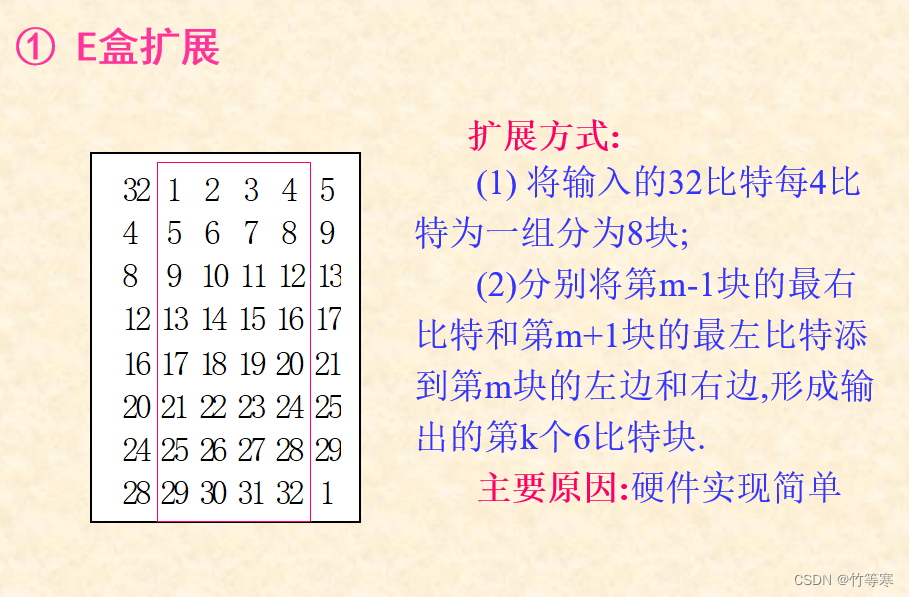

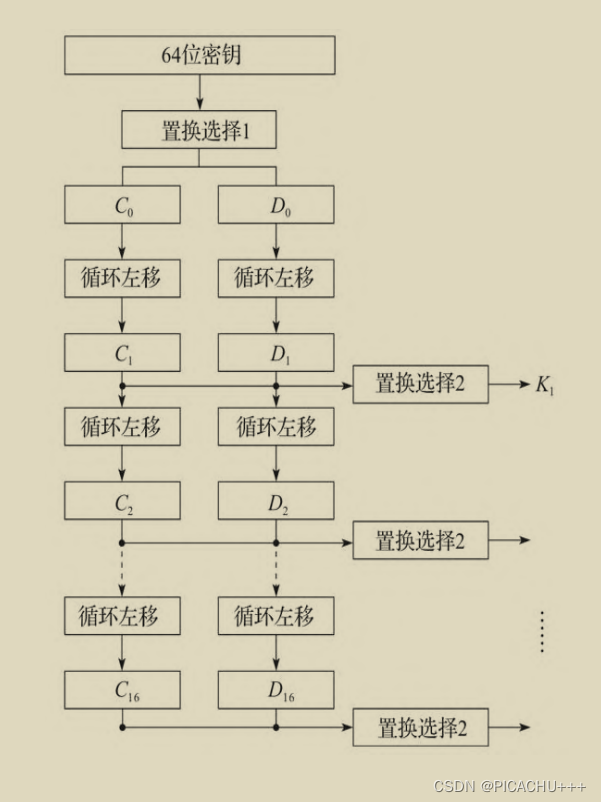

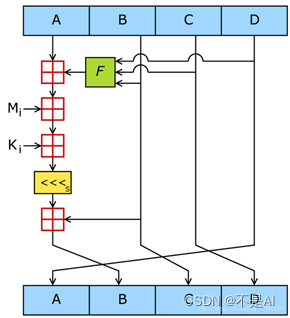

密码学—DES加密算法

文章目录 DES流程DES细节生成密钥DES加密E盒扩展S盒替换P盒置换 DES流程

因为DES是对比特流进行加密的,所以信息在加密之前先转为二进制比特流 1:生成16把密钥 只取给出的密钥比特流中64位,不够64则补0对64位进行PC1表置换,64位进…

[密码学][ecc]secp256k1

secp256k1 is the elliptic curve used in Bitcoin’s public key cryptography. It is defined by the equation y^2 x^3 7 and is based on the finite field mathematics. The “secp” in secp256k1 stands for “Standards for Efficient Cryptography” and “256” re…

x-cmd pkg | openssl - 密码学开源工具集

目录 简介首次用户技术特点竞品分析进一步阅读 简介

OpenSSL 是一个开源的密码库和 SSL/TLS 协议实现,它提供了一组密码学工具和加密功能,用于保护数据通信的安全性。项目发展历史可以追溯到 1998 年,源自 Eric A. Young 和 Tim J. Hudson 开…

基于C语言的UTF-8中英文替换密码设计

简要说明 本设计为湖南大学密码学的一次课程作业设计。非作业目的可随意引用。 由于本人初次接触密码学,本设计可能存在问题以及漏洞。若发现望指出。 GitHub : https://github.com/He11oLiu/SubstitutionCipher 中文utf-8 简单偏移替换密码 初次尝试 中文utf-8的读…

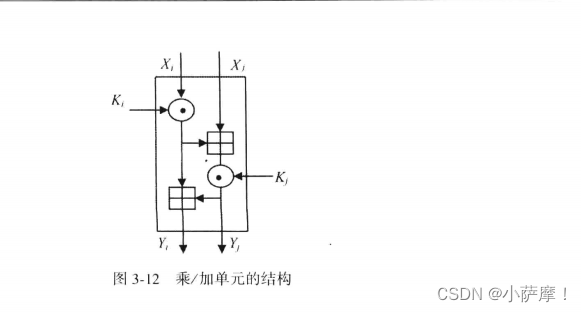

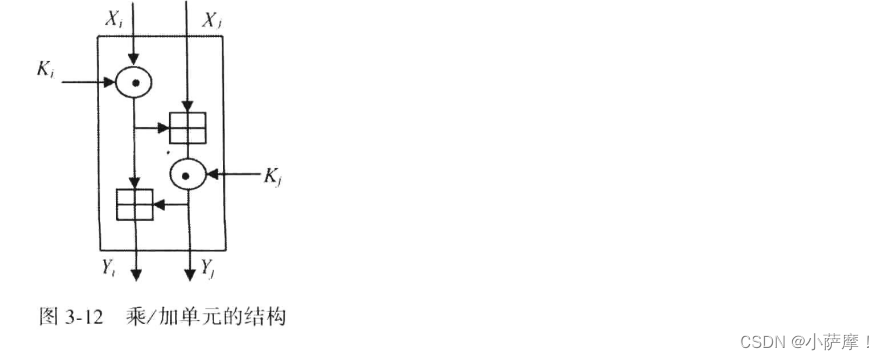

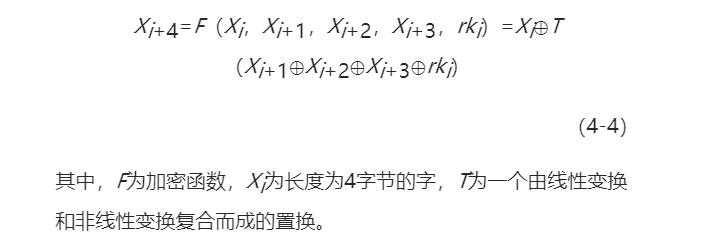

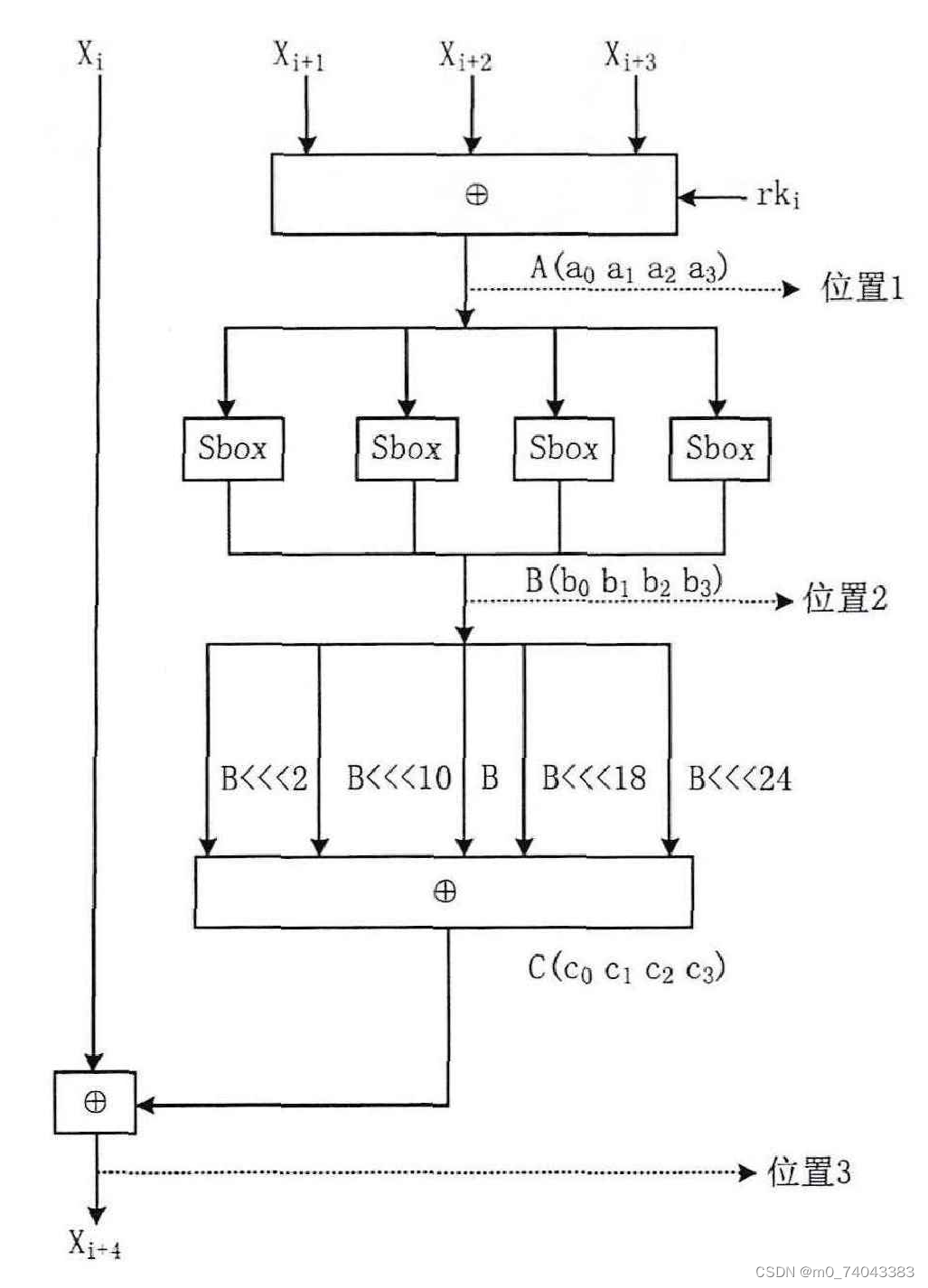

【密码学】第三章、分组密码

DES、IDEA、AES、SM4

1、分组密码定义(按照五个组成部分答)

密钥空间:属于对称加密算法kekd明密文空间:将明文划分为m比特的组,每一块依次进行加密加解密算法:由key决定一个明文到密文的可逆映射

2、发展…

2018-2019-2 20175310 实验四《Android程序设计》实验报告

2018-2019-2 20175310 实验四《Android程序设计》实验报告 一、实验步骤及内容 (一)、Android程序设计-1 题目要求: Android Studio的安装测试: 参考《Java和Android开发学习指南(第二版)(EPUBIT,Java for Android 2nd)》第二十四…

Java 随机数比较和分析

概况: 本文概述2种jdk的随机数实现方式,旨在了解其运行机理。并得出运行效率比较。但这2种随机数生成还是会存在一定安全风险(伪随机数有可能会被猜出随机序列),最后还给出另一种相对更安全的随机数产生方式。附录还给…

【密码学引论】分组密码

第三章 分组密码

DES、IDEA、AES、SM4 1、分组密码定义(按照五个组成部分答)

密钥空间:属于对称加密算法kekd明密文空间:将明文划分为m比特的组,每一块依次进行加密加解密算法:由key决定一个明文到密文的…

JAVA上加密算法的实现用例MD5/SHA1,DSA,DESede/DES,Diffie-Hellman的使用(转)

源文作者王辉第1章基础知识 1.1. 单钥密码体制 单钥密码体制是一种传统的加密算法,是指信息的发送方和接收方共同使用同一把密钥进行加解密。 通常,使用的加密算法比较简便高效,密钥简短,加解密速度快,破译极其困难。但是加密的安全性依靠密钥…

基于格攻击的密钥恢复方法

本篇博文介绍针对椭圆曲线签名算法的基于格攻击的密钥恢复方法,本研究将这种方法应用于椭圆曲线签名算法。针对椭圆曲线算法的攻击研究一般主要集中于算法的两个运算阶段,即标量乘阶段和组合阶段。对于椭圆曲线签名算法,针对标量乘阶段的攻击…

【信息安全原理】——传输层安全(学习笔记)

📖 前言:为保证网络应用,特别是应用广泛的Web应用数据传输的安全性(机密性、完整性和真实性),可以在多个网络层次上采取安全措施。本篇主要介绍传输层提供应用数据安全传输服务的协议,包括&…

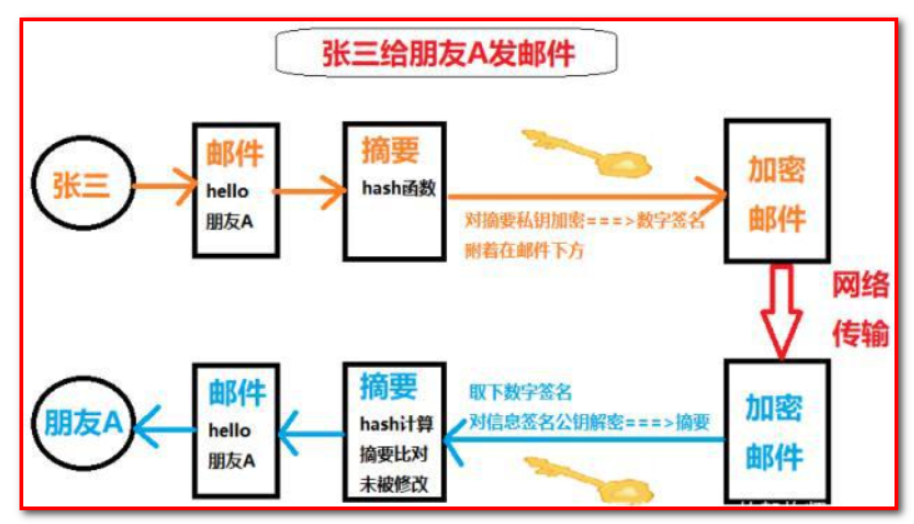

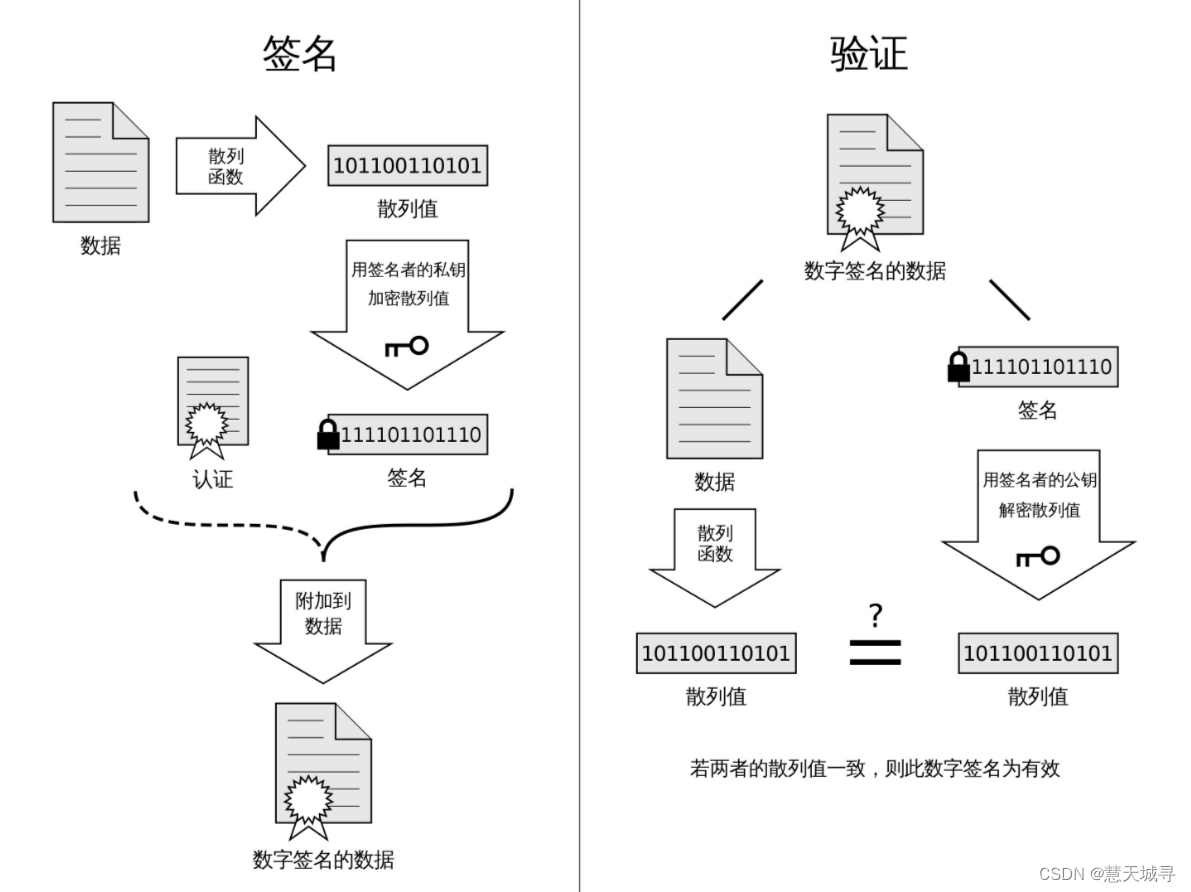

Java密码学之数字签名

密码系统是加密技术及其附带基础工具的实现,以提供信息安全服务。基本密码系统的各种组件是明文,加密算法,密文,解密算法,加密密钥和解密密钥。其中加密密钥和解密密钥是:

加密密钥是发件人已知的值。发送…

buuctf crypto 【[HDCTF2019]basic rsa】解题记录

1.打开文件 2.套用脚本

import random from binascii import a2b_hex,b2a_hex p 262248800182277040650192055439906580479 q 262854994239322828547925595487519915551 n p * q def multiplicative_inversr(a,b): x 0 y 1 lx 1 ly 0 oa a ob…

密码学基础篇----密码算法

凯撒密码

凯撒密码就是一种替换密码,将字表中的一个字符用另一个字符替换,通过将当前字母平移 n 位后得到新的字符就完成了一次加密。 解密的话就在再平移回去就好了。看着就不安全,但这毕竟是早期的密码算法。 词频就是每个字母使用的频率&…

SM2签名与验证过程

1. SM2基本介绍

SM2算法定义了两条椭圆曲线,一条基于F上的素域曲线,一条基于F(2^m)上的拓域曲线,目前使用最多的曲线为素域曲线,本文介绍的算法基于素域曲线上的运算,素域曲线方程定义如下: y 2 − x 3 …

【PHP】对称加密算法 AES-256-GCM 代码示例

前言

下面介绍在PHP代码中,如何对数据进行 AES-256-GCM 加密和解密。我们可以使用 openssl 和 sodium 扩展来实现加密,它们都支持 AES-256-GCM 算法,下面将给出两种扩展的代码示例。

环境

PHP 7.3

一、使用openssl扩展

<?phpfunctio…

openssl+EVP详解

EVP(Enveloped Public Key)是 OpenSSL 中用于提供对称加密、非对称加密和哈希功能的高级加密接口。EVP 库提供了一个抽象的加密框架,使得可以在不同的算法实现之间进行切换,而不需要改变应用程序的代码。以下是一些 EVP 开发的主要…

利用简易爬虫完成一道基础CTF题

利用简易爬虫完成一道基础CTF题 声明:本文主要写给新手,侧重于表现使用爬虫爬取页面并提交数据的大致过程,所以没有对一些东西解释的很详细,比如表单,post,get方法,感兴趣的可以私信或评论给我。…

谈一谈以太坊虚拟机EVM的缺陷与不足

首先,EVM的设计初衷是什么?它为什么被设计成目前我们看的样子呢?根据以太坊官方提供的设计原理说明,EVM的设计目标主要针对以下方面: 简单性(Simplicity)确定性(Determinism…

2月27日云栖精选夜读:如何用AR升级星巴克体验?阿里工程师祭出了“三板斧”...

去年年底,星巴克臻选咖啡烘焙工坊在上海开幕,这是全球第一家带有AR体验的新零售咖啡工坊。这项AR技术是由阿里人工智能实验室的X实验室研发,顾客可以通过AR一边喝着咖啡一边探险,感受星巴克咖啡烘焙、生产及煮制的全过程ÿ…

同态加密库Openfhe的介绍与安装

同态加密的基本概念

所谓的加密,其实是明文空间到密文空间的映射关系。明文空间里面的元素,叫做明文,是我们想要保护的信息,通常会含有一些特殊的信息。常见的明文有图像,视频、个人资料等等。明文空间里面的元素&…

干货 | 区块链快速通道:从技术原理到应用落地

作者:万云首席架构师兼产品总监李晨原文链接:http://mp.weixin.qq.com/s/snl...如需转载请联系万云官方微信:万云Wancloud 2018年开始,好像所有的人都在谈论区块链,资本、精英、草根不断进场投身到区块链的浪潮之中。在外围观望的…

深入理解 Golang 的 crypto/elliptic:椭圆曲线密码学的实践指南

深入理解 Golang 的 crypto/elliptic:椭圆曲线密码学的实践指南 引言crypto/elliptic 库概览基本使用教程高级应用案例性能与安全考量结论 引言

在当今数字时代,数据安全和加密技术成为了信息技术领域的重中之重。特别是在网络通信和数据存储领域&#…

OPENSSL生成SSL自签证书

OPENSSL生成SSL自签证书 目前,有许多重要的公网可以访问的网站系统(如网银系统)都在使用自签SSL证书,即自建PKI系统颁发的SSL证书,而不是部署支持浏览器的SSL证书。 支持浏览器的SSL证书无疑安全性是好的,但要收费(而且…

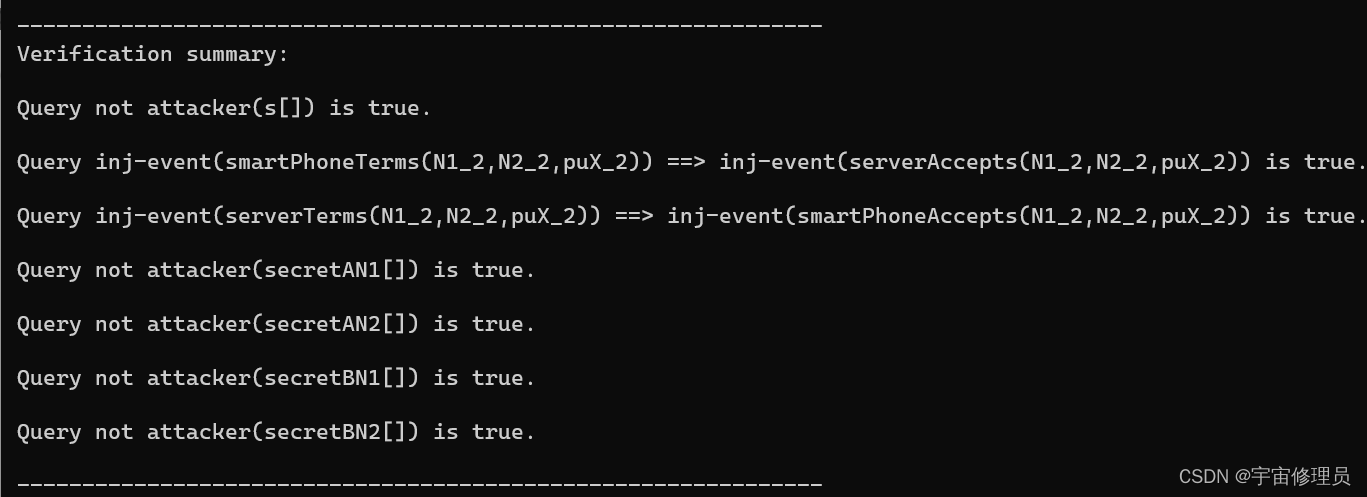

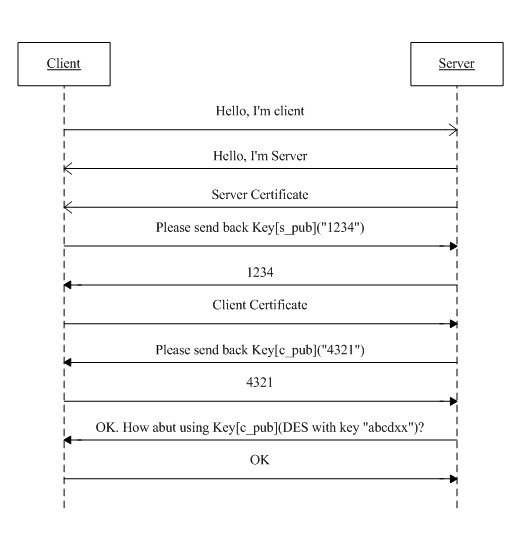

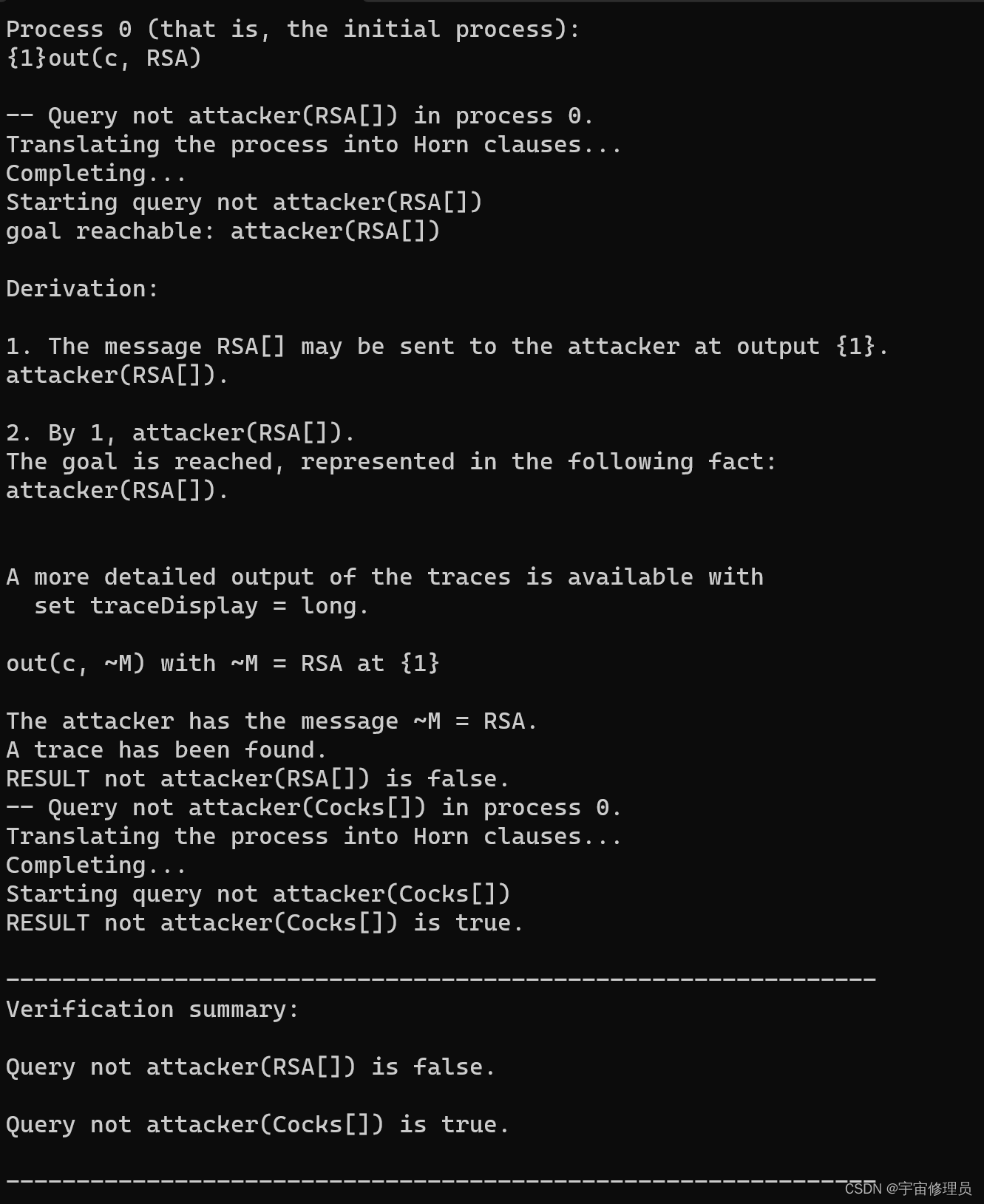

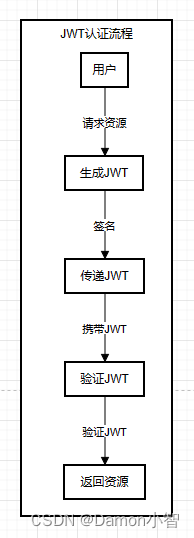

【proverif】proverif的语法3-认证协议的验证代码-案例分析

proverif-系列文章目录

【proverif】proverif的下载安装和初使用【proverif】proverif的语法1-解决中间人攻击-代码详解【proverif】proverif的语法2-各种密码原语的编码【proverif】proverif的语法3-认证协议的验证代码-案例分析 (本文) 文章目录 proverif-系列文章目录前言一…

亚数受邀参加“长三角G60科创走廊量子密码应用创新联盟(中心)”启动仪式

11月8日,在第六届中国国际进口博览会2023长三角G60科创走廊高质量发展要素对接大会上,亚数信息科技(上海)有限公司CEO翟新元作为密码企业代表之一受邀参加“长三角G60科创走廊量子密码应用创新联盟(中心)”…

区块链真的值得信任吗?

美国着名密码学家-布鲁斯施奈尔(Bruce Schneier)近日在WIRED上发文表示,信任并不能被算法与协议取代,他期盼人们去评估区块链是否真的改变了信任机制,或者只是在转移问题焦点? 我们有没有考量过「信任」运作的指标? Br…

15条软件开发黄金定律

与其他领域一样,软件开发领域也有一些非常有趣的定律。程序员、技术经理和架构师们经常在会议和聊天中提到它们。作为小白,我们常常只有点头附和的份,因为我们不希望让对方知道我们实际上根本不知道布鲁克、摩尔或者维斯都是什么人。

这些定律…

7.3模拟比赛解题报告

067.3 NOIP模拟赛 说明:本次考试3道题3个小时。 1、洛谷P1003 铺地毯codevs1134 铺地毯 题目描述 为了准备一个独特的颁奖典礼,组织者在会场的一片矩形区域(可看做是平面直角坐标系的第一象限)铺上一些矩形地毯。一共有 n 张地毯…

剖析 HTTPS 的设计思路

HTTPS(全称:Hyper Text Transfer Protocol over Secure Socket Layer ,安全的超文本传输协议),是以安全为目标的HTTP通道。即HTTP下加入SSL层,HTTPS的安全基础是SSL,因此加密的详细内容就需要SS…

分式理想 对偶群 对偶空间

参考文献:

Deitmar A. A first course in harmonic analysis[M]. 2005.Ideal quotient | encyclopedia article by TheFreeDictionaryFractional ideal | encyclopedia article by TheFreeDictionaryPontryagin duality | encyclopedia article by TheFreeDictiona…

阿里健康携手常州医联体 用区块链化解医疗“信息孤岛”困境

8月17日,阿里健康宣布与常州医联体区块链试点项目合作,将区块链技术应用于常州市医联体底层技术架构体系中,以解决长期困扰医疗机构的“信息孤岛”和数据安全问题。这是国内首个基于医疗场景实施的区块链解决方案。 据了解,该方案…

V神:BCH社区有真正的技术人才

上周五(4月12日),以太坊社区发展会议(ED9)在澳大利亚悉尼召开,Vitalik Buterin(V神)以及以太坊基金会其他四名成员在接受采访时分享了一些对于其它主流货币的看法,其中就…

SICTF-2023-Crypto

文章目录 古典大杂烩RadioMingTianPaoeasy_coppersmith签到题来咯!small_eeasy_math 古典大杂烩

题目描述:

🐩👃🐪🐼👅🐯🐩👈👇👭&a…

世界 图书 学科 分类

世界 图书 学科 分类 图书基本学科分为四种类型: 基础学科应用学科(各行业工程技术学科以及商学、工学、农学、林学等)新兴学科(电脑、马列主义、环保等)泛论学科(社会、信息)逻辑、伦理、美学、…

10大最具影响力人物

10大最具影响力人物入围名单(按首字拼音顺序排列):陈明杰,戴志康,韩少云,黄柳青,李开复,刘积仁,刘建国,史玉柱,王小云,杨勃,杨芙清,张亚勤,周鸿袆. 刘建国百度公司前CTO入 选理由:如果不是因为刘建国从百度辞职,很多人可能根本没有听说过这个名字。从这个带有浓厚时…

证书文件编码格式介绍

原文: http://blog.csdn.net/mycoolx/article/details/6730435 OpenSSL中虽然使用PEM作为基本的文件编码格式,但是,由于不同的对象其封装和标准格式不太一样,所以经常会导致读者产生迷惑。 一、数据编码格式 首先介绍一下ASN.1(Ab…

全同态加密正在改变行业游戏规则?

PrimiHub一款由密码学专家团队打造的开源隐私计算平台,专注于分享数据安全、密码学、联邦学习、同态加密等隐私计算领域的技术和内容。 隐私专业人士正在见证隐私技术的一场革命。新的隐私增强技术的出现和成熟是这场革命的一部分,这些技术允许数据使用和…

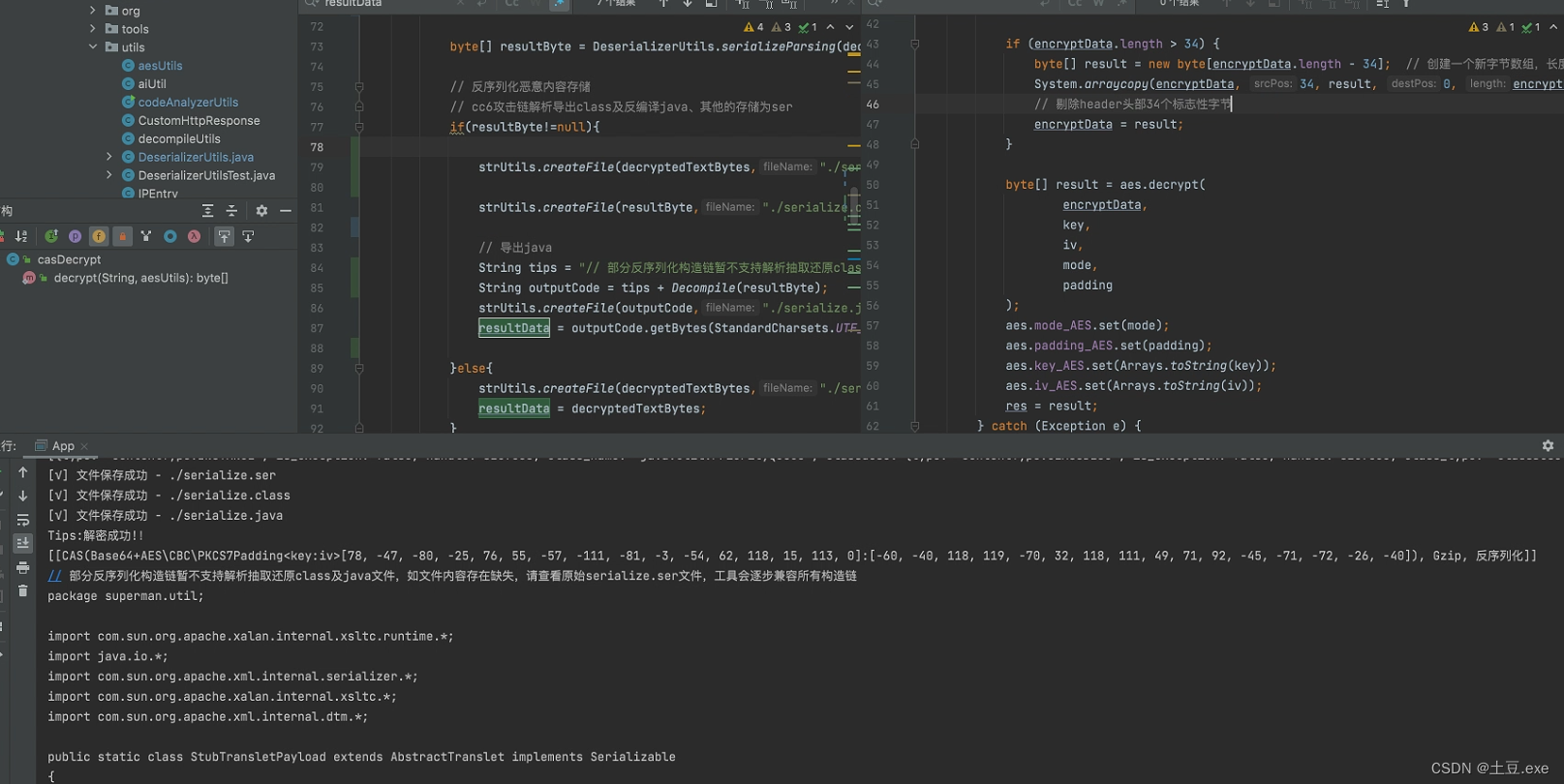

Apereo CAS反序列化漏洞中数据加解密研究

Apereo CAS反序列化漏洞中数据加解密研究 0x01、简介0x02、网上获取资料0x03、初步运行失败1、分析:2、Tips: 0x04、分析原因1、自己写解密算法 / 直接使用cas工程的相关jar包、java文件,调用解密函数2、为什么会解密失败? 0x05、…

我的隐私计算学习——国密SM2和国密SM4算法

此篇是我笔记目录里的安全保护技术(七),前篇可见:

隐私计算安全保护技术(一):我的隐私计算学习——混淆电路-CSDN博客

隐私计算安全保护技术(二):我的隐私计…

非对称加密--RSA原理浅析

来龙去脉 在1976年以前,所有的加密方法都是同一种模式:加密、解密使用同一种算法。在交互数据的时候,彼此通信的双方就必须将规则告诉对方,否则没法解密。那么加密和解密的规则(简称密钥),它保护…

区块链项目ICO评估模型

一哲奶奶: ICO项目很多,骗子很多,傻逼也多。 币圈新,阿猫阿狗利用信息势能差暴力敛财。 币圈牛鬼蛇神良莠不齐,有技术极客,也有睿智的投资新贵,也有龌龊的小混混。 传统行业个别潦倒的阿猫阿狗只…

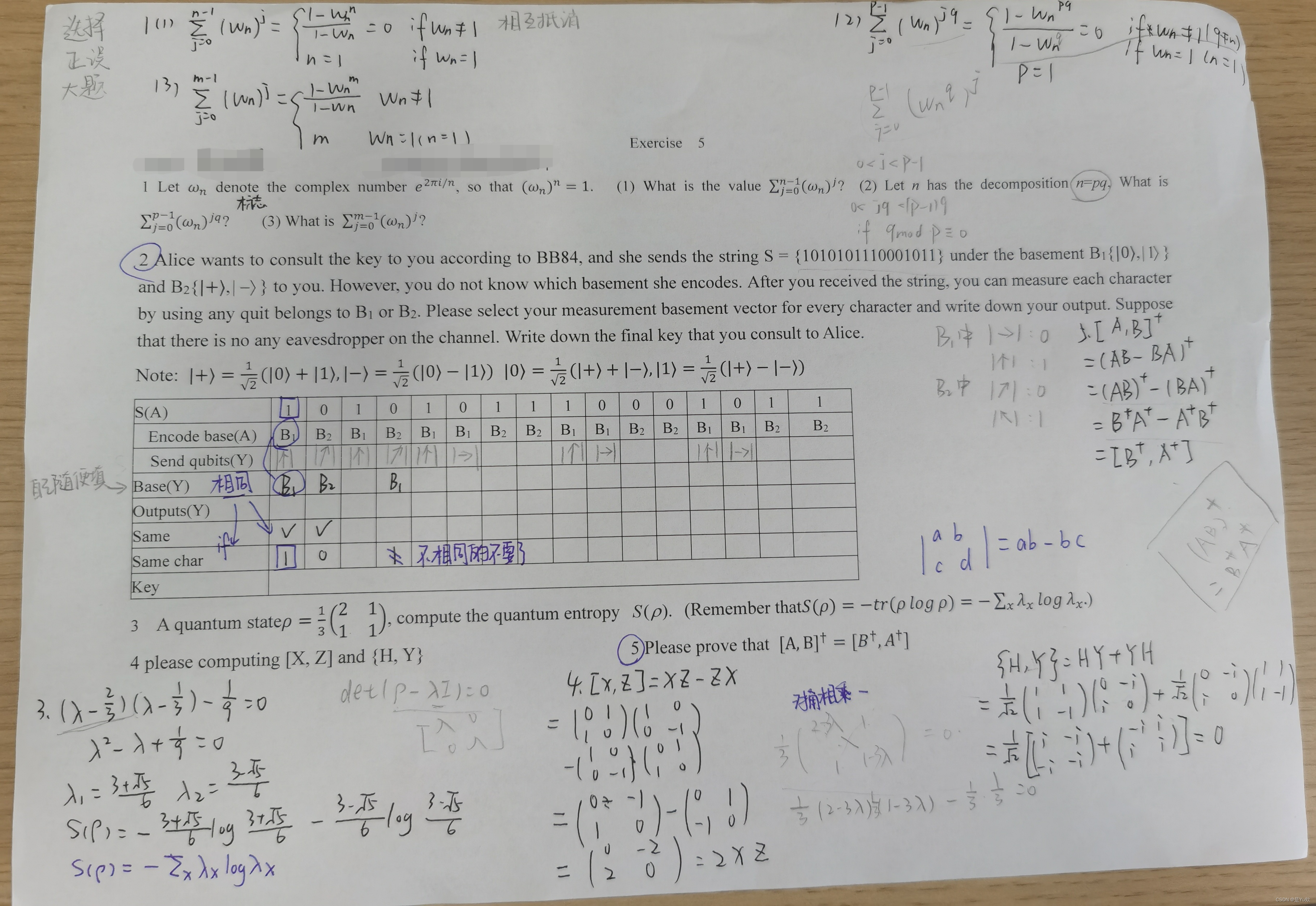

量子计算与量子密码(入门级)

量子计算与量子密码 写在最前面一些可能带来的有趣的知识和潜在的收获 1、Introduction导言四个特性不确定性(自由意志论)Indeterminism不确定性Uncertainty叠加原理(线性)superposition (linearity)纠缠entanglement 虚数的常见基本运算欧拉公式&#x…

buuctf crypto 【密码学的心声】解题记录

1.打开可以看到一个曲谱 2.看到曲谱中的提示埃塞克码可以想到ascii码,没有八可以联想到八进制,而八进制又对应着三位的二进制,然后写个脚本就好了

oct [111,114,157,166,145,123,145,143,165,162,151,164,171,126,145,162,171,115,165,143,…

【密评】商用密码应用安全性评估从业人员考核题库(十四)

商用密码应用安全性评估从业人员考核题库(十四) 国密局给的参考题库5000道只是基础题,后续更新完5000还会继续更其他高质量题库,持续学习,共同进步。 3251 单项选择题 根据GB/T 39786《信息安全技术 信息系统密码应用…

Java 密码学算法

Java 密码学算法 候捷老师在《 深入浅出MFC 2e(电子版)》中引用林语堂先生的一句话: 只用一样东西,不明白它的道理,实在不高明 只知道How,不知道Why,出了一点小问题时就无能为力了。我们课上鼓励大家在Linux下学习编程…

(转)几种经典的hash算法

计算理论中,没有Hash函数的说法,只有单向函数的说法。所谓的单向函数,是一个复杂的定义,大家可以去看计算理论或者密码学方面的数据。用“人 类”的语言描述单向函数就是:如果某个函数在给定输入的时候,很容…

CTF RSA入门及ctfshow easyrsa1-8 WP

2022.2.17更新: 强烈推荐去做风二西出的入门RSA题,萌新入门必备,B站还有视频讲解与直播。B站关注风二西即可。群聊659877682 题目可在https://gitee.com/fengerxi获取 百度有WP,这是我找到的https://www.cnblogs.com/sigenzhe/p/1…

安全加密与证书签发工具--openssl

写在前面:博客书写牢记5W1H法则:What,Why,When,Where,Who,How。本篇主要内容:● 安全协议● 数据安全问题及解决方案● 密钥算法及通讯过程● 使用OpenSSL命令行工具创建私有CA、签发…

你怕是对MD5算法有误解

大家常听到“MD5加密”、“对称加密”、“非对称加密”,那么MD5属于哪种加密算法?面试官问这样的问题,准是在给你挖坑。"MD5加密"纯属口嗨,MD5不是加密算法,是摘要算法。今天小码甲带大家梳理加密算法、摘要…

密码学算法都有哪些开源的库

有许多开源密码学库可供开发人员使用,这些库实现了各种密码学算法,以帮助开发安全的应用程序。以下是一些常见的开源密码学库:

OpenSSL: OpenSSL是一个广泛使用的密码学库,支持多种加密算法和协议,包括SSL/TLS、RSA、DSA、ECC、AES等。它提供了一组API,可用于加密、解密…

[ACM独立出版,有确定的ISBN号】第三届密码学、网络安全和通信技术国际会议(CNSCT 2024)

第三届密码学、网络安全和通信技术国际会议(CNSCT 2024)

2024 3rd International Conference on Cryptography, Network Security and Communication Technology

一、大会简介

随着互联网和网络应用的不断发展,网络安全在计算机科学中的地…

公钥密码/非对称密码:RSA、ElGamal、Diffie Hellman?LBC计算过程

目录

一、公钥密码

1.1、公钥密码特点

1.2、公钥密码解决的问题

1.3、公钥密码与私钥密码的区别

二、公钥密码原理 2.1、单向函数

2.2、RSA计算过程

2.2.1、RSA生成密钥

2.2.2、RSA加解密

2.3、公钥密码体制

三、RSA的安全性威胁

3.1、强力穷举密钥

3.2、数学攻击 …

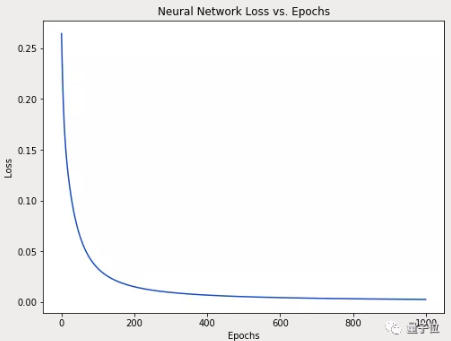

秒懂神经网络---震惊!!!神经网络原来可以这么简单!

秒懂神经网络---震惊!!!神经网络原来可以这么简单! 一、总结 一句话总结: 神经网络代码编写很容易:class方法 神经网络的思路也很容易:由输入到输出,只不过这个过程经过了一些优化 1…

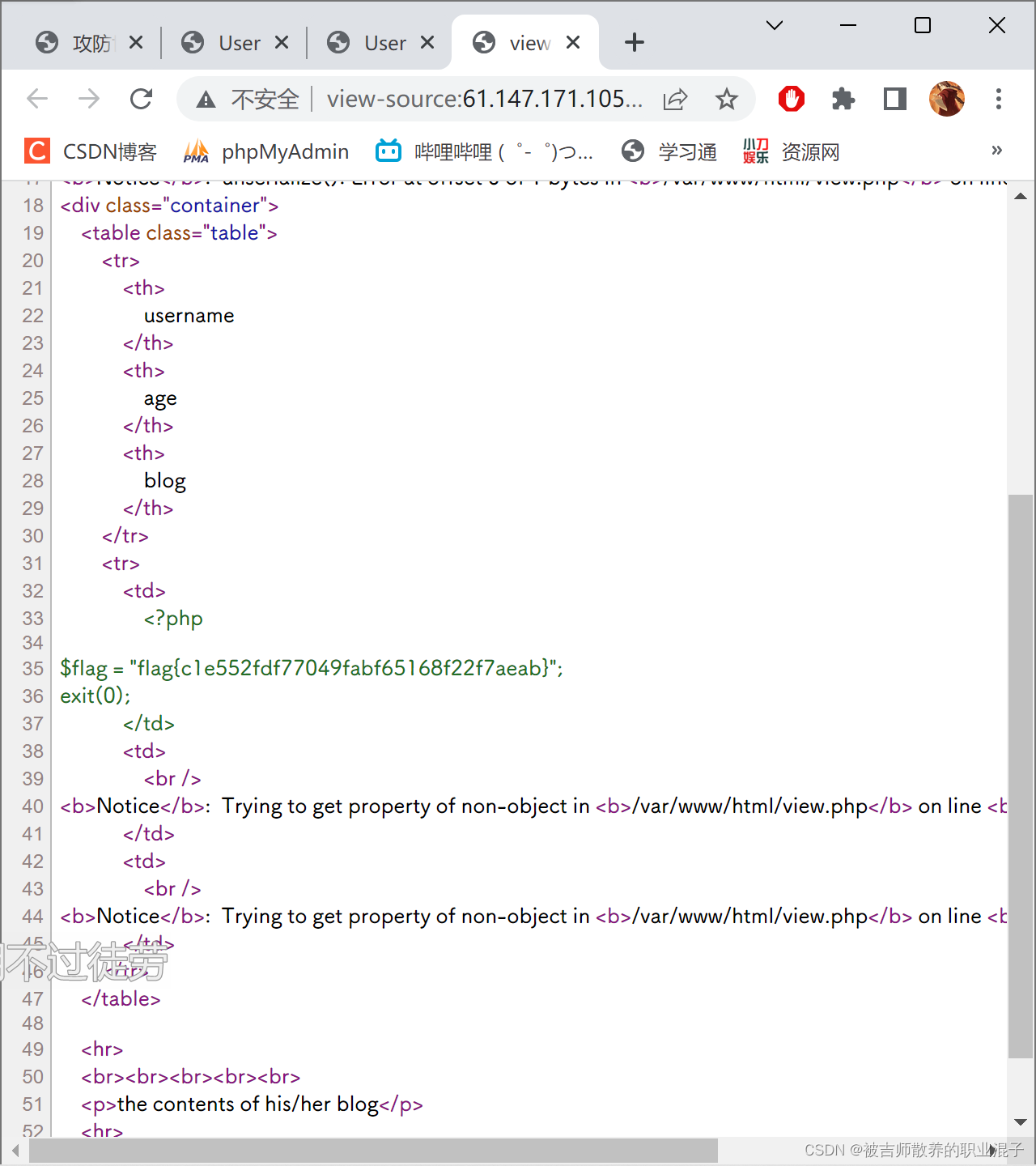

《CTF攻防世界web题》之茶壶我爱你(2)

前言 🍀作者简介:被吉师散养、喜欢前端、学过后端、练过CTF、玩过DOS、不喜欢java的不知名学生。 🍁个人主页:被吉师散养的职业混子 🫒文章目的:记录唯几我能做上的题 🍂相应专栏:CT…

buu [WUSTCTF2020]情书 1

题目描述: 题目分析:

翻译一下可知: 前提:用0、1、2、……枚举字母表25 使用RSA系统 加密:0156 0821 1616 0041 0140 2130 1616 0793 公钥:2537和13 私钥:2537和937 从提示可以得知 n 2537 , …

可鉴别加密工作模式-同时保护数据机密性和完整性(OCB、CCM、KeyWrap、EAX和GCM)第二部分

当算法用于同时保护数据的机密性和完整性时,应选取合适的可鉴别加密工作模式,例如OCB、CCM、KeyWrap、EAX和GCM等工作模式。以下总结来自GBT36624-2018国标文本(修改采用ISO/IEC 19772-2009)。 对于加密工作模式上篇(可…

承诺协议:定义 构造

文章目录 安全性定义方案构造基于 OWP 存在性基于 DL 假设基于 OWF 存在性基于 DDH 假设 总结 安全性定义

承诺协议(Commitment Scheme)是一个两阶段的两方协议。一方是承诺者(Committer) C C C,另一方是接收者&#…

密码学的100个基本概念

密码学的100个基本概念 一、密码学历史二、密码学基础三、分组密码四、序列密码五、哈希函数六、公钥密码七、数字签名八、密码协议九、密钥管理十、量子密码 密码学专栏较为系统的介绍了从传统密码到现代密码,以及量子密码的相关概念。该专栏主要参考了 Bruce Schn…

什么是 Schnorr 签名?

在密码学中,Schnorr 签名是由 Schnorr 签名算法生成的数字签名。

与大多数区块链不同,BTC自其早期以来基本保持不变,大多数升级都是有限的,并旨在增强网络的效率而不是功能。BTC协议的更新是非常罕见的,并且通常用于技…

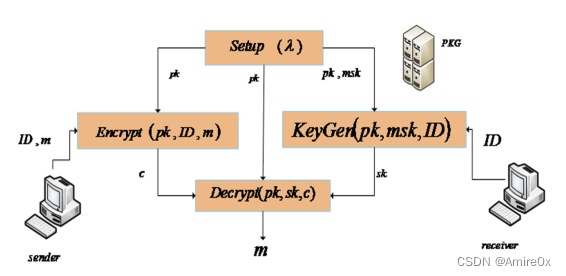

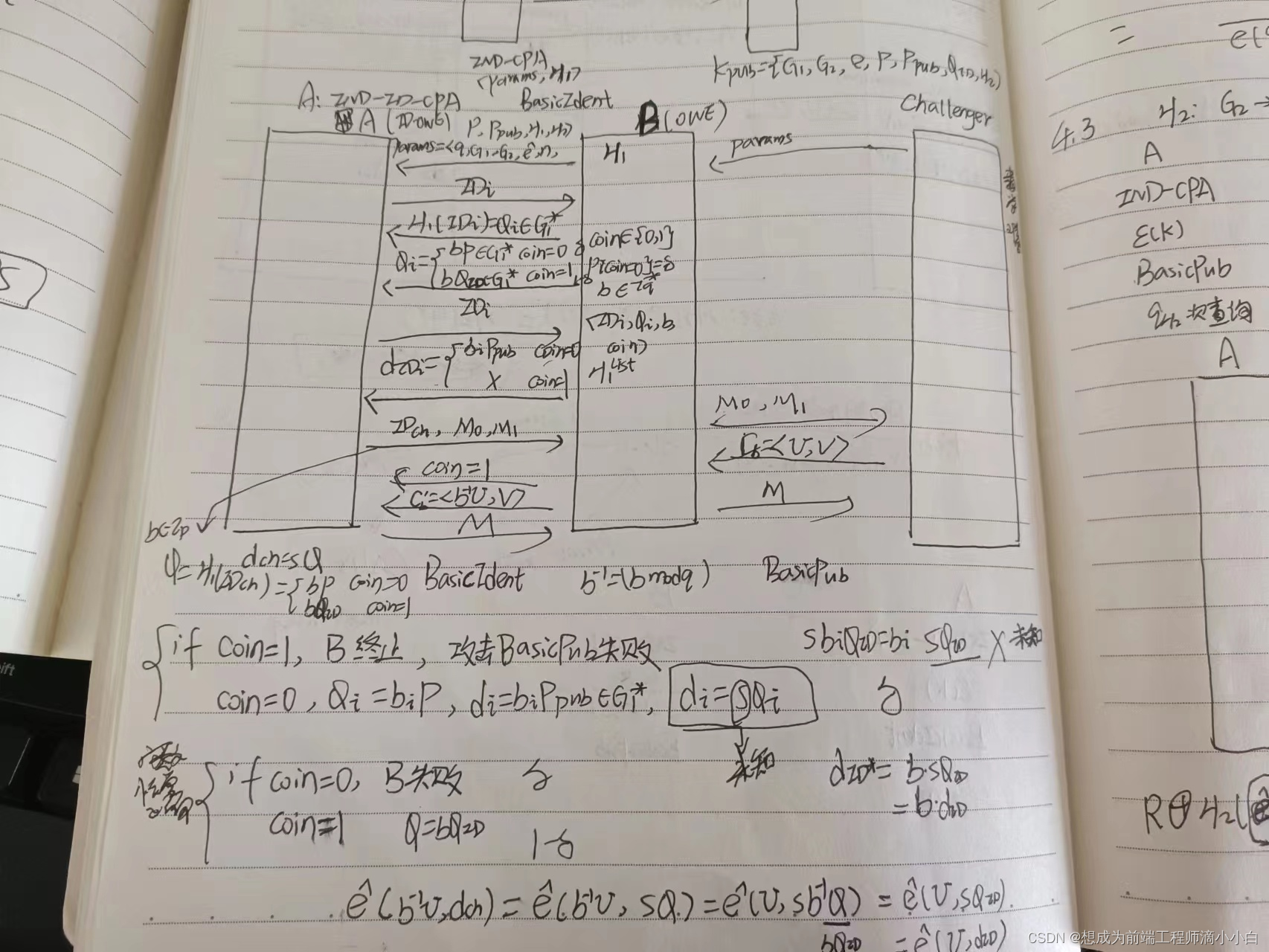

密码学安全性证明(二)Identity-Based Encryption from the Weil Pairing

IND-ID-CCA: IND-CPA: IND-ID-CPA: BasicIdent:

buu [AFCTF2018]MyOwnCBC 1

题目描述:

三份文件

#!/usr/bin/python2.7

# -*- coding: utf-8 -*-from Crypto.Cipher import AES

from Crypto.Random import random

from Crypto.Util.number import long_to_bytesdef MyOwnCBC(key, plain):if len(key)!32:return "error!"cipher_t…

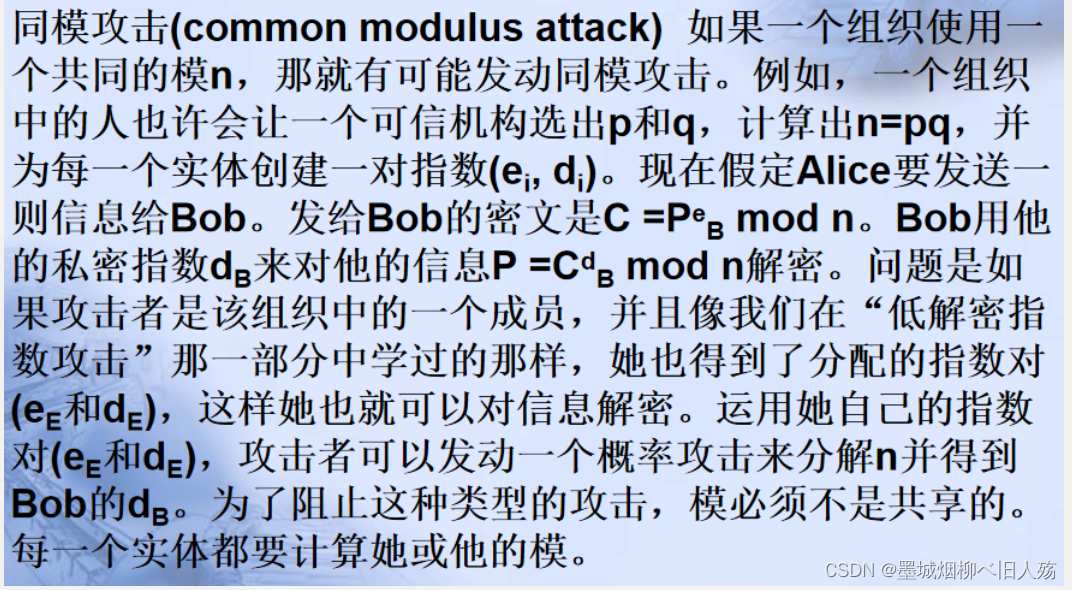

buu [NPUCTF2020]共 模 攻 击 1

题目描述:

task: hint: 题目分析: 先看hint(提示)这一部分,标题已经提示了是共模攻击,看到有e1,e2,c1,c2,n也可以想到是共模攻击,之后得到c,继续往下做 此时有点不知如何下手,e 256 并且 gcd(e // 4,p…

SCTF2023 Barter 复现

题目描述:

chal_sage部分:

from Crypto.Util.number import *

from random import *

from secrets import flagdef gen_random(seed, P, Q, r_list, times):s seedfor i in range(times):s int((s * P)[0])r int((s * Q)[0])r_list.append(r)return…

Branching Program(5-PBP)

参考文献:

Lee C Y. Representation of switching circuits by binary-decision programs[J]. The Bell System Technical Journal, 1959, 38(4): 985-999.Masek W J. A fast algorithm for the string editing problem and decision graph complexity[D]. Massach…

openssl 内存泄露排查

使用VS自带宏进行排查

#define _CRTDBG_MAP_ALLOC //此宏需要在之前<crtdbg.h> #include <crtdbg.h> 在代码的开头加上 _CrtSetDbgFlag(_CRTDBG_ALLOC_MEM_DF | _CRTDBG_LEAK_CHECK_DF); 这种方式只能定位到函数地址。

使用openssl自带的函数,开启内存…

密码模块物理攻击缓解技术GMT0084-2020

密码模块物理攻击是指攻击者通过破坏密码模块的物理结构或通过物理手段获取密码模块中的密钥信息,从而获得对密码模块的完全控制。这种攻击方式比较复杂,需要攻击者具备较高的技术水平和专业知识。 密码模块物理攻击主要包括以下几个方面: 侧…

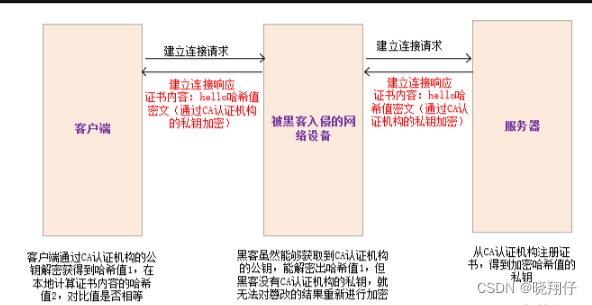

HTTPS 加密简析

1 前言 HTTPS采用的是对称加密和非对称加密的混合加密方法。 密码学知识可以查看我的这篇博客

CISSP考试要求里的“应用密码学”内容辅助记忆趣味串讲_晓翔仔的博客-CSDN博客

2.HTTPS加密过程 https在建立链接时是非对称加密,建立链接后是对称加密。 步骤1

客户端…

[NSSRound#11] 密码学个人赛

这个比赛没有参加,跟别人要了些数据跑一下,其实交互这东西基本上一样,跑通就行.

ez_enc

这题有点骗人,给了一堆AB串,一开始以为是培根密码,结果出来很乱.再看长度:192 应该就是01替换

a ABAABBBAABABAABBABABAABBABAAAABBABABABAAABAAABBAABBBBABBABBABBABABABAABBAABBABAA…

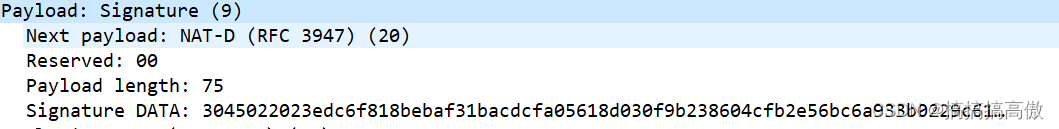

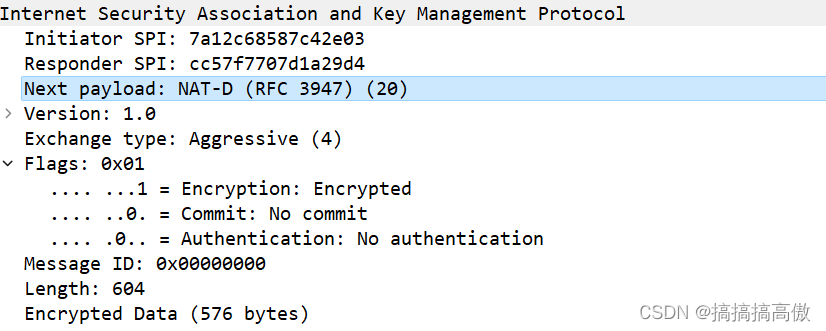

IPsec中IKE与ISAKMP过程分析(主模式-消息3)

IPsec中IKE与ISAKMP过程分析(主模式-消息1)_搞搞搞高傲的博客-CSDN博客 IPsec中IKE与ISAKMP过程分析(主模式-消息2)_搞搞搞高傲的博客-CSDN博客

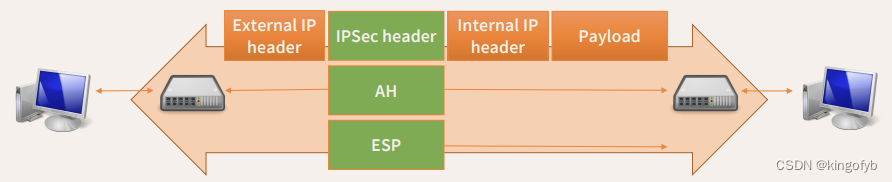

阶段目标过程消息IKE第一阶段建立一个ISAKMP SA实现通信双发的身份鉴别和密钥交换&…

IPsec IKE第一阶段主模式和野蛮模式

国密标准GMT 0022-2014 IPSec VPN 技术规范,IPsec IKE过程中交换类型的定义将主模式Main mode分配值为2,快速模式-quick mode分配值为32。标准中并没有提现分配值为4的交换类型。在实际应用中,IKE第一阶段经常会出现交换类型为4的情况&#x…

密码学:流密码.(对称密码)

密码学:流密码.

流密码(Stream Cipher)属于对称密码算法中的一种,其基本特征是加解密双方使用一串与明文长度相同的密钥流,与明文流组合来进行加解密密钥流通常是由某一确定状态的伪随机数发生器所产生的比特流,双方将伪随机数生…

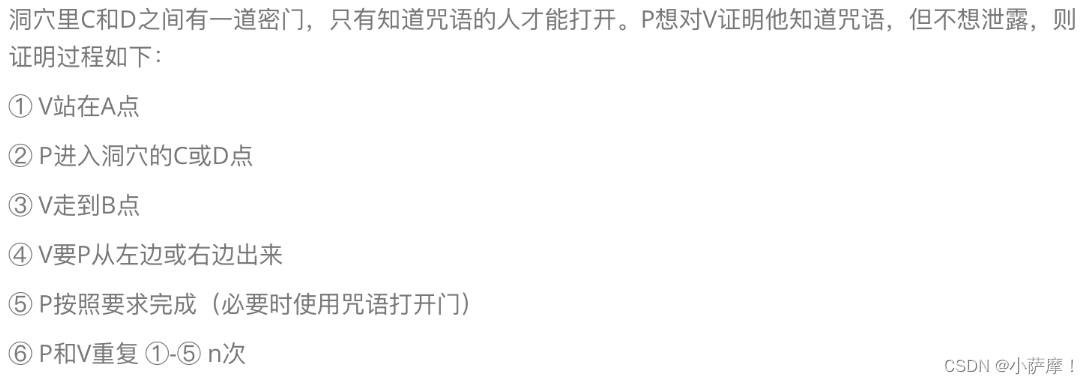

零知识证明:安全定义

之前在本科的课程仅仅略微介绍了下零知识证明,之后自学了一些相关内容,但不成体系。本学期跟着邓老师较为系统地学习了 ZKP,发现自己之前有很多的误解,临近期末整理下重要内容。

参考文献:

Goldreich O. Foundations…

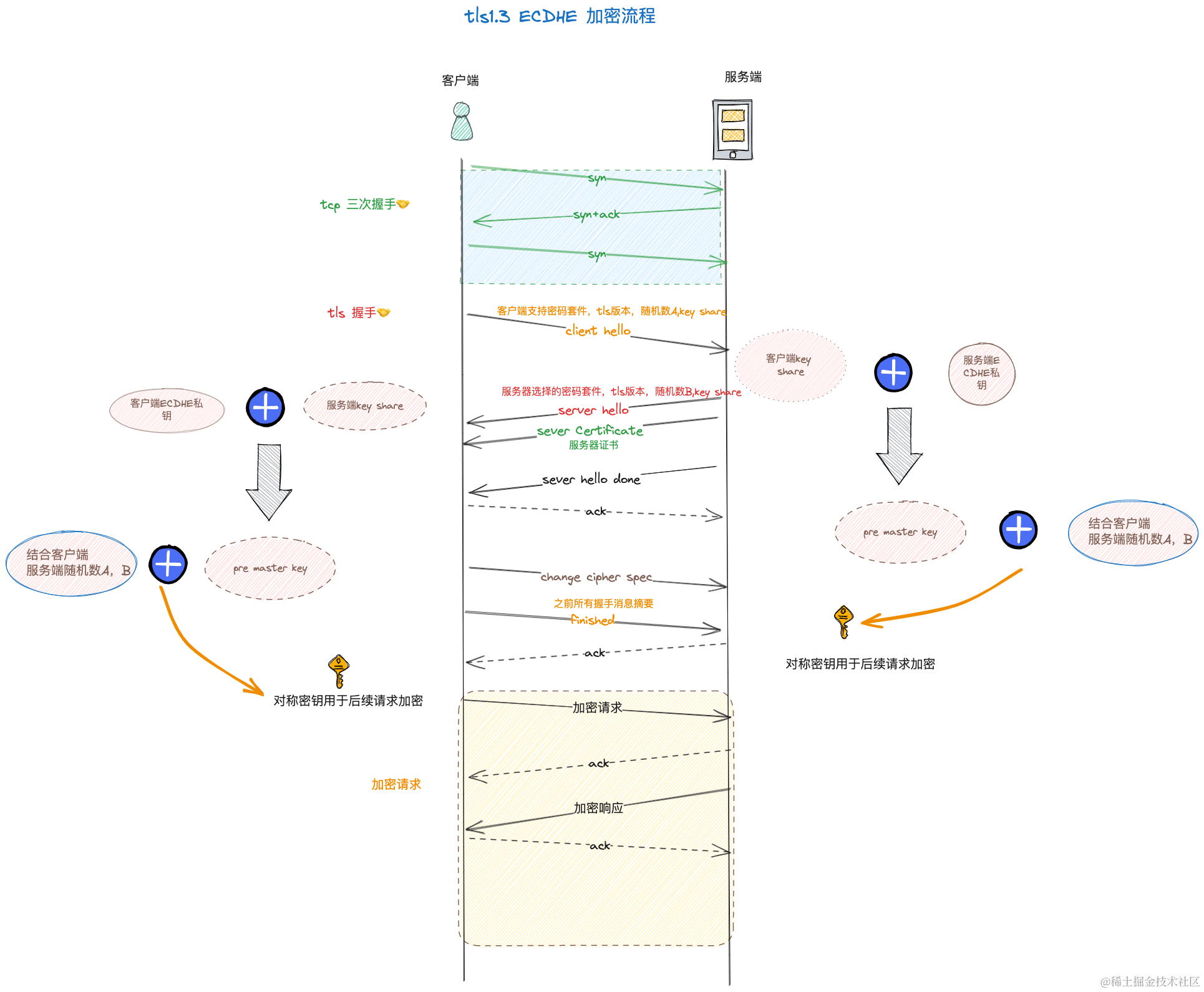

Cloutflare:TLS 1.3解读 你想了解的都在这儿

2019独角兽企业重金招聘Python工程师标准>>> 在过去的五年中,互联网工程任务组(IETF),即定义互联网协议的标准机构,一直致力于标准化其最重要的安全协议之一的最新版本:传输层安全性(…

【Java 安全】Java加解密--对称/非对称加密,散列函数,数字签名

本文针对对称加密,非对称加密,散列函数和数字签名做一个简单的概述

对称加密

一、介绍

对称加密是指加密和解密用同一个密钥对加密,加密就是通过密码和明文获取到密文,解密就是通过密文和密码,获取到明文

优点&…

2018-2019-2 20175213实验三《敏捷开发与XP实践》实验报告

一、实验报告封面 课程:Java程序设计 班级:1752班 姓名:吕正宏 学号:20175213 指导教师:娄嘉鹏 实验日期:2019年4月29日 实验时间:13:45 - 21:00 实验序号:实验三 实验名称ÿ…

Python学习教程_Python学习路线:Python3—数据指纹MD5校验对比

Python学习教程(Python学习路线):Python3—数据指纹MD5校验与对比 MD5消息摘要算法(英语:MD5 Message-Digest Algorithm),一种被广泛使用的密码散列函数,可以产生出一个128位&#x…

实验吧-杂项-pilot-logic、ROT-13变身了

1、pilot-logic 题上说password藏在文件里,直接丢到Winhex里,搜索pass就拿到flag了。 有的大佬提供了另一种方法,题上说是一个磁盘文件,有一个处理磁盘文件的软件autopsy,不过这个软件有点大(超过500M),可以…

顶级加密软件 PGP Desktop 安装教程

PGP是目前最优秀,最安全的加密方式。但是因为PGP所使用的部分技术是美国国家安全部门禁止出口的技术(如AES 256bit),所以官方始终未发行中文版。 PGP是目前最优秀,最安全的加密方式。这方面的代表软件是美国的PGP加密软件。这种软件的核心思想是利用逻辑…

java密码之凯撒加密

java-凯撒加密

package com.sgg.Kaiser;public class KaiserDemo {public static void main(String[] args) {//定义原文String input "Hello World!";//原文右移3位int key 3;//抽取快捷键:ctrl alt mString s encryptKaiser(input,key);System.out.…

《商用密码应用与安全性评估》第四章密码应用安全性评估实施要点4.1密码应用方案设计

4.1设计原则 密码应用方案设计是信息系统密码应用的起点,它直接决定着信息系统的密码应用能否合规、正确、有效地部署实施。 ①总体性原则:密码在信息系统中的应用不是孤立的,必须与信息系统的业务相结合才能发挥作用。 ②科学性原则…

软考信息安全工程师必会--3000+字文章浅析DES加密算法

目录 前言 什么是DES加密算法

整体流程

IP置换 子密钥K

压缩置换1

循环左移

拓展置换2

拓展置换E S盒代替

S1盒

S2盒

S3盒

S4盒

S5盒

S6盒

S7盒

S8盒

P盒置换

末置换 前言 🍀作者简介:被吉师散养、喜欢前端、学过后端、练过CTF、玩过DOS…

buu [HDCTF2019]together 1

题目描述:

给了4个文件

pubkey2.pem:-----BEGIN PUBLIC KEY-----

MIIBIDANBgkqhkiG9w0BAQEFAAOCAQ0AMIIBCAKCAQB1qLiqKtKVDprtSNGGN

q7jLqDJoXMlPRRczMBAGJIRsz5Dzwtt1ulr0s5yu8RdaufiYeU6sYIKk92b3yygL

FvaYCzjdqBF2EyTWGVE7PL5lh3rPUfxwQFqDR8EhIH5xOb8rjlkftI…

NEEPUSec CTF 2023 Loss

题目描述:

from cryptography.hazmat.primitives.ciphers.algorithms import AES

from cryptography.hazmat.primitives.ciphers import Cipher, modes

from Crypto.Util.number import *

import random

flagb""

keylong_to_bytes(random.getrandbits(16…

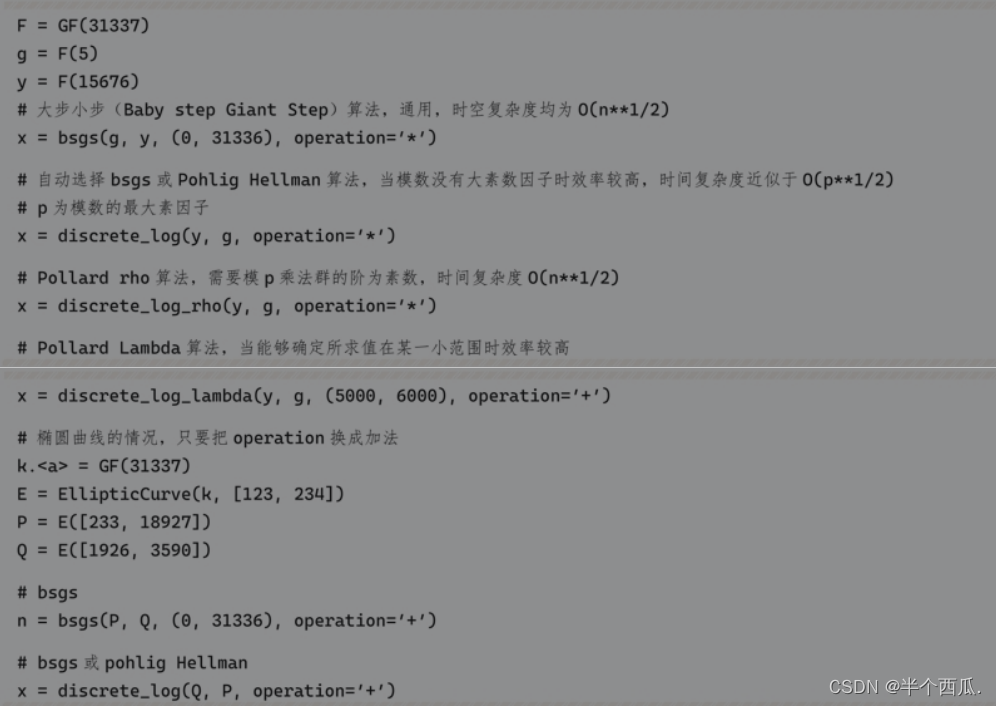

【深入浅出密码学】离散对数

群相关知识点 离散对数相关

## 蛮力搜索

对于解决 α x β \alpha^{x} \beta αxβ,我们不断地选取合适地 x x x,计算 a x a^x ax,直到找到满足这个等式的 x x x,时间复杂度 O ( ∣ G ∣ ) O(|G|) O(∣G∣).

Baby-Step Giant-Step

对于解决 α x β…

https和ssl网关在各安全层面的应用场景及测评要点

1、https和https实现 SSL/TLS协议是独立的概念(这里的重点是https和ssl v**,关于ssl/tls协议就不展开说了),可以实现对基于TCP/UDP应用的安全保护,如https和sftp等。 https是其中应用非常广泛的一种,即Hype…

buu 异性相吸 yxx

异性相吸

题目描述: 题目分析(两种解法):

第一种:

文件中并没有过多提示,只有异性相吸这一提示,那么便想到了异或 异或: 逻辑算符异或(exclusive or)是对两…

嵌入式设备中支持国密算法的方法

2019独角兽企业重金招聘Python工程师标准>>> 如今国密系列算法的应用已不仅仅局限于金融和电信等领域,诸如车载设备,消费类电子设备等越来越多的产品开始要求有国密算法的支持。但是国密算法的开源资料和应用案例少之又少,如何快速…

服务器密码机国密标准GMT0030-2014

服务器密码机是指能独立或并行为多个应用 实体提供密码运算、密钥管理等功能的设备,遵从国密标准GM/T0030-2014,以及GMT0018 密码设备应用接口规范。 服务器密码机功能要求: (1)密码运算-对称密码算法(至少…

密码学与信息安全基础-数论

1、Euclidian algorithm 最大公因数(Greatest Common Divisor)\(gcd(a,b)gcd(b,a\%b)\) //recursive version

int gcdr(int a,int b){return (b0)?(a):gcdr(b,a%b);

}//iterative version

int gcdi(int a,int b){while (b!0) {int ra%b;//aq*brab;br;}return a;

} 2、扩展欧几…

国内真正有技术开发能力的不足200人,区块链是否“只是一种传说”?

1月8日下午,老牌互联网企业人人网,被监管部门请去“喝咖啡”,并叫停其RRcoin(人人网内部组建的人人坊项目发行的虚拟代币)项目。一时间,坊间议论纷纷,而舆论的焦点就是三个字:区块链…

姚期智:中国金融科技发展的真正挑战是什么?如何解决?

AI金融评论报道,2017年9月17日,由清华大学五道口金融学院、清华大学国家金融研究院主办的“第二届中国金融科技大会(2017)”在京举行, 2000年图灵奖得主、中国科学院院士、清华大学交叉信息研究院院长姚期智࿰…

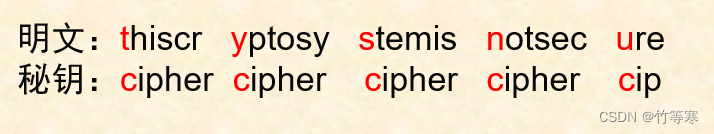

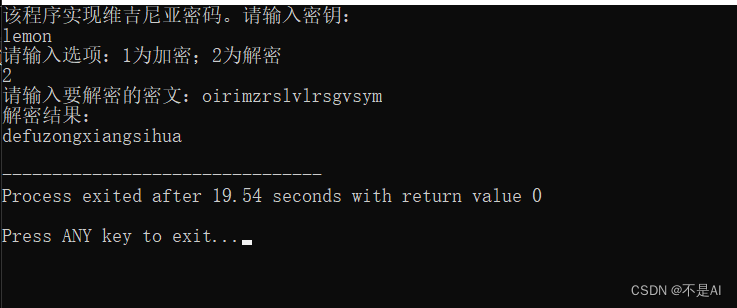

《密码学》维吉尼亚密码。(3)

维吉尼亚密码 明文:ATTACKATDAWN 密钥:LEMONLEMONLE 密文:LXFOPVEFRNHR 假设 明文 x 密匙 y 则 密文 (x, y) 转载于:https://www.cnblogs.com/YiShen/p/9742788.html

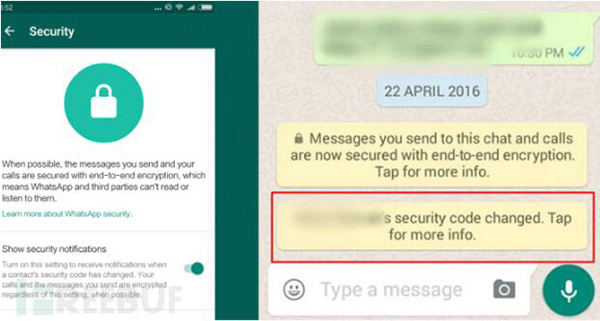

WhatsApp的“后门”是故意为之,还是提升体验的副产品?

来自加州大学的安全研究人员Tobias Boelter最近发布了一份报告,报告中提到像Whatsapp和Telegram这样的端对端加密通信服务商所采用的基于信号协议的加密方式存在后门。《卫报》率先对此进行了报道,生成WhatsApp、入侵者甚至情报机构都可通过利用这种基于…

密码学之DES/AES算法

DES DES全称为Data Encryption Standard,即数据加密标准,是一种使用密钥加密的块算法,1977年被美国联邦政府的国家标准局确定为联邦资料处理标准(FIPS),并授权在非密级政府通信中使用,随后该算法…

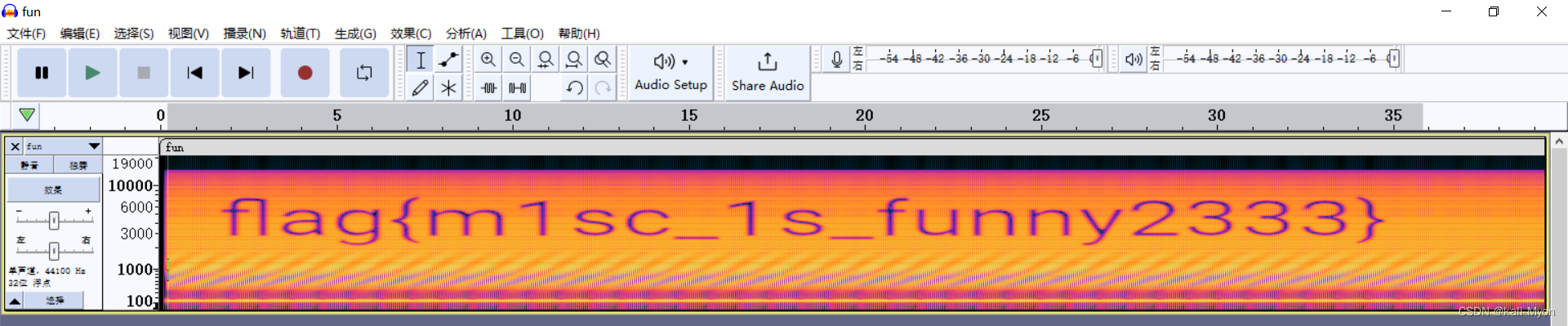

miss_01(简单密码学及音频隐写)

下载附件,解压时提示输入密码 使用010editor打开,发现deFlags值被修改

(如果frFlags 或者 deFlags 的值不为0就会导致zip的伪加密)

将deFlags的值修改为0,并将文件另存为1.zip 再次打开,没有密码提示了 打…

e与phi不互素 --- 三道题详记

题一([MoeCTF2022]signin)

题目描述:

from Crypto.Util.number import *

from secret import flag

mbytes_to_long(flag)

pgetPrime(512)

qgetPrime(512)

print(p,p)

print(q,q)

np*q

e65537

cpow(m,e,n)

print(c,c)

#p 1240879563651986827557928647774718100901…

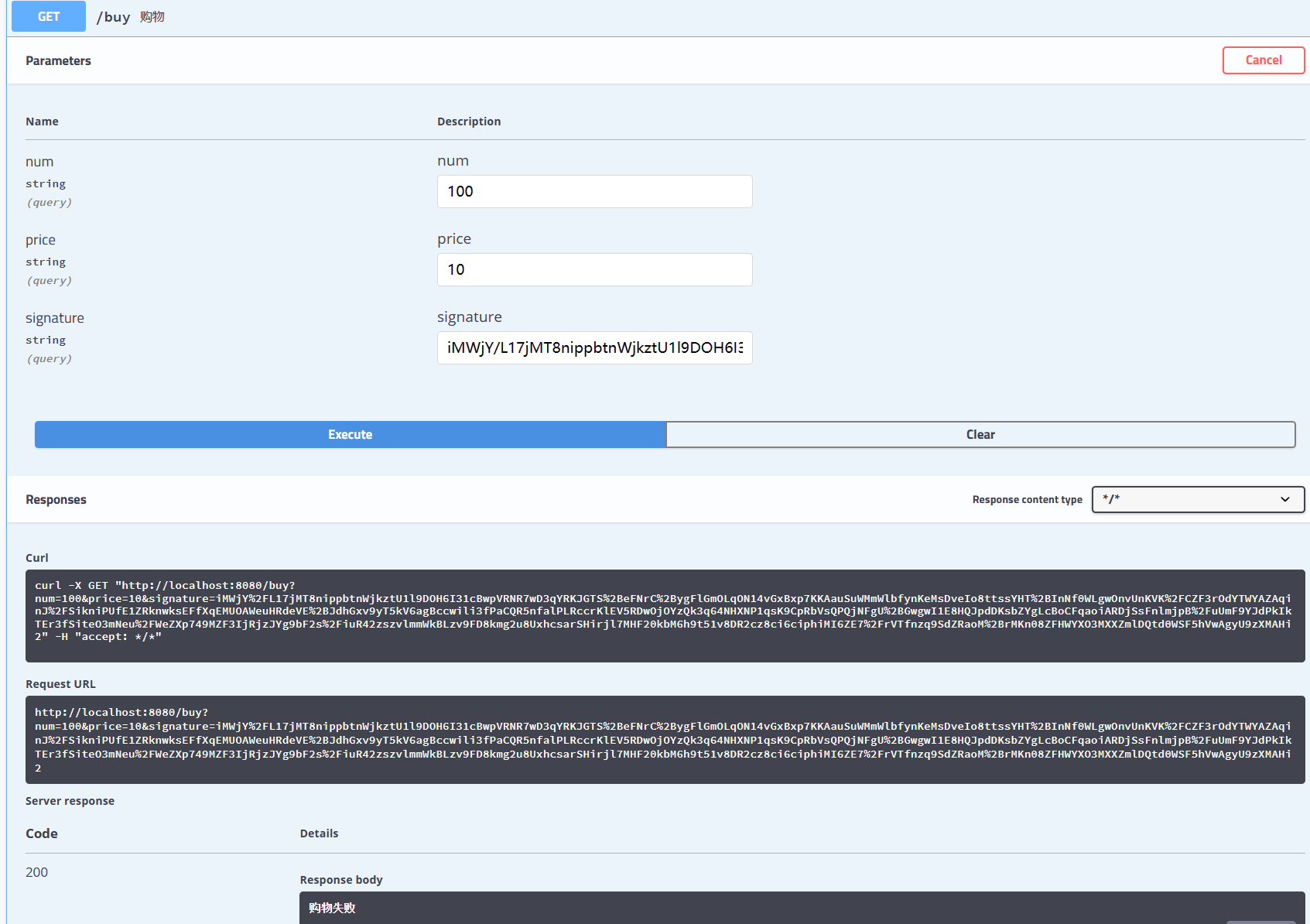

密码学【java】初探究之springboo集成mybatis,swagger,数字签名

文章目录 项目环境一 swagger技术的补充1.1 [swagger]((https://github.com/OAI/OpenAPI-Specification))介绍1.2 swagger的基础注解1.3 controller添加swagger注解 二 项目搭建2.1 创建数据库2.2 引入项目依赖2.3 配置数据库的连接2.4 配置swagger的配置…

密码学:公钥密码.(非对称密码)

密码学:公钥密码.

公钥密码 (Public Key Cryptography),又称为非对称密码,其最大特征是加密和解密不再使用相同的密钥,而使用不同的密钥。使用者会将一个密钥公开,而将另一个密钥私人持有,这时这两个密钥被…

什么是 Substrate

如果你实时关注了 Polkadot 的进展状况,你可能会经常看到“Substrate”这个词。它是 Polkadot 项目的重要组成部分,但是关于它的信息却非常贫乏。白皮书里没有,黄皮书里也没有,至少没有用 “Substrate” 这个名字,且其…

首届联合国全球资产数字加密高峰论坛在京召开 ----首个资产数字加密公链技术标准出台...

11月18日,在中国北京由WADCC(联合国全球资产数字加密委员会)主办的首届联合国全球资产数字加密高峰论坛隆重召开。论坛分为技术联盟、应用实践、及成果汇报三个版块。 联合国全球资产数字加密高峰论坛现场 在应用实践汇报环节,WAD…

Mysql之to_base64编码from_base64解密和AES_ENCRYPT加密AES_DECRYPT解密

1、to_base64 编码

select to_base64(12345);编码结果:MTIzNDU

2、from_base64 解码

select from_base64(MTIzNDU);解码结果:123456

3、加密

秘钥:abcde

select to_base64(AES_ENCRYPT(123456,abcde));加密结果:12PI/b58qmK…

游戏常用加密压缩算法

游戏常用加密压缩算法 日本游戏常用加密压缩算法 程序破解员: 分析游戏的加密方式,能写基本的文件解包工具和打包工具,能对加了密的游戏文本进行抽取,还原并进行编辑。 懂得汇编和反汇编以及一门熟悉的编程语言,懂得一些常见的压缩…

[密码学]DES算法过程描述

DES背景 DES算法是第一个公开的密码算法,它是一个迭代型分组密码算法,分组长度64比特,密钥长度64比特,有效密钥长度56比特,迭代圈数16圈,圈密钥长度48比特。DES算法概述

基本流程 DES算法的基本流程如下图…

[转]SSL 与 数字证书 的基本概念和工作原理

源地址:http://www.linuxde.net/2012/03/8301.html 前言 SSL是让人头大的东西,看起来很复杂,我学过信息安全课,但是对SSL仍然是模糊一片。对于数字证书也是一知半解,从来没有去认真研究过。只知道个大概,“…

数据安全-给密码加点盐

为什么要在密码里加点“盐” 盐(Salt) 在密码学中,是指通过在密码任意固定位置插入特定的字符串,让散列后的结果和使用原始密码的散列结果不相符,这种过程称之为“加盐”。 以上这句话是维基百科上对于 Salt 的定义&am…

MiiX私享会 · 第六期: BCH姜家志100分钟深聊BCH硬分叉与算力战!

2018年12月2日,由MiiX主办,火星财经、MPT Capital、四分之三联合主办、核财经、链世界协办的技术私享会在四分之三区块链商业中心如期举行。 MiiX技术赛会组委会特别邀请了BCH社区资深开发者、区块链技术专家、虫洞项目负责人姜家志从五个方面给与会的各…

密码学——网间数据加密传输全流程(SSL加密原理)

2019独角兽企业重金招聘Python工程师标准>>> 0.导言 昨天写了一篇关于《秘钥与公钥》的文章,写的比较简单好理解,有点儿像过家家,如果详细探究起来会有不少出入,今天就来详细的说明一下数据加密的原理和过程。这个原理…

20189216 2018-2019-2 《密码与安全新技术专题》第四次作业

20189216 2018-2019-2 《密码与安全新技术专题》第四次作业 课程:《密码与安全新技术专题》 班级: 1892 姓名: 鲍政李 学号:20189216 上课教师:夏超 上课日期:2019年4月9日 必修/选修: 选修 1.本…

白话解释 电子签名,电子证书,根证书,HTTPS,PKI 到底是什么

以下白话解释目的为了简单易懂,可能部分措辞并不严谨,不当之处,还望指正。来源: 个人博客 上回我白话了一下:“对称加密”和“非对称加密”的来龙去脉,收到了不错的反馈,今天接着上一次白话留下的伏笔&…

密码学 | 对称加密算法RC4

一、简介

在密码学中,RC4是一种流加密算法,密钥长度可变。它加解密使用相同的密钥,因此也属于对称加密算法。所谓对称加密,就是加密和解密的过程是一样的。RC4是有线等效加密(WEP)中采用的加密算法&#x…

python实现凯撒加密和暴力破解凯撒加密(源码及运行结果截图)

文章目录原理太简单就不赘述了!一、凯撒加密(源码)二、暴力破解凯撒加密(源码)三、运行结果截图原理太简单就不赘述了!

一、凯撒加密(源码)

plaintext input("请输入明文&am…

密码学 | 密码学简介及Base64编码

密码学(在西欧语文中,源于希腊语krypts“隐藏的”,和grphein“书写”)是研究如何隐密地传递信息的学科。在现代特别指对信息以及其传输的数学性研究,常被认为是数学和计算机科学的分支,和信息论也密切相关。…

密码学 MD5信息摘要算法

一、简介

MD5信息摘要算法(英语:MD5 Message-Digest Algorithm),一种被广泛使用的密码散列函数,可以产生出一个128位(16字节)的散列值(hash value),用于确保…

吓skr人了!网站莫名跳转,真相竟然是这样……

2019独角兽企业重金招聘Python工程师标准>>> 伴随着互联网发展,大家都习惯了在浏览器地址里输入HTTP格式的网址。1989年,世界上第一个HTTP(HyperText Transfer Protocol超文本传输协议)诞生,早期HTTP设计出…

7月1日正式施行 ——《商用密码管理条例》解读

《商用密码管理条例》解读 1. 什么是密码2. 《商用密码管理条例》解读3. 《商用密码管理条例》的重要意义 2023年7月1日起,经国务院修订通过的《商用密码管理条例》将正式生效。

1. 什么是密码

(1)密码的概念

现实生活中提到“密码”一词&…

Bristol的第4篇密码学

密码学52件事 第四个知识点 P类复杂问题 这个是密码学52件事第四篇,和理论密码学的第一篇。在这篇中我被要求定义P类复杂问题。我对计算理论科学知道的非常少当我开始我的PhD,而且我确信很多人和我一样。因此这篇文章从最简单的开始,如果你已经会了你可以…

现代密码学:RSA算法

上午1-2节课听密码学,正好到了公钥密码体制的介绍,之前介绍的是对称密钥(接收方和发送方的密钥一致,或可以由A->B),谷老师讲到:公钥密码算法是目前唯一的一次算法的质的飞跃。 关于公钥密码中…

CTF---密码学入门第六题 古典密码

古典密码分值:10 来源: 北邮天枢战队 难度:易参与人数:5115人Get Flag:1549人答题人数:1783人解题通过率:87%密文内容如下{79 67 85 123 67 70 84 69 76 88 79 85 89 68 69 67 84 78 71 65 72 …

网络难点—私钥密钥数字签名(转)

转自《http://www.doc88.com/p-738759618628.html》 公钥和私钥 现代密码体制中加密和解密是采用不同的密钥(公开密钥),也就是非对称密钥密码系统,每个通信方均需要两个密钥,即公钥和私钥,这两把密钥可以互…

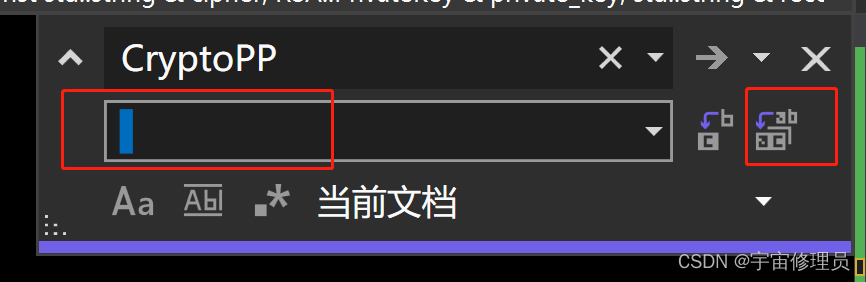

【crypto++使用】使用crypto++库函数运行RSA非对称加密

系列文章目录

1.(全网最详细攻略)【Crypto】在Visual studio2022中运行Cryptopp 文章目录 系列文章目录前言一、RSA加密过程、步骤可学习的网址 二、代码部分1.visual studio编程注意一个标准案例提供给大家 2.RSA密钥生成思考: 3.关于RSA的…

信息加密与Linux服务器实现CA

说到信息加密就离不开加密算法,所谓加密算法其实就是对原来为明文的文件或数据按某种算法进行处理,使其成为不可读的一段代码,通常称为“密文”,使其只能在输入相应的密钥之后才能显示出本来内容,通过这样的途径来达到…

CISSP学习笔记:密码学与对称加密算法

第六章 密码学与对称加密算法

6.1 密码学历史上的里程碑

6.1.1 凯撒密码

简单的将字母表中的每个字母替换成其后的三个字母,是单一字母的替代置换密码

6.1.2 美国内战

美国内战使用词汇替代和置换的复杂组合,从而试图破坏敌人的破译企图

6.1.3 Ult…

RSA算法与错误敏感攻击

参见《RSA 算法的错误敏感攻击研究与实践》

RSA 算法简介 RSA 算法原理: 1) RSA 算法密钥产生过程 (1)系统随机产生两个大素数 p p p 和 q q q,对这两个数据保密; (2)计算 n p …

密码学学习笔记(二十四):TCP/IP协议栈

TCP/IP协议栈的基础结构包括应用层、传输层、网络层、数据链路层和物理层。 应用层

应用层位于TCP/IP协议栈的最顶层,是用户与网络通信的接口。这一层包括了各种高级应用协议,如HTTP(用于网页浏览)、FTP(用于文件传输…

量子计算技术的现状、流派、挑战与前景

作为一个热门概念,我们经常听到量子计算又有新突破的消息。但很少人清楚,今天的量子计算技术究竟走到了哪一步?到底有多少种实现量子计算的方式?本文将对这两个问题进行全面梳理,介绍如今各技术流派的发展,…

IEEE:全球超一半大公司正在研究区块链,但是你需要区块链吗?

根据 Juniper Research 今年七月发布的一项研究报告,全球超过一半的大公司正在研究块链技术,目的是将其集成到产品中。已经推出了一些项目,这将颠覆我们对医疗健康记录、财产权,供应链甚至网络身份的管理。但是,在我们…

Introduction to modern Cryptography 现代密码学原理与协议第一章笔记

加密的语法由三个算法组成:密钥产生,加密,解密 (1) 密钥产生算法Gen是一个概率算法,能够根据方案定义的某种分布方案分布选择并输出一个密钥k (2) 加密算法Enc,输入为密钥k和明文m,输出为密文c。把使用密钥k加密明文m记为Enck(m) …

eclipse实现可认证的DH密钥交换协议

可认证的DH密钥交换协议

一、实验目的

通过使用密码学库实现可认证的DH密钥交换协议(简化STS协议),能够编写简单的实验代码进行正确的协议实现和验证。

二、实验要求

熟悉DH密钥交换算法基本原理;理解原始DH密钥交换算法存在的…

JAVA实现ECC加密 eclipse

ECC加密

一,实验目的通过使用JPBC库调用ECC椭圆曲线加解密算法,能够编写简单的实验代码进行正确的ECC加密和解密。二,实验要求

熟悉的ECC椭圆曲线加解密算法。2。了解如何使用Java简单实现ECC椭圆曲线加密算法。3。掌握三阶椭圆曲线加密算法…

【现代密码学】笔记9-10.3-- 公钥(非对称加密)、混合加密理论《introduction to modern cryphtography》

【现代密码学】笔记9-10.3-- 公钥(非对称加密)、混合加密理论《introduction to modern cryphtography》 写在最前面8.1 公钥加密理论随机预言机模型(Random Oracle Model,ROM) 写在最前面

主要在 哈工大密码学课程 张…

区块链技术指1.1 区块链简介

区块链和比特币初体验 区块链(Blockchain)是近年来最具革命性的新兴技术之一。区块链技术发源于比特币(Bitcoin),其以去中心化方式建立信任等突出特点,对金融等诸多行业来说极具颠覆性,具有非常…

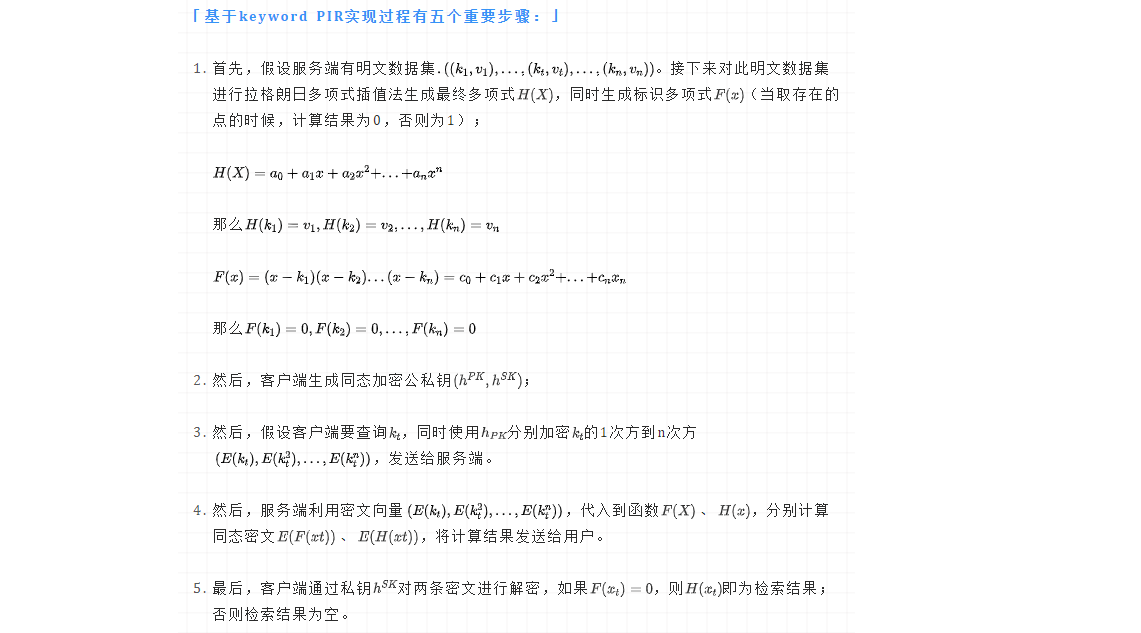

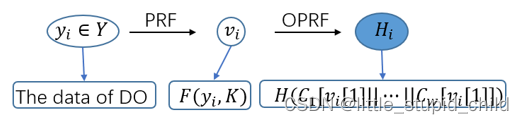

我的隐私计算学习——匿踪查询

笔记内容来自多本书籍、学术资料、白皮书及ChatGPT等工具,经由自己阅读后整理而成。 (一)PIR的介绍

匿踪查询,即隐私信息检索(Private InformationRetrieval,PIR),是安全多方计算…

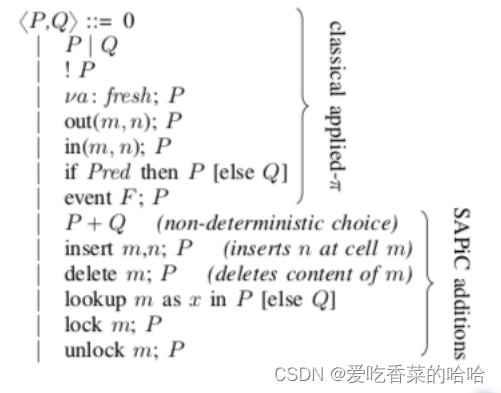

tamarin manual总结笔记5(使用流程的模型规格)

使用流程的模型规格

在本节中,我们提供了一个非正式的描述过程演算现在集成在Tamarin。它被称为SAPIC,即“状态应用PI-Calculus”。该模型的全部细节可以在(Kremer and k nnemann 2016)和(Backes et al 2017)中找到。

可以根据规则或作为(单个)流程对协…

HTTPS从认识到线上实战全记录

https://www.cnblogs.com/liuxianan/p/https.html 前言 关于HTTPS,基本上你想知道的都在这里了(当然仅限入门)。本文原标题《HTTPS原理与实践》,下图是本文配套PPT的目录截图: [TOC] 原理篇 2.1. 认识HTTPS 先说一下,本文可能有些…

【原创】开源.NET排列组合组件KwCombinatorics使用(二)——排列生成

本博客所有文章分类的总目录:本博客博文总目录-实时更新 本博客其他.NET开源项目文章目录:【目录】本博客其他.NET开源项目文章目录 KwCombinatorics组件文章目录: 1.【原创】开源.NET排列组合组件KwCombinatorics使用(一)—组合生成 2.【原…

揭秘区块链的核心技术之「哈希与加密算法 」

大家都知道,区块链的关键技术组成主要为:P2P网络协议、共识机制、密码学技术、账户与存储模型。而这些技术中,又以 密码学与共识机制 这两点为最核心。那么今天我们来详细的聊一聊密码学,看一看密码学技术是如何在区块链中应用的。…

Linux服务器配置+密码学环境+VSCode远程连接

本教程中的涉及路径的所有命令都是在root用户下的,读者可将路径中的/root更改为/home/用户名 一、 服务器配置

1、重置密码

新安装的系统需要在服务器控制台点击“重置密码”,为root用户设置一个密码 ————————————————————————…

这个女生说:弄懂本文前,你所知道的区块链可能都是错的

整个区块链行业的凛冽寒冬中,价格的涨跌已经左右了太多的人头脑之中的理智。可是,众人之中,究竟有几个人真正理解了区块链技术的密码学机制与分布式计算?究竟有几个人还会关心区块链在技术上的创新? 尘归尘,土归土。可能只有巨大…

SHA-1密码哈希算法(c语言实现)

SHA-1密码哈希算法(c语言实现)本人为在校大学生,所写代码有诸多不足,希望各位多多指正。编译器为DevCusing namespace std;

//明文

char M[100000]"abcdefghigklmnopqrszuvwxyzabcdefghigklmnopqrszuvwxyzabcdefghigklmnopqr…

MD5密码哈希算法(c语言实现)

MD5密码哈希算法(c语言实现)本人为大学生在校生,所写源码有诸多不足,希望各位多多指正。编译器为Dev C#include<bits/stdc.h>

using namespace std;

/* run this program using the console pauser or add your own getch,…

UVA1339仿射和换位密码

UVA1339 【题目描述】:密码 古典密码学有两种密码,仿射和换位,给定一段明文,一段密文,看密文能否由这段明文,是否可能通过仿射和换位得到。 【算法分析】:这道题目的关键是读题。因为接触过密码…

python(3.x) 实现AES 加解密

首先 安装cryptography sudo pip3 install cryptography 确认安装的是2.1.x版本 (1.x版本的api是不一样的). 文件头部的声明为: # coding: utf-8import os

from cryptography.hazmat.primitives.ciphers import Cipher, algorithms, modes

from cryptography.hazmat.backends i…

数据挖掘领域的主要会议

一流的:数据库三大顶级会议SIGMOD,VLDB,ICDE,数据挖掘KDD,实际相关的还有机器学习ICML,还有信息检索的SIGIR;数据库的理论会议PODS,但它是理论的会议所以和咱们就不大相关了 二流的:…

homework-06

1) 把程序编译通过, 跑起来。 读懂程序,在你觉得比较难懂的地方加上一些注释,这样大家就能比较容易地了解这些程序在干什么。 注释请见GitHub... 把正确的 playPrev(GoMove) 的方法给实现了。 1 public void playPrev(GoMove gm)2 {3 …

基于Keras实现加密过的数据的卷积神经网络

来自奥胡斯大学密码学PhD、Datadog机器学习工程师Morten Dahl介绍了如何实现基于加密数据进行训练和预测的卷积神经网络。本文进行概括和总结 工作 使用一个经典CNN模型,使其能够用于基于加密数据进行训练和预测。

动机 CNN目前可以用于很多分析图像的领域。如果能…

secp256k1如何使用

https://npm.taobao.org/package/secp256k1 这个即椭圆曲线加密算法算法,随机生成一个私钥然后通过椭圆曲线加密算法算法(ECC)得到一个公钥,且无法反向 然后再使用椭圆曲线签名算法(ECDSA)和私钥结合进行签…

20135305姚歌 20135310陈巧然 实验二:固件设计

小组成员: 20135305姚歌 20135310陈巧然 一.实验目的 掌握程序的烧写方法实现密码学中常见算法的固化二.实验内容 选择常见的分组算法或非对称算法实现,并在ARM开发环境中调试,烧写: 读懂本实验程序源代码(pthread.c),…

区块链软件公司:区块链的创业方向

一说到区块链大家可能一头雾水,但是说比特币的话大家肯定都知道,因为区块链是比特币的底层技术,区块链从台后走向台前一共短短几年时间,区块链创业成为当下热门话题,那么区块链创业有哪些方向呢?如何进行区块链创业?…

【密评】商用密码应用安全性评估从业人员考核题库(十五)

商用密码应用安全性评估从业人员考核题库(十五) 国密局给的参考题库5000道只是基础题,后续更新完5000还会继续更其他高质量题库,持续学习,共同进步。 3501 单项选择题 根据GM/T 0115 《信息系统密码应用测评要求》&am…

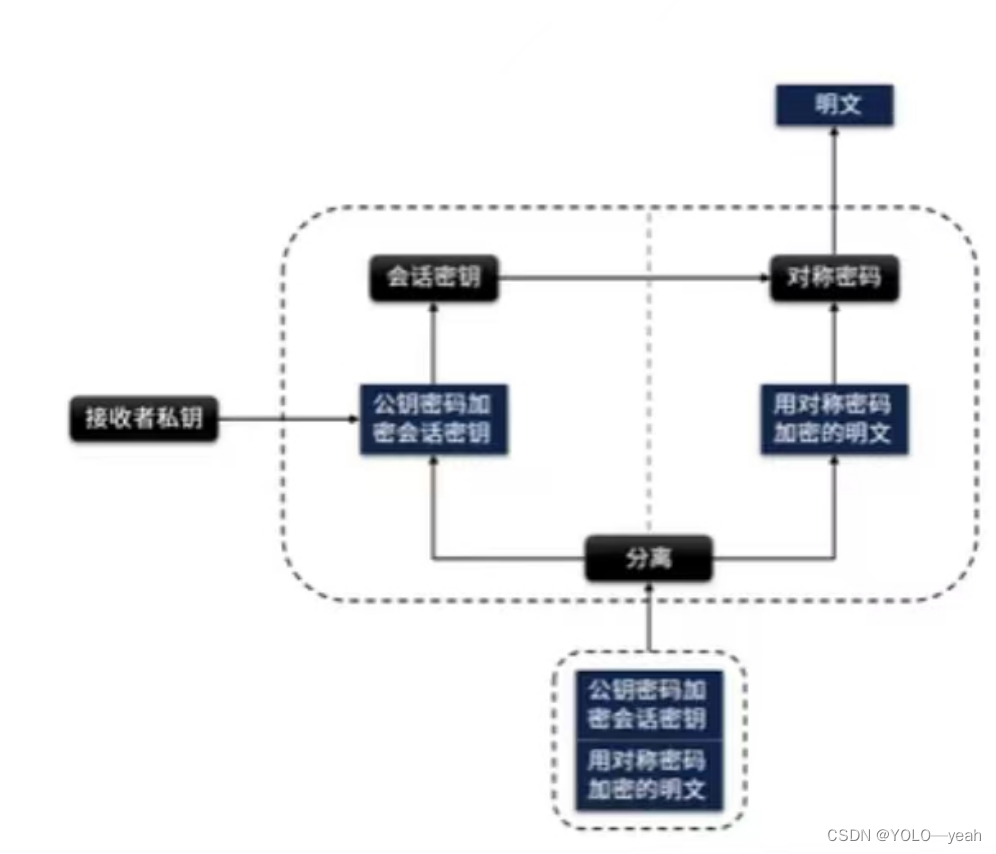

应用密码学期末复习(3)

目录

第三章 现代密码学应用案例

3.1安全电子邮件方案

3.1.1 PGP产生的背景

3.2 PGP提供了一个安全电子邮件解决方案

3.2.1 PGP加密流程

3.2.2 PGP解密流程

3.2.3 PGP整合了对称加密和公钥加密的方案 3.3 PGP数字签名和Hash函数

3.4 公钥分发与认证——去中心化模型

…

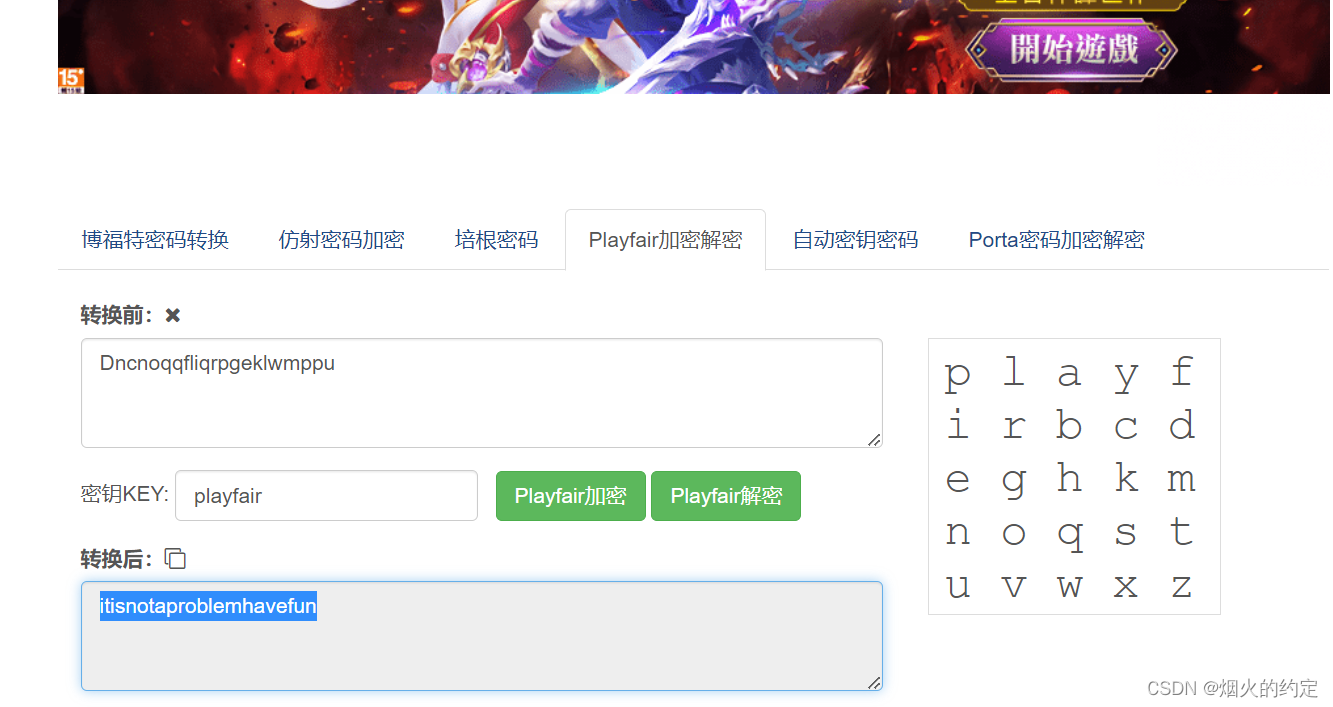

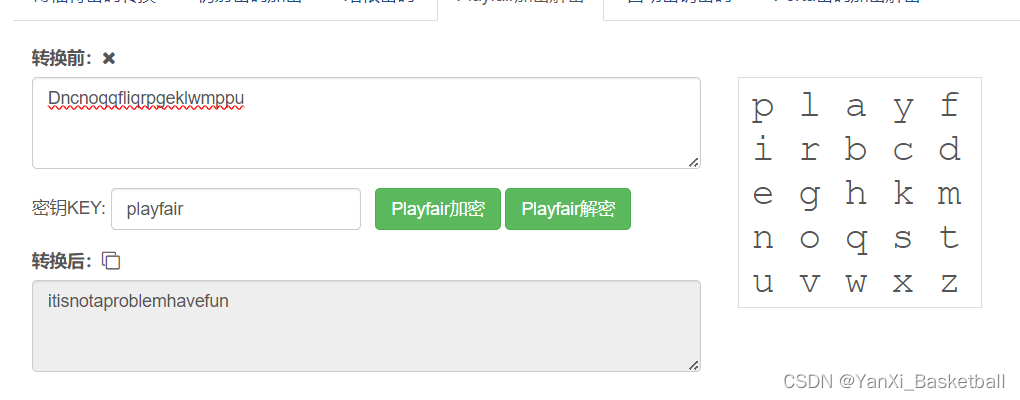

buuctf crypto 【Cipher】解题记录

1.打开题目就有密文 2.一点思路没有,看看大佬的wp(BUUCTF Cipher 1_cipher buuctf_玥轩_521的博客-CSDN博客),捏麻麻的原来玄机就在“公平的玩吧”这句话里,playfair也是一种加密方式,密钥猜测也是playfair…

万向区块链实验室董事长肖风:区块链经济才是真正的共享经济

中国万向控股有限公司副董事长、万向区块链实验室董事长兼总经理肖风发表演讲。 陆家嘴金融网 图2月28日晚,在第一期“金融科技海上夜话”活动上,中国万向控股有限公司副董事长、万向区块链实验室董事长兼总经理肖风发表了主题为“区块链与加密经济学”…

推荐点书,说点学习路线...

[乱弹学习] by Tbit ; 0.扯淡的一些话 ; 写出这个图书目录的作者的水平,就比你高一点点..哈哈,就是在论坛混的日子比你久一点,而且一些书过期了,比如: <windows 深入剖析>,这本书 是清华社出的,当年的确很强大,那个时代同样强大的书还有;matti <未公开的window…

Sha1加密(JAVA)工具类。拿来即用

使用java通过sha1加密算法加密数据,静态方法

public class Sha1Util {private static final char[] CHARS {0, 1, 2, 3, 4, 5, 6, 7, 8, 9, a, b, c, d, e, f};public static String encode(String str) {if (str null) {return null;}try {MessageDigest messag…

密码学的发展(第五篇:量子加密)

1、量子计算机

在现在的计算机中,数据都是以二进制方式存储的。如果这个存储单元可以存放N位数据,而每位数据只能是0和1,所以一共有2N2^N2N种可能。

在传统计算机中,任何一个时刻只能对这么多种可能性中的一个进行操作ÿ…

【现代密码学】笔记6--伪随机对象的理论构造《introduction to modern cryphtography》

【现代密码学】笔记6--伪随机对象的理论构造《introduction to modern cryphtography》 写在最前面6 伪随机对象的理论构造 写在最前面

主要在 哈工大密码学课程 张宇老师课件 的基础上学习记录笔记。

内容补充:骆婷老师的PPT 《introduction to modern cryphtogr…

web3探索,从密码朋克开始的奇妙故事

注: 本文是仅是一个旁观者的叙述,本文所提到的Hacker,主要是指沉迷于密码学和网络安全方面的计算机科学家。本号不提供任何投资建议,不接任何PR需求。本文不构成任何投资上的建议。*本号文章欢迎大家转发,转载请注明来源。作者 | 阿法兔*注&a…

SM2 椭圆曲线公钥密码算法(附源码分析)

一、前言

Koblitz与Miller分别于1985年各自独立地将椭圆曲线应用于公钥密码系统。椭圆曲线有如下性质: 有限域上椭圆曲线在点加运算下构成有限交换群,且阶与基域规模相近;类似于有限域乘法群的乘幂运算,椭圆曲线多倍点运算构成一个单向函数。本文要介绍的SM2算法即为一种椭…

crypto:大帝的密码武器

题目 下载zip之后可得到提示文本 结合题目名和文本提示可知,为凯撒密码

利用脚本,爆破位移的位数

str1 FRPHEVGL

str2 str1.lower()

num 1

for i in range(26):print("{:<2d}".format(num),end )for j in str2:if(ord(j)num > or…

【ACM独立出版、确定的ISBN号】第三届密码学、网络安全和通信技术国际会议(CNSCT 2024)

第三届密码学、网络安全和通信技术国际会议(CNSCT 2024)

2024 3rd International Conference on Cryptography, Network Security and Communication Technology

随着互联网和网络应用的不断发展,网络安全在计算机科学中的地位越来越重要&…

【免杀测试】Kali之Metasploit几款工具免杀练习

余磊

不知攻,焉知防。作为渗透测试攻城狮,实战之前要做大量的攻防练习。一般黑客拿到主机的shell之后,需要留后门方便进行下一步的渗透。普通的木马已经很容易被查杀工具识别,这时就催生出了免杀技术来绕过杀毒软件。

下面就尝试…

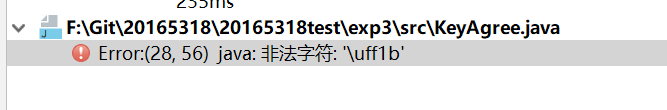

2017-2018-2 20165318 实验三《Java面向对象程序设计》实验报告

2017-2018-2 20165318 实验三《Java面向对象程序设计》实验报告 一、实验报告封面 课程:Java程序设计 班级:1653班 姓名:孙晓暄 学号:20165318 指导教师:娄嘉鹏 实…

【Python百宝箱】声音的数字化探索:Python引领音频奇妙世界

Python音频魔力:数字化时代的声音创意探索

前言

在数字化时代,声音技术的迅速发展不仅革新了音乐产业,也在语音识别、虚拟现实、智能系统等领域引发了革命性变革。Python作为强大的编程语言,引领着音频处理与分析的新潮流。本文…

openssl + ECDH + linux+开发详解(C++)

一、什么是ECDH

ECDH(Elliptic Curve Diffie-Hellman)是一种基于椭圆曲线密码学的密钥交换协议,用于在通信双方之间安全地协商共享密钥。ECDH是Diffie-Hellman密钥交换协议的一种变体,它利用椭圆曲线上的离散对数问题,…

Crypto基础之密码学

FLAG:20岁的年纪不该困在爱与不爱里,对吗 专研方向: 密码学,Crypto 每日emo:今年你失去了什么? Crypto基础之密码学 前言一、编码Base编码base64:Base32 和 Base16:uuencode:xxencod…

【密码学引论】密码协议

定义:两个或两个以上参与者为了完成某一特定任务而采取的一系列执行步骤密码协议:Kerberos、IPSec、SSL、SET算法是低层次上的概念,而协议是高层次上的概念,协议建立在算法的基础上所有密码协议都容易受中间攻击,故增加…

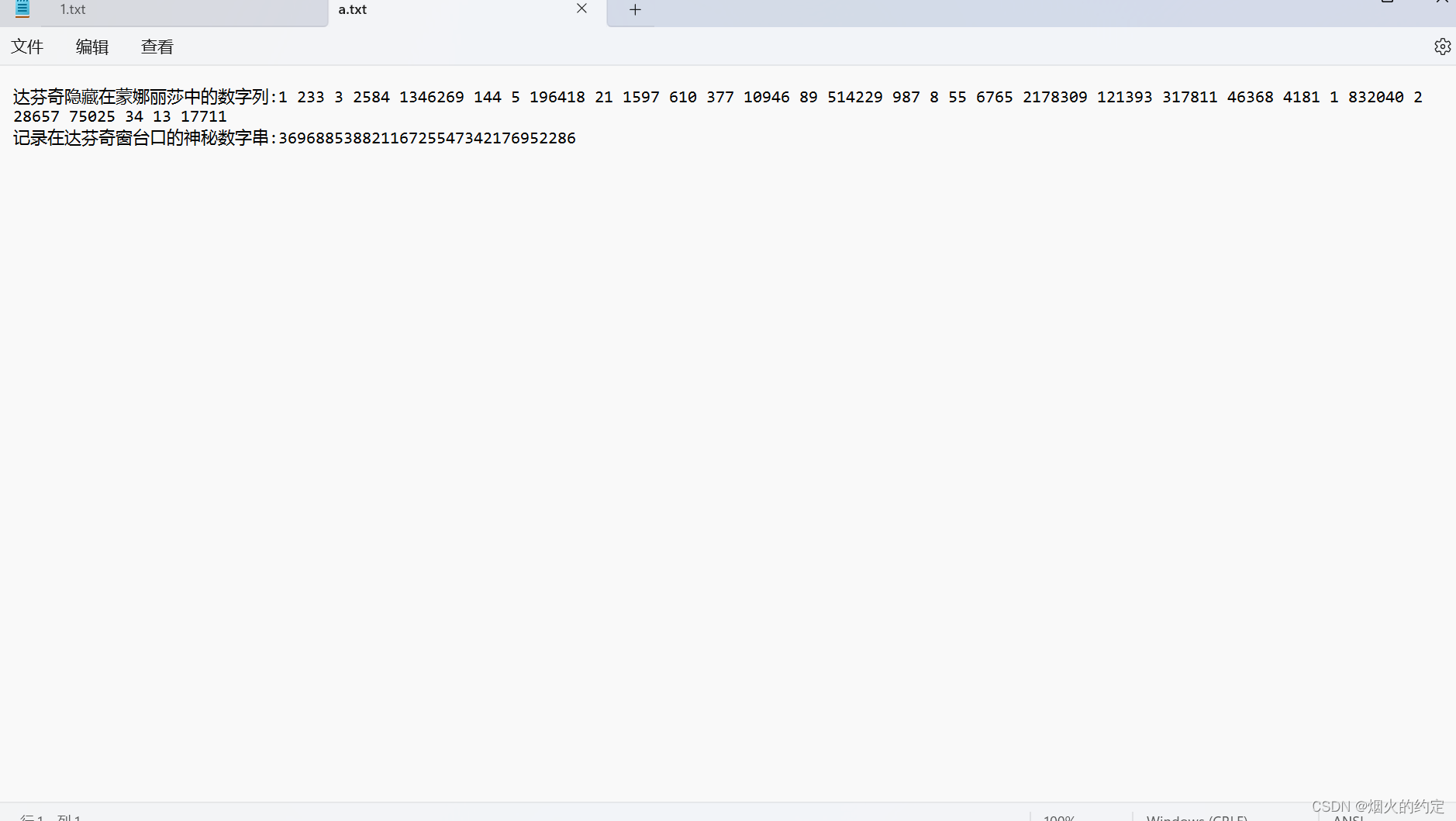

buuctf crypto 【达芬奇密码】解题记录

1.打开文件 2.查了一下,似乎是斐波那契数列的移位变换,通过对应的斐波那契数列顺序还原即可

flag为{37995588256861228614165223347687}

[一带一路金砖 2023 CTF]Crypto

题1

题目描述:

from Crypto.Util.number import *

from flag import flag

import gmpy2

assert(len(flag)38)

flag bytes_to_long(flag)p getPrime(512)

q getPrime(512)e 304

enc pow(flag,e,p*q)

print(p)

print(q)

print(enc)

#9794998439882070838464987…

网络防御 --- APT与密码学

1、什么是APT攻击

APT攻击即高级可持续威胁攻击,也称为定向威胁攻击,指某组织对特定对象展开的持续有效的攻击活动。 APT是黑客以窃取核心资料为目的,针对客户所发动的网络攻击和侵袭行为,是一种蓄谋已久的“恶意商业间谍威胁”。这种行为往…

西安电子科技大学现代密码学实验四报告

实验题目(中文): RSA大礼包(密码挑战赛赛题三) 实验摘要(中文): 本实验针对一个RSA加解密软件的加密数据进行了分析和破解。实验包括了对加密数据的截获以及尝试恢复RSA体制的相关信…

区块链:定义未来金融与经济新格局

2019独角兽企业重金招聘Python工程师标准>>> 这些力量并非命运,而是轨迹。它们提供的并不是我们将去往何方的预测,而是告诉我们,在不远的将来,我们会向哪些方向前行,必然而然。 ——凯文凯利(Ke…

【密码学】使用mkcert安装CA、自签名ssl证书,配置nginx的https 证书笔记

文章目录 证书(CA证书,服务端证书,客户端证书)1 安装CA1.1 下载mkcert1.2 mkcert安装和配置根证书1.3设备安装根证书 2 自签名ssl证书2.1 CA 证书过程:2.2 自签名流程2.3签发证书2.4给已有的证书请求(.csr)…

数字签名是什么?(转)

今天,我读到一篇好文章。 它用图片通俗易懂地解释了,"数字签名"(digital signature)和"数字证书"(digital certificate)到底是什么。 我对这些问题的理解,一直是模模糊糊的…

BGV方案简介(同态加密)

文章目录前言推荐阅读资料BGV方案介绍密文形式噪声Modulus Switching为什么需要MS如何做MS关于KeySwitching/Relinearization小尾巴前言

之前看了好多资料,发现对于BGV的介绍都比较少,大家都主要关注于CKKS。其实在一些整数域上面的计算BGV还是很有优势…

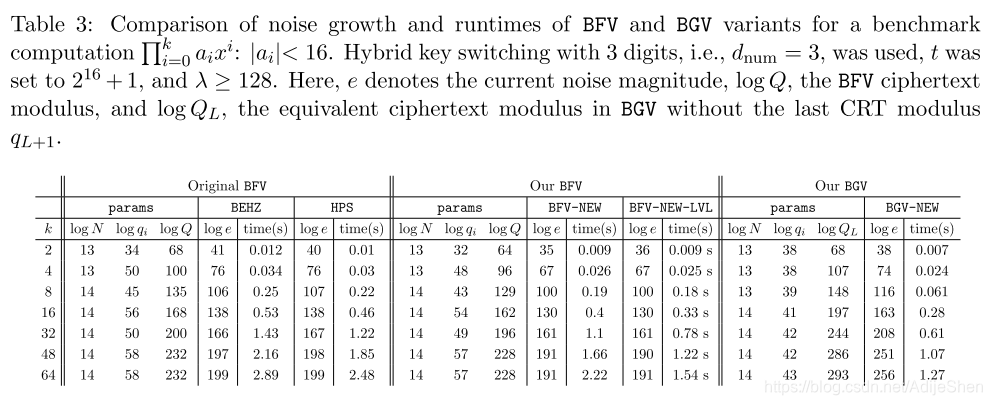

同态加密BGV与BFV方案对比与梳理

Revisiting Homomorphic Encryption Schemes for Finite Fields 文章目录Revisiting Homomorphic Encryption Schemes for Finite Fields摘要引言修改BFV方案BFV优化方法BGV优化及可用性提升效率比较结果背景知识初始BGV方案GHS优化初始BFV方案RNS表示RNS混合密钥替换优化BFV方…

(转)对称加密与非对称加密,以及RSA的原理

一 概述二对称加密和非对称加密对称加密非对称加密区别三RSA原理整数运算同余运算当模数为合数n时当模数为质数p的时候离散对数问题RSA原理一 , 概述 在现代密码学诞生以前,就已经有很多的加密方法了。例如,最古老的斯巴达加密棒,…

2018-2019-2 20175318 实验三《敏捷开发与XP实践》实验报告

一、实验报告封面 课程:Java程序设计 班级:1753班 姓名:李浩然 学号:20175318 指导教师:娄嘉鹏 实验日期:2019年4月27日 实验时间:13:45 - 3:25 实验序号:实验三 实验名称࿱…

密码学的发展(第一篇:概述、隐藏法、替换和移位法、维吉尼亚加密法)

1、概述

高中的时候喜欢看课外书籍,有一天有个较好的同学不知道从哪弄来一本关于密码学的书籍,闲来无聊就开始阅读。当时也没有密码学的概念,权作为故事书籍进行阅读,其中印象比较深的是二战期间,人们使用绘画和音乐来…

IPSec ×××实验

IPSec 实验一,IKE协商.IKE协商跟TCP三次握手相似.不过比TCP 三次握手复杂点.IKE协商过程需要经过9个报文的来回,才能建立通讯双方需要的IKE SA,然后利用该IKE SA进行数据的加密和解密.IKE协商报文采用UDP格式,默认端口是500一,IKE协商的第一阶段:也称为IKE的主模式:1,A和B通讯,…

关于区块链,这可能是最好懂的一篇

2019独角兽企业重金招聘Python工程师标准>>> 去年以来,区块链概念逐渐火了起来,时不时地出现在一些科技和财经类新闻中。麦肯锡的一份报告甚至把区块链定位为“继蒸汽机、电力、信息和互联网技术之后,目前最有潜力触发第五轮颠覆式…

17位女性科学家带你预测2017和2027

“编程一小时” 科普活动启动仪式在微软大厦举行,180名小学生在微软工程师和现场志愿者的带领下,学习并体验了《我的世界》造物主版编程教程。这是本周微软在全球展开的计算机科学教育周活动之一。 在这个“加速时代”,技术进步和商业全球化…

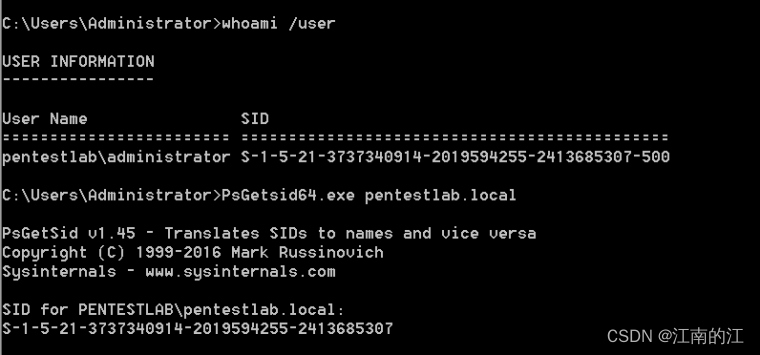

Mimikatz 的使用(黄金票据的制作)

#江南的江

#每日鸡汤:孤独没有什么反义词,但他的近义词是自由,人生成功的道路上充满了孤独,那么也同样告诉你,你离成功后的自由不远了。

#初心和目标:在网络安全里高出名堂。。。

Mimikatz

本文分为两种…

buu(前三页第三弹) RSA习题与相关知识总结

文章目录[BJDCTF2020]rsa_output 1:题目描述:题目分析:收获与体会:SameMod 1题目描述:题目分析:收获与体会:buu [BJDCTF2020]easyrsa 1题目描述 :题目分析:收获与体会&am…

如来十三掌(与佛论禅、Rot13编码)

下载附件打开是一串...

佛经

666

这个编码方式还真是第一次遇见----与佛论禅 对文本进行与佛论禅密码解密 得到

MzkuM3gvMUAwnzuvn3cgozMlMTuvqzAenJchMUAeqzWenzEmLJW9 根据题目提示,如来十三掌,猜测是rot13加密,进行rot13解码 得到

Z…

全同态加密:TFHE

参考文献:

Cheon J H, Stehl D. Fully homomophic encryption over the integers revisited[C]//Advances in Cryptology–EUROCRYPT 2015: 34th Annual International Conference on the Theory and Applications of Cryptographic Techniques, Sofia, Bulgaria, …

SSL网关国密标准GMT0024-2014

SSL网关是基于SSL/TLS 协议,在通信网络中构建安全通道的设备。SSL网关国密标准包括: (1)GMT0024-2014 SSL V*N技术规范(密码产品类) (2)GMT0025-2014 SSL V*N网关产品规范 ÿ…

【密码学】ElGamal加密算法原理 以及 例题讲解

目录前言1. 原理2. 例题2.1 例题一2.2 例题二前言

具体的性质:

非对称加密算法应用于一些技术标准中,如数字签名标准(DSS)、S/MIME 电子邮件标准算法定义在任何循环群 G 上,安全性取决于 G 上的离散对数难题

1. 原理…

密码模块非入侵式攻击及其缓解技术GMT0083-2020

密码模块非入侵式攻击,是一种攻击方式,在这种攻击中,攻击者不会直接访问受攻击者的密码模块。相反,攻击者会利用其他途径获得用户的凭证,然后使用这些凭证去访问密码模块。这种攻击通常使用钓鱼邮件、社交工程等技巧&a…

不可区分混淆:GGH+13

参考资料:

Joe Kilian. Founding cryptography on oblivious transfer. In Janos Simon, editor, STOC, pages 20–31. ACM, 1988.Barak B, Goldreich O, Impagliazzo R, et al. On the (im) possibility of obfuscating programs[C]//Advances in Cryptology—CRY…

【密码学复习】第七章 公钥加密体制(二)

RSA单向陷门函数及其应用 ElGamal单向陷门函数

1)密钥生成

① 选择一大素数p,选取Zp * 的生成元g ;

② 任选小于p的随机数x,计算y≡g x mod p;

③(y, g, p)为公开密钥, (x, g, p)为秘密密钥.

2)加密:设待加密…

Crypto(6)攻防世界-babyrsa

参考文章:

[攻防世界adworld] Crypto - babyrsa - 知乎 (zhihu.com)

涉及到的RSA知识点:

商用密码应用安全性测评方案编制流程

密评方案编制的目标是完成测评准备活动中获取的信息系统相关资料整理,为现场测评活动提供最基本的文档和指导方案。 按照《GM-T 0116-2021 信息系统密码应用测评过程指南》标准,密评方案编制包括5项关键任务,简要汇总如下表。

编号任务输入文…

Fermat‘s Little Theorem费马小定理解析及证明,同余类/密码学

Fermat’s Little Theorem费马小定理解析及证明

If p prime then (g^p) - g ≡ 0 mod p (g∈Z, g ! 0) 即 g^(p-1) ≡ 1 mod p 当p是素数时,任意非零整数g,都有g^(p-1)除以p的余数等于1除以p的余数。 实际上p不一定要是素数,只要(g,p) 1&am…

[转帖]ECC公钥格式详解

ECC公钥格式详解 https://www.cnblogs.com/xinzhao/p/8963724.html 本文首先介绍公钥格式相关的若干概念/技术,随后以示例的方式剖析DER格式的ECC公钥,最后介绍如何使用Java生成、解析和使用ECC公钥。 ASN.1 Abstract Syntax Notation One (ASN.1)是一种…

数论及其应用——密码学中的数论

密码学,是一门古老而又年轻的学科,在《模仿游戏》中Benedict Cumberbatch饰演的图灵,就是二战时期颇有造诣的密码学大师。虽然涉猎不深,但是笔者还是认为密码学同数论、组合数学一样,都是非常好的数学游戏,…

HP钱包概念及底层原理(BIP32,BIP39,BIP44)

前序:相信各位区块链大佬,对公钥和私钥概念已经烂熟于心,对私钥重要性也讳莫如深。私钥可以给交易签名,有了私钥就有了全部权限,但原始私钥没什么规律可循,特别不放记忆转移,还容易出错。所以要…

【Java密码学】XML签名

http://www.oracle.com/technetwork/articles/javase/dig-signature-api-140772.html XML签名的结构和类型 基本上XML签名有三种类型: 封内签名enveloped 封外签名enveloping 分离签名detached 封内签名:这种签名是将签名作为XML对象的子信息,也就是说是邮件中XML…

RSA大数运算实现(1024位n) (1)

RSA大数运算(1024位)(第一部分) 综述数据结构和宏数据结构及宏bignum.h中的函数定义bignum.h中函数声明函数实现方法加法减法乘法乘法算法除法取模数论中的一些函数求最大公因子和求逆模幂运算费马素性检测中国剩余定理实现的数论…

http https ssl/tls三者的区别和联系

2019独角兽企业重金招聘Python工程师标准>>> 1、HTTP的作用 首先,HTTP 是一个专门用来传输 Web 内容的网络协议。我们经常在访问网站的时候都可以在浏览器地址栏看见HTTP头协议。如http:// 加粗体的部分就是指HTTP 协议。大部分网站都是通过 HTTP 协议来…

介绍如何通过加密算法实现数据的完整性、机密性及身份验证

一般互联网上加密算法分为三种: 对称加密、单向加密、非对称加密 下面就来介绍下如何通过上面的三种加密算法实现数据的机密性、完整性及身份验证。 对称机密算法: 对称加密算法提供加密算法本身并要求用户提供密钥以后,…

攻防世界-CRYPTO新手区

1. base64 下载附件 Base64解密

2. Caesar 下载附件 凯撒密码解密,当位移为12时得到flag

3. Morse 下载附件 摩斯密码 1替换成-,0替换成. 运用一个简单脚本实现转化

morse"11 111 010 000 0 1010 111 100 0 00 000 000 111 00 10 1 0 010 0 000 1 00 1…

基于VC++2010实现哈希签名与验证

数字签名即如何给一个计算机文件进行签字。数字签字可以用对称算法实现,也可以用公钥算法实现。但前者除了文件签字者和文件接受者双方,还需要第三方认证,较麻烦;通过公钥加密算法的实现方法,由于用秘密密钥加密的文件…

在PHP中使用AES加密算法加密数据及解密数据

这个算法可以将数据加密后,储存起来,到需要用的时候,用之前加密的秘钥将之还原。除了这个之外,还有AES这个算法能够将数据很好的加密起来,在传输过程中不容易被破解。在PHP中,我们必须先安装好mcrypt这个模…

20175311 2018-2019-2 《Java程序设计》第7周学习总结

20175311 2018-2019-2 《Java程序设计》第7周学习总结 教材学习内容总结 这一周我主要学习了第八章的内容-常用实用类String类 构造String对象字符串的并置String类的常用方法字符串与基本数据的互相转化对象的字符串表示字符串与字符、字节数组正则表达式及字符串的替换和分解…

纯手工搭建kubernetes(k8s)1.9集群 - (三)认证授权和服务发现

1. 理解认证授权 1.1 为什么要认证 想理解认证,我们得从认证解决什么问题、防止什么问题的发生入手。 防止什么问题呢?是防止有人***你的集群,root你的机器后让我们集群依然安全吗?不是吧,root都到手了,那就…

团队阅读作业三——Software Engineering vs. CS, how to teach SE?

记得在学期的一开始,辅导员曾说过:“面向对象建模是教你如何写代码,软件工程是教你如何让别人写代码”。我认为这句话虽然听起来像外行人的评论,但在一定程度上也说明了软件工程课程的教学目的。软件工程课程开在第三学年…

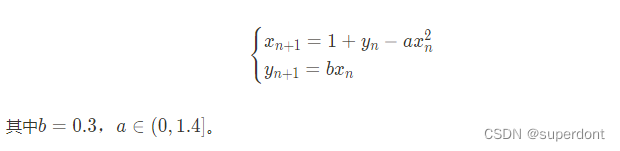

Henon映射分叉图

Henon映射的方程为:

分叉图是观察最终值范围的一个重要方式。

下面我们通过matlab实现henon映射的分叉图。

clearvars

clc

close all

a = 0:0.001:1.4;

b = 0.3;

N1 = 5000;

N2 = 100;

x = ones(N1+N2,length(a));

y = ones(N1+N2,length(a));

for j = 1:N1+N2-1x(j+1,:) …

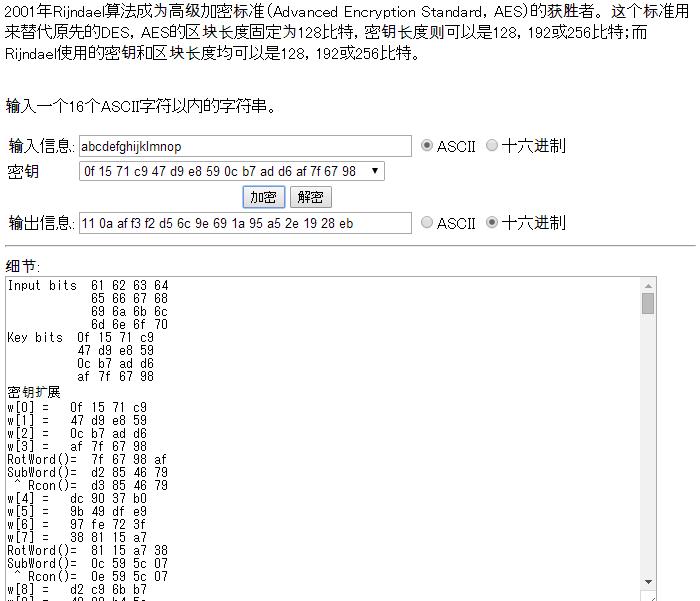

AES与DES加密解密算法

一、AES简介

AES(Advanced Encryption Standard,高级加密标准)的出现,是因为以前使用的DES算法密钥长度较短,已经不适应当今数据加密安 全性的要求,因此2000年10月2日,美国政府宣布将比利时密码…

python模块 — 加解密模块rsa,cryptography

一、密码学

1、密码学介绍

密码学(Cryptography)是研究信息的保密性、完整性和验证性的科学和实践。它涉及到加密算法、解密算法、密钥管理、数字签名、身份验证等内容。

密码学中的主要概念包括:

1. 加密算法:加密算法用于将…

基于 Nginx 的 HTTPS 性能优化

前言 分享一个卓见云的较多客户遇到HTTPS优化案例。 随着相关浏览器对HTTP协议的“不安全”、红色页面警告等严格措施的出台,以及向 iOS 应用的 ATS 要求和微信、支付宝小程序强制 HTTPS 需求,以及在合规方面如等级保护对传输安全性的要求都在推动 HTTPS…

python实现文本文件内容换行---真的可行

最近一次密码学实验,给了一段超级长(7页小四宋体的16进制字符串的word文档……)的密文求解密,肯定要把它保存到一个txt文件里呀,然后指针读入依次解密……(这是我第一印象)。然后拷贝到txt后发现…

CTF-Show密码学【Base64、栅栏密码、16进制】

题目内容

密文:53316C6B5A6A42684D3256695A44566A4E47526A4D5459774C5556375A6D49324D32566C4D4449354F4749345A6A526B4F48303D

提交格式:KEY{XXXXXXXXXXXXXX}工具下载:https://www.lanzoui.com/i9fn2aj萌新_密码13 分析和解决过程

初步分析…

从密码学了解如何确定物联网信息安全

一.物联网安全概述

1.信息安全的主要内容 2.密码学 编码学和分析学的关系:相互对立、相互依存、相互促进 3.密码学历史

1.第一阶段:几千年前到1949年,此时还没有形成一门科学,靠密码分析者的直觉和经验来进行 代表:C…

YIT-CTF—密码学

一、哼哼 小猪生活的地方在哪里? 看题目联想到是猪圈加密 二、卢本伟 LOL我只服五五开 ๑乛◡乛๑babbababaababbababaaababaaaaaaabaaa 更具提示“五五开”,再看到这个字符串可以五个五个一分开,想到是培根加密。 三、篱笆 根据题目联想到是…

实验吧-密码学-变异凯撒(ascii码规律运算)

密文是:afZ_r9VYfScOeO_UL^RWUc 刚开始很迷,不知道往什么方向,到最后才发现,原来和ASCII有关。 将flag{的ASCII码和密文的ASCII码对比: 97 102 90 95 114 57 86 89 102 83 99 79 101 79 95 85 76 94 82 87 85 99

a f …

DES算法程序逆向分析

DES算法程序逆向分析

一、DES算法简介

DES算法是对称加密算法中的一种,是一种常用的加密算法。

二、DES算法加密过程

1、基本结构

DES算法是一种分组加密算法,一次加密64bit明文,通过64位的初始密钥生成16个48位的子密钥,将明…

20172328《程序设计与数据结构》实验五 密码学算法应用报告

20172328《程序设计与数据结构》实验五 密码学算法应用报告 课程:《程序设计与数据结构》 班级: 1723 姓名: 李馨雨 学号:20172328 实验教师:王志强老师 实验日期:2018年6月18日 必修选修: 必修…

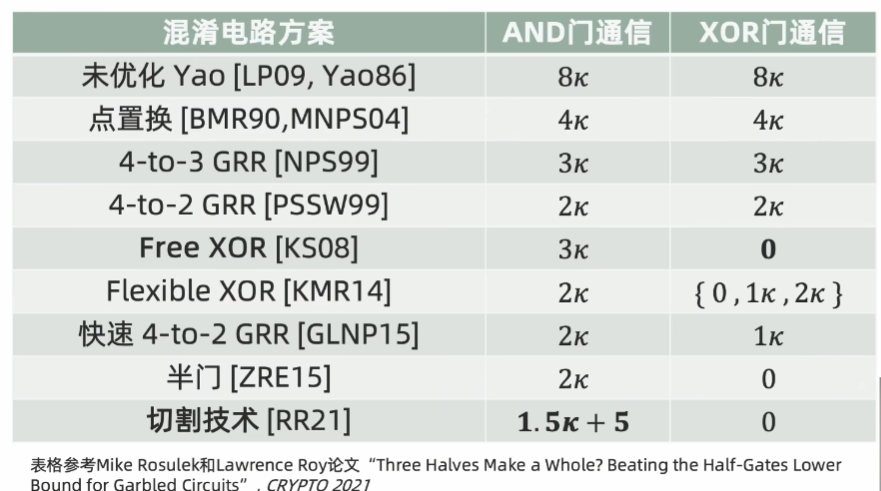

【密码学】【多方安全计算】混淆电路Garbled Circuit浅析

混淆电路解决什么问题

混淆电路究竟解决什么问题呢?通俗的说就是一些人具有其隐私数据,他们想把这些数据联合起来算点什么,但又不想把数据交给别人,混淆电路解决的就是此类问题。 多方安全计算概念是解决“数据可用不可见”问题&…

RFID-系统安全问题逻辑解决方法:hash锁 随机hash锁 hash链

RFID系统面临很大的安全问题,在逻辑方法上,可以通过hash锁,随机hash锁,hash链来解决。

一.hash锁:

1.抵制标签未授权访问的安全隐私技术,采用hash散列函数给标签加锁,成本较低。 2.散列冲突&a…

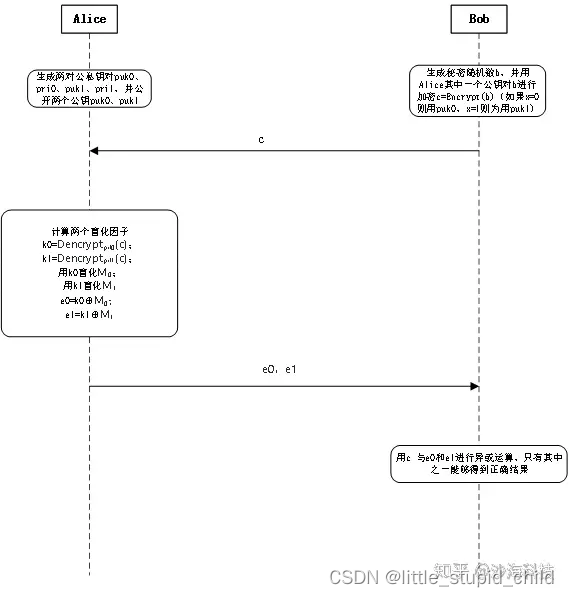

【密码学】【多方安全计算】不经意传输(Oblivious Transfer,OT)

文章目录 不经意传输(oblivious transfer)定义不经意传输的实例(1 out 2,二选一不经意传输)基于RSA的1 out 2 不经意传输疑问 不经意传输(oblivious transfer)定义

不经意传输(obli…

JAVA RSA算法加密实现 eclipse

RSA算法加密实现

一、实验目的 学习经典的RSA公钥加密算法的基本原理和特点,能够编写简单的代码实现RSA公钥加密和私钥解密的过程。 二、实验要求 1. 熟悉RSA公私钥加密算法。 2. 掌握如何使用Java BigInteger类,简单实现教科书式…

javax.crypto.Cipher类提供加密和解密功能,该类是JCE框架的核心。

javax.crypto.Cipher类提供加密和解密功能,该类是JCE框架的核心。 一,与所有的引擎类一样,可以通过调用Cipher类中的getInstance静态工厂方法得到Cipher对象。 public static Cipher getInstance(String transformation); public static Ciph…

程序猿成长之路之密码学篇-分组密码加密模式及IV(偏移量)的详解

Cipher.getInstance("AES/ECB/PKCS5Padding"); Cipher cipher Cipher.getInstance("AES/CBC/PKCS5Padding"); 在进行加解密编程的时候应该有很多小伙伴接触过以上的语句,但是大伙儿在编码过程中是否了解过ECB/CBC的含义、区别以及PKCS5Padding…

区块链简易解释,区块链10大特点

区块链简易解释,区块链10大特点 1、区块链是分布式数据存储、点对点传输、共识机制、加密算法等计算机技术的新型应 用模式。所谓共识机制是区块链系统中实现不同节点之间建立信任、获取权益的数学算法。2、区块链(Blockchain)是比特币的一个…

「一场真诚的黑客马拉松」Geekparty 企业联合黑客马拉松 直播楼

编程马拉松(Hackathon)由“编程(Hack)”和“马拉松(Marathon)”两部分组成。这个术语诞生于 1999 年。OpenBSD 于 1999 年 6 月 4 日在卡尔加里举办的一次密码学开发活动上第一次使用了该术语。在那次活动中…

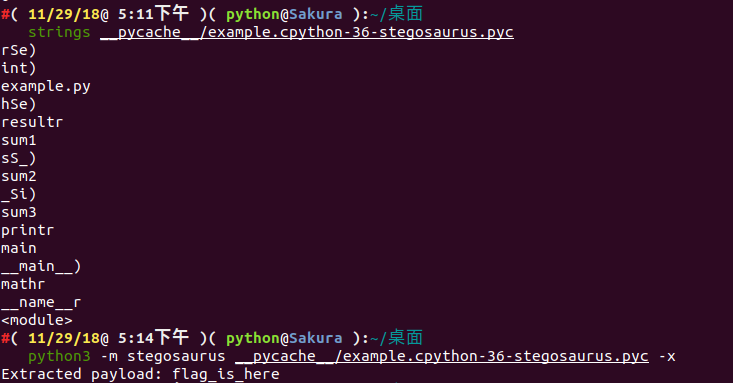

一文让你完全弄懂Stegosaurus

国内关于 Stegosaurus 的介绍少之又少,一般只是单纯的工具使用的讲解之类的,并且本人在学习过程中也是遇到了很多的问题,基于此种情况下写下此文,也是为我逝去的青春时光留个念想吧~ Stegosaurus是什么? 在了解 Stegos…

联邦学习之安全聚合SMPC

联邦学习之安全聚合联邦学习过程1. 设备选择2. 参数分发3. 本地更新4. 全局更新5.收敛判停DSSGDFedAVG安全聚合SMPCDH密钥交换秘密分享secret share引理1Shamir′s Secret Sharing with 2−out−of−3 (t 2, n 3)FedAVG场景Masking with One-Time Pads场景Masking with One-T…

从0到1,了解NLP中的文本相似度

本文由云社区发表作者:netkiddy 导语 AI在2018年应该是互联网界最火的名词,没有之一。时间来到了9102年,也是项目相关,涉及到了一些AI写作相关的功能,为客户生成一些素材文章。但是,AI并不一定最懂你&#…

架构探险笔记12-安全控制框架Shiro

什么是Shiro Shiro是Apache组织下的一款轻量级Java安全框架。Spring Security相对来说比较臃肿。 官网 Shiro提供的服务 1.Authentication(认证) 2.Authorization(授权) 3.Session Management(会话管理) 4.Cryptography(加密) 5.Web Integration(web集成) 6.Integrations(集成)…

Silvio Micali:如何建立更安全的权益证明

Silvio Micali是麻省理工学院福特工程学教授及Algorand创始人,在万向区块链实验室举办的2018年第四届区块链全球峰会上发表了主题为《Algorand:真正的分布式账本》的演讲。Silvio Micali出生于意大利帕勒莫,美国著名计算机学家、麻省理工学院…

使用密码查看器查看软件的密码

使用前提:

最近我有个软件的密码忘记了,虽然该软件我已经登录了,但是当我需要在另一台电脑上登录时我忘记密码了,这时候我无法在另一台电脑上登录该软件了

使用晨风星号密码查看器来查看软件的密码

下载地址如下:

…

密码学二: md5 网站服务器与用户通信过程 ca原理 签名原理 Flame 病毒原理

md5被破解? MD5(Message Digest Algorithm 5)是一个较早的哈希函数,但由于其弱点和漏洞,它已经被认为不再适合用于安全性要求较高的应用。MD5的一些安全性问题包括: 碰撞攻击: MD5已经被证明容易受到碰撞攻…

密码学系列之八:密码协议

密码协议1. 密码协议概念2. 密码协议的基本单元3. 密码协议的安全特性1. 密码协议概念

协议是指双方或多方为完成一项任务所进行的一系列步骤,而每一步必须依次执行,在前一步完成之前,后面的步骤都不能执行。

协议一般具有以下特点:

(1)协…

《商用密码应用与安全性评估》第一章密码基础知识1.5密钥管理

目录

密钥生命周期管理

1.密钥生成

2.密钥储存

3.密钥导入导出

4.密钥分发

5.密钥使用

6.密钥备份或恢复

7.密钥归档

8.密钥销毁

对称密钥管理

1.点到点结构

2.基于密钥中心的结构

公钥基础设施

1.PKI系统组件

2.数字证书结构

3.数字证书生命周期

4.双证书…

程序猿成长之路之密码学篇-DES算法详解

DES的算法实现原理详情请见 https://blog.csdn.net/qq_31236027/article/details/128209185 DES算法密钥获取详情请见 https://blog.csdn.net/qq_31236027/article/details/129224730 编码工具类获取详见 https://blog.csdn.net/qq_31236027/article/details/128579451 DES算法…

常用的密码算法有哪些?

我们将密码算法分为两大类。

对称密码(密钥密码)——算法只有一个密钥。如果多个参与者都知道该密钥,该密钥 也称为共享密钥。非对称密码(公钥密码)——参与者对密钥的可见性是非对称的。例如,一些参与者仅…

playfair密码_密码学中的Playfair密码

playfair密码Playfair cipher is also a substitution cipher technique but it is a bit different than other substitution cipher techniques. Its rules are different. In this cipher, we already know the plain text and the keyword. In this technique, we have to …

密文反馈模式 cfb_密码术中的密文反馈(CFB)

密文反馈模式 cfbThis is Ciphertext feedback (CFB) which is also a mode of operation for a block cipher. In contrast to the cipher block chaining(CBC) mode, which encrypts a set number of bits of plaintext or original text at a time, it is at times desirabl…

cbc 密码_密码学中的密码块链接(CBC)

cbc 密码This is a Cipher block chaining (CBC) is a cryptography mode of operation for a block cipher (one in which a sequence of bits are encrypted as a single unit or a block with a ciphertext or encrypted key applied to the entire block of the cryptograp…

密码学:分组密码.(块密码:是一种对称密码算法)

密码学:分组密码.

分组加密(Block Cipher) 又称为分块加密或块密码,是一种对称密码算法,这类算法将明文分成多个等长的块 (Block) ,使用确定的算法和对称密钥对每组分别加密或解密。分组加密是极其重要的加密体制,如D…

[GreyCTF‘23] crypto部分

baby crypto

凯撒签到 whuo{squi4h_s1fx3h_v0h_co_i4b4T} grey{caes4r_c1ph3r_f0r_my_s4l4D} The Vault

这里只有一个check_keys函数,加密这块破不了,只要过了check_keys就行。

from hashlib import sha256

from Crypto.Util.number import long_to_…

Java加密技术最佳实践

Java加密技术最佳实践 一、简介1.1 Java加密的基本原理1.2 Java加密技术的分类 二、对称加密技术2.1 对称加密技术的基本原理2.2 Java支持的对称加密算法2.3 实例演示:使用Java进行对称加密 三、非对称加密技术3.1 非对称加密技术的基本原理3.2 Java支持的非对称加密…

《商用密码应用与安全性评估》第四章密码应用安全性评估实施要点4.3密码测评要求与测评方法

总体要求测评方法

1.密码算法核查 测评人员应当首先了解信息系统使用的算法名称、用途、位置、执行算法的设备及其实现方式(软件、硬件或固件等)。针对信息系统使用的每个密码算法,测评人员应当核查密码算法是否以国家标准或行业标准形式发布…

也来凑华容道的热闹(3)

话说上一回,Jack说还有一个小概念,什么概念呢? Jack:是这样的,我看了一下你的代码,我想问一下你的MyTreeQueueCollection为什么要实现一个IMyTreeQueueCollection的接口呢? Sumtec:…

在RNS表示下如何做BGV的modulus switching

本文是关于BGV方案如何在RNS表示下做modulus switching的技术介绍。感兴趣的同学可以先了解一下BGV Modulus Switching和RNS分别是什么。 参考资料

[1] Fully homomorphic encryption with polylog overhead [2] Homomorphic Evaluation of the AES Circuit [3] Revisiting Ho…

DRBG_InstantiateSeeded调试-1

public 参数解析: standardEKPolicy: 837197674484b3f81a90cc8d46a5d724fd52d76e06520b64f2a1da1b331469aa(32bytes)

rawCmdBuf 命令数据: 800200000063000001314000000100000009400000090000010000000400000000003a0001000b000300720020837197674484b3f81a90cc8d46a5d724fd5…

程序猿成长之路之密码学篇-AES算法介绍

DES算法介绍总算告一段落了,DES由于它的密钥每组只有64位,安全性能堪忧,为此阿美丽卡(美国)相继推出了3DES、AES等对称加密算法。3DES为此不在赘述,有兴趣的小伙伴可以网上找找“攻略”。接下来介绍一下AES…

On-the-fly multiparty computation on the cloud via multikey fully homomorphic encryption

文章目录摘要引言NTRU加密方案正确性多密钥同态性初步噪声分析安全性多密钥同态加密定义从FHE到MKHE的通用构造方法构造方法概览形式化定义:BV11文章的MKHE构造方法NTRU多密钥全同态方案形式化定义噪声分析&正确性从SomeWhat转换为全同态模数缩减通过模数缩减和…

《密码学》换字式密码、多表替代密码和转置式密码。(1)

换字式密码 ABCDEFGHIJKLMNOPQRSTUVWXYZ↓↓↓↓↓↓↓↓↓↓↓↓↓↓↓↓↓↓↓↓↓↓↓↓↓↓IODESBKGACFWXHMVLUNJYQZPTR例子: 加密如下字符串: HELLOWORLD 变换规则如上图 得到密文:GSWWMZMUWE 多表替代密码 例子: 加密如下字…

配置https连接器,软件密码学基础

https连接器是加密连接器一般的加密是对称加密非对称加密:相当于一个死锁的钥匙一个组合钥匙只有他们组合起来才能够发挥作用,但是他们能够独立的锁住东西,而且这两把锁在一开始的时候在同一个人的手里头但他还是有漏洞的,话说回来…

2018最难招聘的11类IT人员

2018年最难以填补的职位是什么?问问任何一个招聘人员或者技术专业人士的结果,你都不会感到震惊。人工智能和数据科学的岗位位居榜首,部分原因是它们的技术相对新颖,而且各大企业正在纷纷引入进行数字化转型。与此同时,…

X509证书中的Subject Public Key Info

SubjectPublicKeyInfo在TBSCertificate的第七项: 对于ECC id-ecPublicKey OBJECT IDENTIFIER :: { iso(1) member-body(2) us(840) ansi-X9-62(10045) keyType(2) 1 }

id-ecPublicKey 是必须的 ECParameters :: CHOICE {namedCurve OBJECT IDENTIFIER -- implicitCurve NULL -…

密码学学习(二) 置换加密算法(Transposition Cipher)及python实现

置换加密算法

加密 比如我们想要加密的明文是Common sense is not so common.并且取key为8首先,把明文写成每行key个字符,也就是8个字符的形式,空格也算一个字符 Common(s)sense(s)is(s)not(s)so(s)common. 然后从左往右把每一列的字母从上…

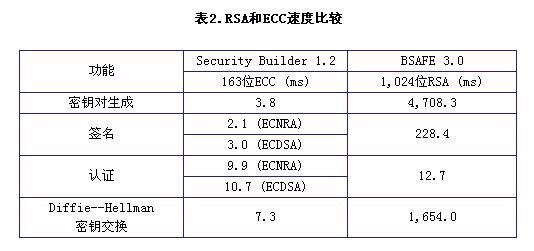

RSA与ECC的比较

第六届国际密码学会议对应用于公钥密码系统的加密算法推荐了两种:基于大整数因子分解问题(IFP)的RSA算法和基于椭圆曲线上离散对数计算问题(ECDLP)的ECC算法。RSA算法的特点之一是数学原理简单、在工程应用中比较易于实…

低调布局区块链:华为下的另一盘大旗。

在5G领域独占鳌头的华为,已成为众多竞争对手的眼中钉。然而,鲜为人知的是,在区块链领域,华为也早有布局。华为对区块链的研究,可追溯到2016年。一年前,华为发布了自己的区块链白皮书。此后,白皮…

2017-2018-2 20165204 实验五《网络编程与安全》实验报告

2017-2018-2 20165204 实验五《网络编程与安全》实验报告 一、实验报告封面 课程:Java程序设计 班级:1652班 姓名:贾普涵 学号:20165204 指导教师:娄嘉鹏 实验日期:2018年5月28日 实验时间:13:4…

深度探索区块链/区块链概述(1)

一。区块链(Blockchain)的前世今生 1。区块链的历史起源--比特币 2。区块链概念: 区块链技术让参与的系统中任意多个节点,通过密码学算法把一段时间系统内的全部信息交流数据计算和记录到一个数据块(Block)…

Java 实现密码添加随机盐进行 MD5 摘要加密(2021/05/11)

Java 实现密码添加随机盐进行 MD5 摘要加密(2021/05/11) 文章目录Java 实现密码添加随机盐进行 MD5 摘要加密(2021/05/11)1. 概述2. 环境准备3. MD5 摘要算法4. MD5 盐摘要算法1. 概述

在日常开发中,经常面临用户密码的保存问题,一定不能明文存储密码到…

java中不基于base64的AES128算法

网上大部分的AES128都需要经过base64加解密,其实AES128算法已经相对安全,在对于加解密效率比较高的场景下,夹杂在其中的base64加密算法是没有必要的,反而对性能影响比较大,今天就分享一个不需要base64的AES加解密算法实现:

如果想用基于base64的实现,请看我上一篇博文

工具类…

【阿里云盘】违背市场发展规律的产品终将一败涂地

花钱的人买不到应有的服务,那为什么要花钱?

自从阿里云盘推出收费业务后我本人一直处于怀疑态度,花钱的服务与不花钱在实质上没有多大区别,那么这个所谓的会员只不过是可有可无的东西.

从kano模型出发进行分析

首先对于该网盘最重要的特性: ‘基本(必备…

分圆多项式 cyclotomic polynomial

翻译自维基百科

数学上将第nnn个分圆多项式写作Φn(X)\Phi_n(X)Φn(X)。

定义为:

对于任意正整数nnn,Φn(X)\Phi_n(X)Φn(X)是一个不可约的首一多项式,满足Φn(X)∣xn−1\Phi_n(X)|x^n-1Φn(X)∣xn−1,任意k<nk<nk…

为何使用FPGA取代CPU和GPU?

近日,英特尔收购了Altera这一全球最大FPGA制造商之一,为此支付167亿美元,这也成了迄今为止英特尔最大手笔的一次收购。此外还有其他新闻表示,微软开始在自己的数据中心内使用FPGA,亚马逊也开始提供FPGA驱动的云服务。原…

2017-2018-1 20155202 20155239 实验二 固件程序设计

2017-2018-1 20155202 20155202 实验二 固件程序设计 实验1,2,3,5 搭档写,博客链接:20155239 实验四:国密算法 四个算法的用途:SM1对称分组算法用途:芯片、智能IC卡、智能密码钥匙、加密卡、加密…

[WCF安全系列]认证与凭证:X.509证书

在《上篇》中,我们谈到了常用的认证方式:用户名/密码认证和Windows认证。在下篇中,我们着重来介绍另外一种重要的凭证类型:X.509证书,以及针对X.509证书的认证方式。不过为了让读者能够真正地全面地了解X.509证书&…

浅谈最基础的三种背包问题

蒟蒻谈一下自己对于背包问题的理解 简介背包问题0/1背包及其优化完全背包及其优化多重背包及其优化emmmmmmm,后面那几种背包不太会,就不讲了(滑稽)一、背包问题: 引用百度百科一句话 背包问题(Knapsack problem)是一种…

TFHE中的几个算法

TFHE中的几个算法 文章目录TFHE中的几个算法个人总结:外积RGSWDecomp外积与内积对比KeySwitchPublicKeySwitchPrivateKeySwitch对比Gate BootstrappingCircuit Bootstrapping个人总结:

关于TFHE的话其实大概的思路就是优化了FHEW当中Refresh算法里面的A…

转:探讨SQL Server 2005的安全策略

一、简介SQL Server 2005是继SQL Server 2000之后的又一次重大成功。单从安全方面看,它在认证和授权方面比以往都有了大幅度的提高;同时,它还提供了本机加密支持—能够实现比以往其它版本更安全的数据库应用程序设计和实现。“自古以来”&…

TFHE拓展:Programmable Bootstrapping

Improved Programmable Bootstrapping with Larger Precision and Efficient Arithmetic Circuits for TFHE(对TFHE优化的可编程同态刷新的方案,拥有高精度和高效率) 索引Improved Programmable Bootstrapping with Larger Precision and Eff…

阿里PEGASUS笔记:PEGASUS : Bridging Polynomial and Non-polynomial Evaluations in Homomorphic Encryption

文章目录PEGASUS : Bridging Polynomial and Non-polynomial Evaluations in Homomorphic Encryption摘要:引言:贡献:前序知识核心思路(将RLWE转换为FHEW,执行LUT,再转换回来)完整协议协议大纲S2C & ExtractKeySwi…

再谈加密-RSA非对称加密的理解和使用

前言 随着互联网越来越渗透入我们生活的方方面面,各种私密信息在网络中传播,为了保证信息的真实可靠,在我们对其安全性的要求也越来越高,对此,加密是一个永远不过时的话题。非对称加密,全站HTTPS等…

苹果雇佣顶级密码专家 增强产品安全性

5月25日消息,据路透社消息,苹果公司本月雇佣了一名密码学顶级专家,以实现给自家的一系列消费性产品添加更强大的安全特征。在此之前,就去年圣贝纳迪诺(SanBernardino)枪击一案,苹果公司顶住了美国执法部门要求其解锁行…

网络工程师必看重点推荐

网络工程师必看&重点推荐上一篇 下一篇 2007-03-02 135500 个人分类:IT信息纵横 查看( 1264 ) 评论( 3 ) 评分( 0 0 ) 和大部分人一样的观点,我本人也认为水平第一,考试第二!但来这里的朋友毕竟还是以考试为目标的。说明…

javaweb学习总结十八(软件密码学、配置tomcat的https连接器以及tomcat管理平台)

一:软件密码学 1:对称加密 对称加密是最快速、最简单的一种加密方式,加密(encryption)与解密(decryption)用的是同样的密钥(secret key)。对称加密有很多种算法ÿ…

Ecshop /admin/get_password.php Password Recovery Secrect Code Which Can Predict Vulnerability

目录 1. 漏洞描述

2. 漏洞触发条件

3. 漏洞影响范围

4. 漏洞代码分析

5. 防御方法

6. 攻防思考 1. 漏洞描述 Ecshop提供了密码找回功能,但是整个密码找回流程中存在一些设计上的安全隐患 1. Ecshop程序使用了MD5不可逆加密算法,但是计算密文的生成元素都…

NTT 的 C/C++ 实现

文章目录 NTT (C ref)ntt_ref.hntt_ref.c NTT (AVX2)ntt_avx2.hntt_avx2.c Testcputimer.hResult NTT (C ref)

ntt_ref.h

#ifndef NTT_H

#define NTT_Htypedef char int8;

typedef short int16;

typedef int int32;

typedef long long int64;typedef unsigned char uint8;

ty…

密码学【java】初探究加密方式之对称加密

文章目录 一 常见加密方式二 对称加密2.1 Cipher类简介2.2 Base算法2.3 补充:Byte&bit2.4 DES加密演示2.5 DES解密2.6 补充:对于IDEA控制台乱码的解决方法2.7 AES加密解密2.8 补充: toString()与new String ()用法区别2.9 加密模式2.9.1 …

密码学的发展(第四篇:计算机非对称加密法)

1、概述

在第三篇:计算机对称加密里,我已经整理了非对称加密的概念。而且也介绍了“模运算”。这里就对非对称加密里典型的加密法----RSA加密法进行整理。

2、RSA加密法

RSA是第一个比较完善的公开秘钥算法。RSA以它的三个发明者Ron Rivest、Adi Sham…

IP Sec中的加密机制

IP Sec中的加密机制是通过IKE来实现的,在看《IPSec及IKE原理》的时候对哈希算法和Diffie-Hellman密钥交换算法有点不太清楚,就到网上找了找关于这两个算法的文章。哈希(Hash)值哈希算法将任意长度的二进制值映射为固定长度的较小二…

对称加密DES、3DES、AES的计算过程

目录

一、流密码与分组密码

二、DES计算过程

密钥操作

明文操作

1)明文编排

2)16轮迭代

三、3DES

四、AES(也叫RIJNDAEL算法)

State

密钥编排

循环4轮 每轮191

SubBytes

ShiftRows MixColumn AddRoundKey

五…

椭圆曲线介绍(四):椭圆曲线安全性,与RSA对比

内容来自ANDREA CORBELLINI的椭圆曲线密码学的介绍:Elliptic Curve Cryptography: a gentle introduction 本文是椭圆曲线介绍中的第四篇:椭圆曲线的安全性部分。

在上一篇博客中,我们已经介绍了两种椭圆曲线上面的密码学算法:EC…

数字签名和数字证书详解

签名

当你在一个纸质文件上写上你的名字,按上你的指纹,就意味着这张纸上的内容经过了你的认可,你的笔迹和指纹就是你身份的证明。这是因为,笔迹很难伪造,而每个人的指纹更是独一无二的。在签名前,我们会检…

SDU Crypto School - 计算不可区分性1

Encryption: Computational security 1-4 主讲人:李增鹏(山东大学) 参考教材:Jonathan Katz, Yehuda Lindell, Introduction to Modern Cryptography - Principles and Protocols. 什么是加密

首先,加密方案的目的在于…

椭圆曲线介绍(二):整数域上面的椭圆曲线以及离散对数问题

内容来自ANDREA CORBELLINI的椭圆曲线密码学的介绍:Elliptic Curve Cryptography: a gentle introduction 文章目录前言模p的整数域Fp上面的椭圆曲线\mathbb{F}_p上面的椭圆曲线Fp上面的椭圆曲线点之间的加法(几何上)点之间的加法ÿ…

【加密解密】高级加密标准AES加密(Javascript实现)

2019独角兽企业重金招聘Python工程师标准>>> 高级加密标准(Advanced Encryption Standard,AES),是美国联邦政府采用的一种区块加密标准。这个标准用来替代原先的DES。2006年,高级加密标准已然成为对称密钥加…

RSA大数运算实现(1024位n)(3)

在(1)的基础上,采用Knuth提供的估商法来实现除法,会使得程序运行速度大幅加快,实际上整个程序的运行时间主要取决于除法的质量,使用Knuth大神的方法是绝佳选择。大神不愧是大神,方法tql! 因为公式编辑不…

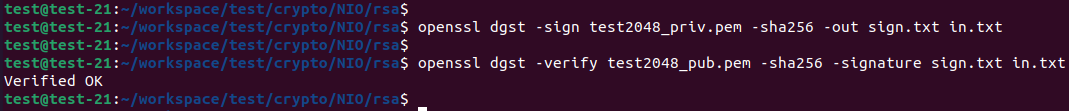

openssl命令行:RSA的用法-- 终极版

1、生成密钥 openssl genrsa -out test2048_priv.pem 2048 openssl rsa -pubout -in test2048_priv.pem -out test2048_pub.pem

openssl genrsa -out test3072_priv.pem 3072 openssl rsa -pubout -in test3072_priv.pem -out test3072_pub.pem

openssl genrsa -out test4096…

buuctf crypto 【RSA】解题记录

1.打开文件后,可以看到公钥,打开后解析公钥 2.分解一下n,得到p,q(使用yafu分解)后,写出脚本 3.运行,得到flag

使用国密SM2算法报错

1. 错误:

1.1 异常信息

java.security.InvalidKeyException: IOException: Unknown named curve: 1.2.156.10197.1.3011.2 异常原因:

没有添加Bouncy Castle算法提供者

1.3 解决方案:

导入bc库

<!-- Bouncy Castle -->

<depen…

[密码学入门]凯撒密码(Caesar Cipher)

密码体质五元组:P,C,K,E,D

P,plaintext,明文空间

C,ciphertext,密文空间

K,key,密钥空间

E,encrypt,加密算法

D,decrypt,解密算法

单表代换…

[省选]板块(shenben已经AFO!!!)

shenben已经AFO!!! 部分摘抄自网络 同样的,加粗是重点,星号是选学 图论 网络流(dinic,ISAP选一个,费用流写EK就行。*zkw费用流),二分图点分治,边分治,*动态点分治树链剖分…

Java密码学之加解密

前篇:Java密码学之数字签名_东皋长歌的博客-CSDN博客

日常开发中用的比较多的功能点,加解密数据,用Java实现也是很快很实用。

下面记录一下加解密数据的过程。

1,创建密钥对生成器

KeyPairGenerator keyPairGen KeyPairGener…

CryptoCTF easy

文章目录 2023suctionBlue Office 2022Baphomet 2023

suction

题目描述:

from Crypto.Util.number import *

from flag import flagdef keygen(nbit, r):while True:p, q [getPrime(nbit) for _ in __]e, n getPrime(16), p * qphi (p - 1) * (q - 1)if GCD(e…

密码学【第一节:密码学概述】

前言 在区块链的整个体系中大量使用了密码学算法,比如用于 PoW 的哈希算法,用于完整性验证的 Merkle Tree,用于交易签名与验证的数字签名算法,用于隐私保护的零知识证明等等。 可以说密码学是保证区块链安全的基石,而区…

Ubuntu中安装OpenSSL

文章目录 一、前期准备1.1 压缩包下载1.2 gcc, make等的安装二、安装配置 一、前期准备

1.1 压缩包下载

在安装openssl之前,我们需要下载对应的压缩包 https://www.openssl.org/source/openssl-3.0.1.tar.gz

此压缩包可以选择win上下载后解压再复制到本地虚拟机中…

开源的密码学工具库:openssl安装在docker容器环境Linux(ubuntu18.04)

OpenSSL(Open Secure Socket Layer)是一个开源的密码学工具库,它提供了一系列的加密、解密、认证和通信安全相关的功能。OpenSSL 最初是为了支持安全的网络通信而设计的,但后来它的功能逐渐扩展到了许多不同的领域,包括…

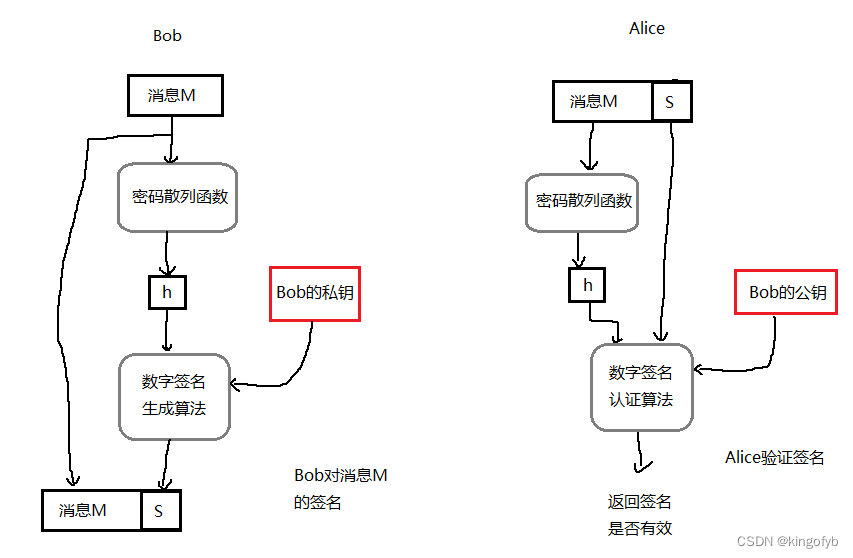

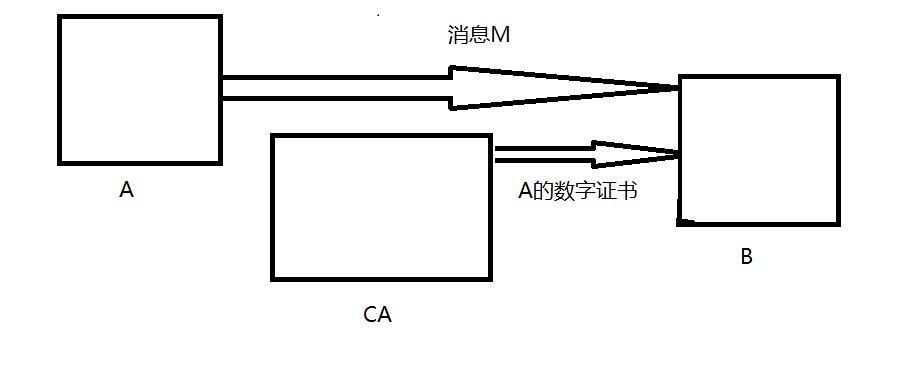

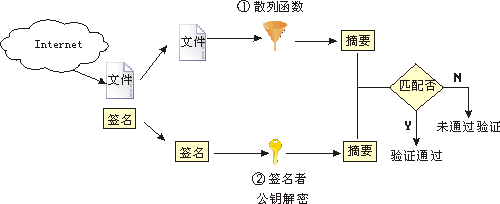

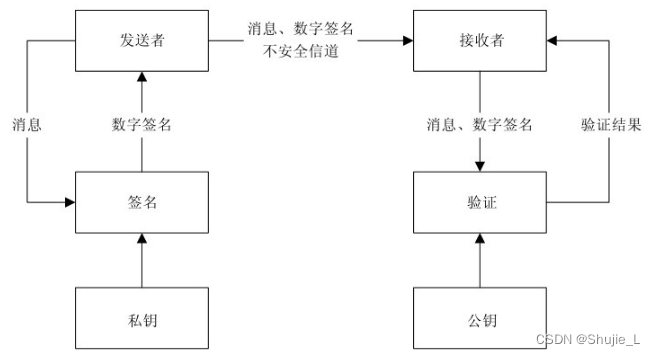

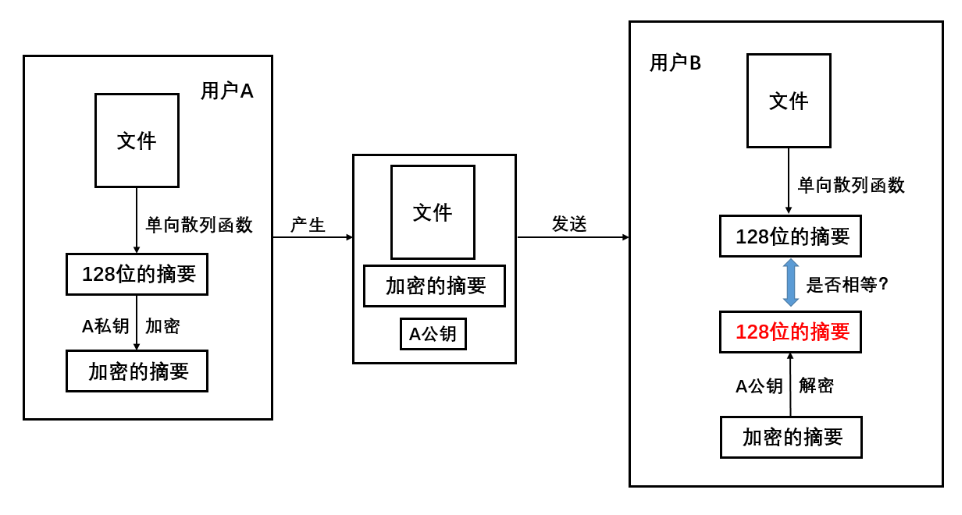

密码学学习笔记(二十):DSA签名与X.509证书

数字签名

下图是一个制作以及使用数字签名过程的通用模型。

假设Bob发送一条消息给Alice,尽管消息并不重要,也不需要保密,但他想让Alice知道消息确实是他本人发的。出于这个目的,Bob利用一个安全的散列函数,比如SHA-…

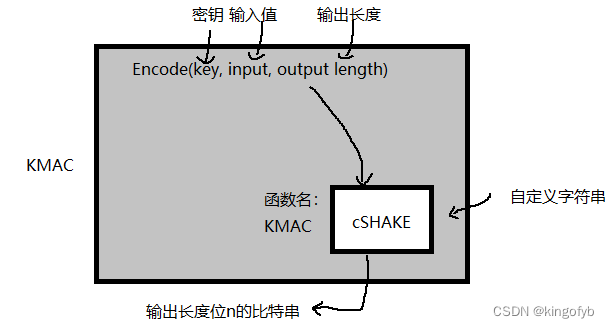

密码学学习笔记(二十一):SHA-256与HMAC、NMAC、KMAC

SHA-256

SHA-2是广泛应用的哈希函数,并且有不同的版本,这篇博客主要介绍SHA-256。

SHA-256算法满足了哈希函数的三个安全属性: